Criando Regras no IBM QRadar

Índice:

No meu artigo anterior, escrevi sobre como atualizar seu IBM QRadar. Mas o funcionamento correto de qualquer SIEM não é apenas a atualização da versão, ou a coleta e armazenamento de eventos de várias fontes de dados. A tarefa principal de um SIEM é identificar incidentes de segurança. O fornecedor fornece regras de detecção predefinidas para o IBM QRadar, mas na maioria das vezes, essas regras são modelos que você precisa adaptar para sua infraestrutura, políticas de segurança e procedimentos de resposta a incidentes.

Antes de escrever as regras para detectar incidentes de segurança na infraestrutura da empresa, você precisa configurar com sucesso seu SIEM, conectar todas as fontes de dados e corrigir erros de análise. Caso contrário, você terá que reescrevê-las.

É necessário entender o que você quer descobrir e quais são os critérios para o acionamento da regra.

As regras podem ser divididas em cinco categorias:

1. Regras baseadas em eventos.

2. Regras baseadas em fluxos de dados.

3. Regras baseadas em eventos e fluxos de dados.

4. Regras baseadas em Ofensas.

5. Encontrar desvios do comportamento normal.

Criando regras baseadas em eventos

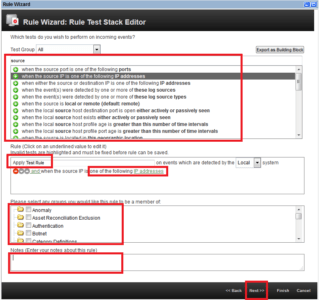

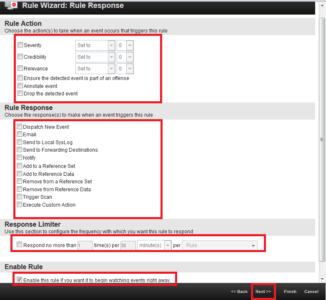

Tais regras permitem que seu QRadar correlacione campos com diferentes tipos de fontes de dados, correlacione eventos com outros eventos e identifique certas regularidades.

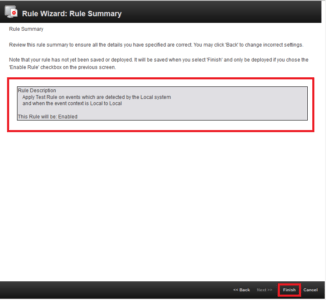

Para criar uma regra, você precisa:

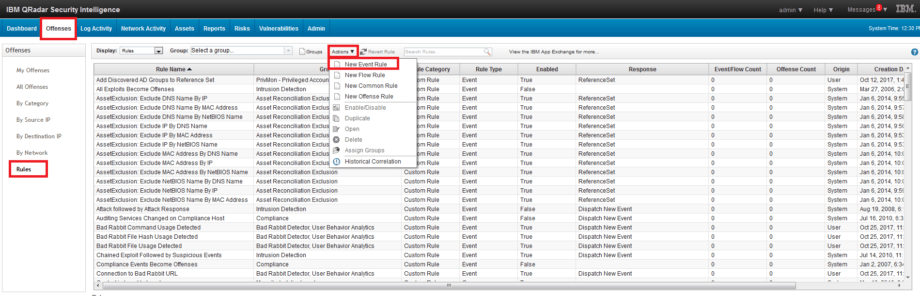

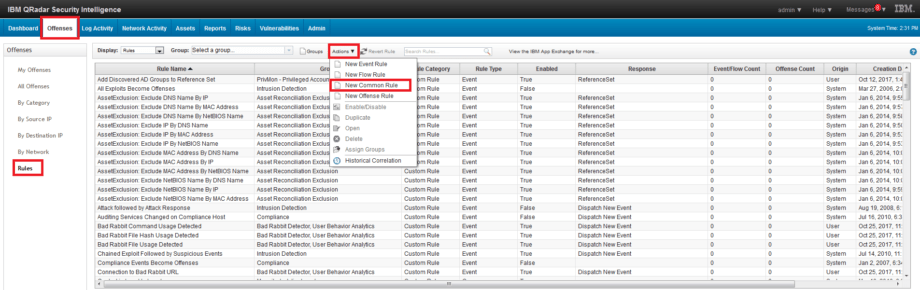

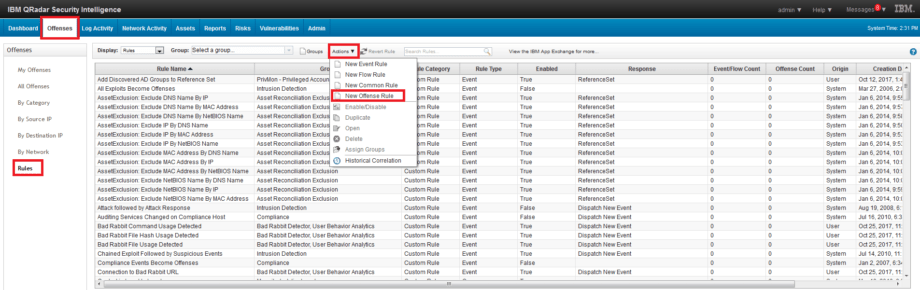

1. Acesse Ofensas – Regras – Ações – Nova Regra de Evento aba.

Criando regras baseadas em fluxos de dados

Este tipo de regra permite analisar e correlacionar eventos de rede.

Para criar tal regra, você deve:

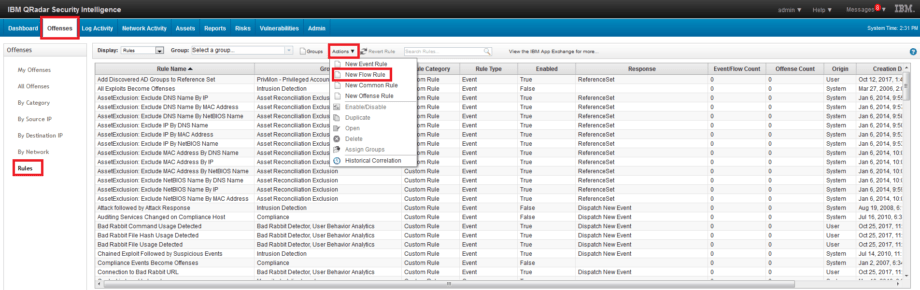

1. Acesse Ofensas – Regras – Ações – Nova Regra de Fluxo aba.

Criando regras baseadas em eventos e fluxos de dados.

Regras baseadas em eventos e fluxos de dados de rede permitem correlacionar campos de diferentes tipos de fontes de dados com campos semelhantes em fluxos de dados.

Para criar uma regra, você precisa:

1. Acesse Ofensas – Regras – Ações – Nova Regra Comum aba.

Criando regras baseadas em Ofensas

Regras que se baseiam nas Ofensas já existentes (dependendo de suas condições de acionamento e fontes) permitem que você execute algumas ações adicionais.

Para criar uma regra, você precisa:

1. Acesse Ofensas – Regras – Ações – Nova Regra de Ofensa aba.

Detectando desvios do comportamento normal

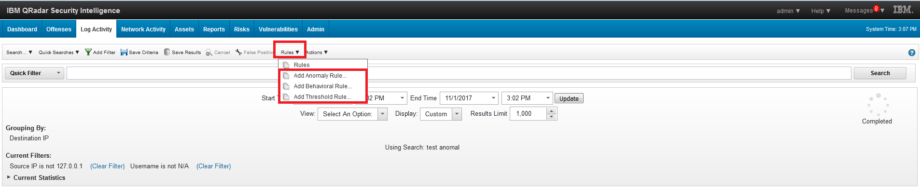

Regras para detectar desvios do comportamento normal são baseadas em solicitações de busca. A solicitação deve corresponder a um formato específico e deve descrever o que é o comportamento normal.

Para criar tal regra, você precisa criar uma Busca que descreva o comportamento normal. Um critério obrigatório para a criação de uma busca é a agregação sobre um ou mais campos. (Nota: não se esqueça de salvar a Busca).

Depois, você precisa executá-la.

Em seguida, clique na aba Regra e selecione um dos tipos de regra, conforme mostrado na imagem abaixo.

O uso de regras permite que seu SIEM descubra automaticamente anomalias no comportamento dos usuários e detecte incidentes de segurança específicos. O processamento dos resultados do acionamento da regra reduz a carga do administrador do SIEM e permite aumentar o nível de segurança dentro da organização.

Economize horas em caça a ameaças e desenvolvimento de conteúdo e aumente sua eficácia em segurança atingindo as detecções mais atualizadas, enriquecidas com CTI e alinhadas com o MITRE ATT&CK® na Plataforma SOC Prime.