Os defensores observaram o CoffeeLoader, um novo malware furtivo que evita a proteção de segurança usando técnicas avançadas de evasão e aproveita métodos de Red Team para aumentar sua eficácia. Distribuído via SmokeLoader, o CoffeeLoader implementa cargas úteis secundárias enquanto evita a detecção, tornando seus ataques furtivos desafiadores de detectar e defender.

Detectar CoffeeLoader

Com mais de 1 bilhão de variantes de malware atualmente circulando na arena de ameaças cibernéticas, e mais de 300 peças de malware criadas diariamente, manter-se em alerta contra ameaças emergentes é mais crítico do que nunca. No entanto, à medida que as superfícies de ataque se expandem e as táticas de infiltração evoluem, a detecção precoce de intrusões continua sendo um desafio complexo.

Plataforma SOC Prime cura o maior repositório mundial de algoritmos de detecção contra ameaças emergentes, enriquecido com CTI em tempo real e apoiado por ferramentas avançadas para detecção e caça de ameaças. Fique a par dos últimos ataques do CoffeeLoader com um conjunto de regras de SIgma disponíveis ao pressionar o botão Explorar Detecções .

Todas as regras são compatíveis com múltiplas soluções de SIEM, EDR e Data Lake e estão mapeadas no framework MITRE ATT&CK para agilizar a investigação de ameaças. Cada regra também é enriquecida com metadados extensivos, incluindo CTI referências, cronogramas de ataques, recomendações de triagem e mais.

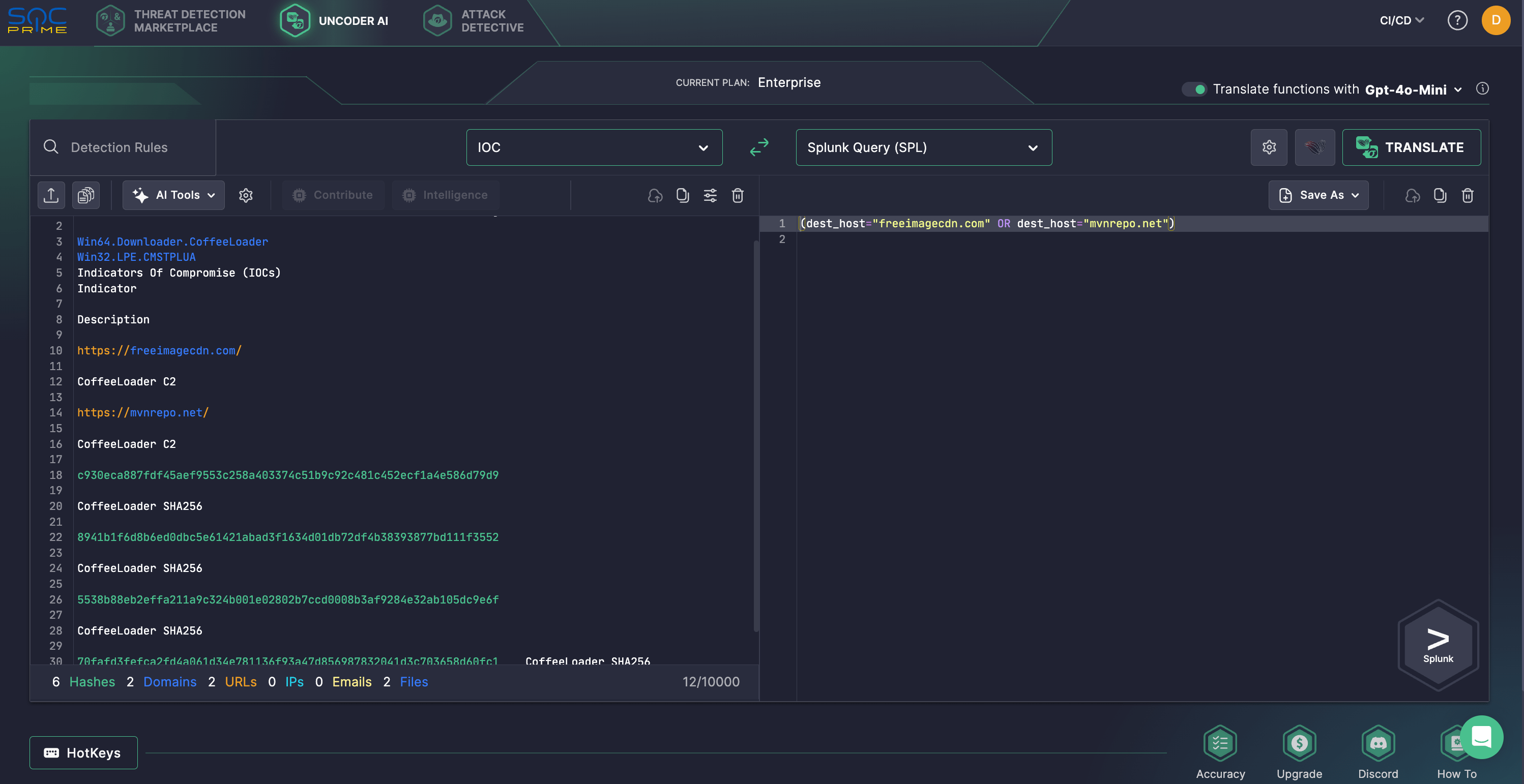

Além disso, os profissionais de segurança podem buscar IOCs da última pesquisa da Zscaler sobre o CoffeeLoader. Com o Uncoder AI, os especialistas em segurança podem facilmente analisar esses IOCs e transformá-los em consultas personalizadas adaptadas para a plataforma SIEM ou EDR escolhida. O Uncoder AI também atua como uma IA privada não-agente para engenharia de detecção informada por ameaças, equipando equipes com ferramentas avançadas para pesquisar, codificar, validar, traduzir e implantar detecções rapidamente. Leia mais sobre as capacidades do Uncoder AI aqui.

Análise do CoffeeLoader

Os pesquisadores do Zscaler ThreatLabz descobriram uma nova cepa maliciosa sofisticada chamada CoffeeLoader, detectada pela primeira vez por volta de setembro de 2024. Projetado para baixar e executar cargas úteis secundárias de forma furtiva, o CoffeeLoader utiliza técnicas avançadas de evasão para contornar as medidas de segurança de endpoints.

O CoffeeLoader é um carregador de malware avançado projetado para evitar detecção enquanto implanta cargas de segunda etapa. Como a maioria dos crimewares, as amostras de CoffeeLoader são empacotadas. Enquanto o ThreatLabz geralmente ignora detalhes de desempacotamento, o CoffeeLoader se destaca por usar um empacotador exclusivo baseado em GPU que dificulta a análise em ambientes virtuais. Rastreado como Armoury, este empacotador imita a utilidade legítima Armoury Crate da ASUS.

Uma vez desempacotado, o CoffeeLoader executa um dropper que instala o malware. Os pesquisadores identificaram várias variantes de dropper com diferentes funcionalidades. Uma versão copia a DLL empacotada CoffeeLoader para o diretório temporário como ArmouryAIOSDK.dll. Se executado com direitos de administrador, ele executa a DLL via rundll32.exe. Sem privilégios elevados, ele tenta contornar o UAC usando a interface COM CMSTPLUA. Esta variante não estabelece persistência e resolve funções de API usando um algoritmo de hash personalizado.

Algumas amostras do CoffeeLoader estabelecem persistência via o Agendador de Tarefas do Windows. As versões mais antigas usam schtasks.exe, enquanto as mais novas aproveitam a interface COM ITaskScheduler. O dropper define atributos de arquivo como somente leitura, oculto e sistema, depois usa SetEntriesInAclW para restringir o acesso do usuário à DLL empacotada do CoffeeLoader.

O dropper do CoffeeLoader mantém persistência via uma tarefa agendada com um nome codificado. Se executado com privilégios elevados, ele é executado no logon do usuário com o mais alto nível de execução; caso contrário, ele é executado a cada 30 minutos, ou a cada 10 minutos na versão mais recente.

Após a instalação, o dropper inicia o stager do CoffeeLoader e sai. O módulo principal do CoffeeLoader resolve endereços de API via o algoritmo de hash DJB2 e emprega múltiplas táticas de evasão, incluindo mascaramento da pilha de chamadas (inspirado no BokuLoader), ofuscação de sono e fibras do Windows para contornar o monitoramento EDR.

Para comunicação C2, o CoffeeLoader usa HTTPS com servidores codificados. Se os canais primários de C2 falharem, ele emprega um algoritmo de geração de domínio e utiliza fixação de certificados para segurança.

O loader está sendo disseminado através do SmokeLoader, com ambas as famílias de malware exibindo comportamentos semelhantes. Os pesquisadores revelaram um conjunto de semelhanças distintivas entre CoffeeLoader e SmokeLoader, este último frequentemente usado em campanhas de phishing contra a Ucrânia ligadas à atividade UAC-0006.Essas capacidades compartilhadas incluem o uso de um stager para injetar um módulo principal em outro processo, geração de ID de bot com base em identificadores de sistema, e criação de mutex vinculada ao ID do bot. Ambos resolvem importações por hash, dependem de uma estrutura global para variáveis internas e ponteiros de função API e criptografam tráfego de rede usando chaves RC4 codificadas. Além disso, ambas as famílias de malware utilizam extensivamente APIs de baixo nível do Windows, definem atributos de arquivo como sistema e oculto, e mantêm persistência via tarefas agendadas.

Notavelmente, no final de 2024, uma nova versão do SmokeLoader foi supostamente anunciada, compartilhando muitas—mas não todas—das características de evasão de EDR e AV anunciadas com o CoffeeLoader. No entanto, permanece incerto se o CoffeeLoader é seu sucessor ou se as semelhanças são coincidenciais.

À medida que o CoffeeLoader se destaca no cenário de ameaças cibernéticas com recursos avançados para contornar AVs, EDRs e sandboxes, enquanto utiliza técnicas inovadoras de Red Team para aumentar suas habilidades ofensivas, organizações voltadas para o futuro estão buscando novas maneiras de fortalecer defesas contra intrusões potenciais. Plataforma SOC Prime equipando equipes de segurança com soluções de ponta prontas para empresas, apoiadas por IA, inteligência de ameaças acionável e expertise coletiva do setor para ajudar organizações a reduzir a superfície de ataque e superar ameaças evolutivas de qualquer sofisticação.