Defensores observam um número crescente de ciberataques ligados a APT apoiados pela China grupos, com foco principal na coleta de inteligência. Em setembro de 2024, um grupo APT afiliado à China rastreado como Earth Baxia mirou em uma agência estatal em Taiwan e possivelmente em outras nações dentro da região APAC. Uma campanha de ciberespionagem recentemente descoberta tem como alvo organizações de alto perfil no Sudeste Asiático desde pelo menos outubro de 2023, com suspeitos hackers ligados à China acreditados como responsáveis pelos ataques.

Detectando Ataques Contra Organizações de Alto Perfil no Sudeste Asiático por Atores Chineses

Durante 2024, grupos APT da China foram classificados entre as principais ameaças cibernéticas globais ao lado da Coreia do Norte, Rússia e Irã, demonstrando capacidades ofensivas elevadas e representando desafios significativos para o cenário de cibersegurança. Para superar ameaças emergentes e identificar a tempo potenciais ataques por atores chineses, a Plataforma SOC Prime para defesa cibernética coletiva equipa os defensores cibernéticos com detecções enriquecidas com CTI relevantes, respaldadas por um conjunto completo de produtos para detecção e caça avançada de ameaças.

Basta clicar no botão Começar Detecções abaixo e mergulhar imediatamente em um pacote de regras Sigma selecionado, abordando os últimos ataques contra o Sudeste Asiático por atores APT chineses. Todas as regras estão mapeadas para o quadro MITRE ATT&CK, enriquecidas com metadados extensivos e compatíveis com mais de 30 soluções SIEM, EDR e Data Lake para agilizar a investigação de ameaças.

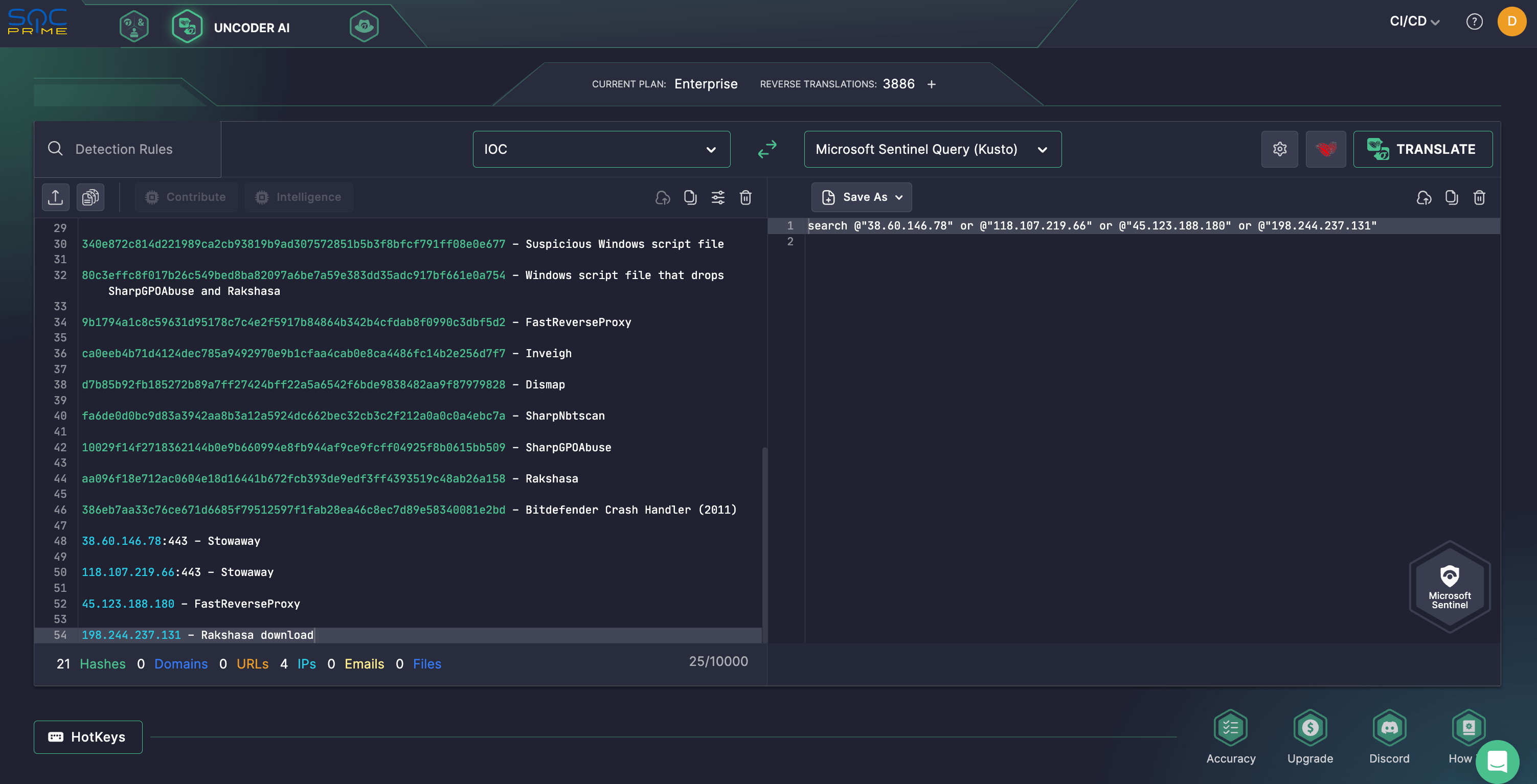

Engenheiros de segurança também podem aproveitar o Uncoder AI para empacotar IOC de forma integrada e realizar análises retrospectivas dos TTPs dos adversários. Converter instantaneamente IOCs das pesquisas correspondentes da Symantec em consultas adaptadas compatíveis com várias linguagens SIEM, EDR e Data Lake.

Análise de Ataque de Ciberespionagem Provavelmente Ligado a Adversários Baseados na China

De acordo com a pesquisa recente da Equipe de Caçadores de Ameaças da Symantec, a campanha de ciberespionagem recém-descoberta tem como alvo organizações em vários setores da indústria, incluindo ministérios do governo em dois países, uma organização de controle de tráfego aéreo, uma empresa de telecomunicações e um veículo de mídia.

A campanha recém-descoberta, que está ativa desde pelo menos outubro de 2023, visa principalmente coletar inteligência. Os atacantes utilizam uma mistura de ferramentas de código aberto e ferramentas residuais na campanha em andamento. Eles empregaram uma ampla gama de TTPs, com pequenas variações em diferentes organizações alvo. No entanto, a localização geográfica das vítimas e o uso de ferramentas anteriormente associadas a grupos APT baseados na China indicam que esses ataques estão provavelmente ligados à atividade maliciosa de atores chineses. Notadamente, a ferramenta proxy Rakshasa e um arquivo de aplicação legítima usado para carregamento lateral de DLL foram anteriormente ligados ao grupo APT chinês conhecido como Earth Baku (também conhecido como APT41 ou Brass Typhoon). Outros coletivos de hackers associados incluem Fireant (também conhecido como Mustang Panda, APT31, Stately Taurus), Budworm (também conhecido como APT27, Emissary Panda, Lucky Mouse), e mais.

Os adversários usam uma ferramenta de acesso remoto que explora o Impacket para executar comandos via WMI. Eles então implantam keyloggers, coletores de senhas e ferramentas de proxy reverso, como Rakshasa, Stowaway ou ReverseSSH, para manter o acesso persistente à sua infraestrutura. Além disso, os atacantes instalam arquivos DLL personalizados que atuam como filtros de autenticação, permitindo capturar credenciais de login. Além disso, os pesquisadores observaram o uso de PlugX (também conhecido como Korplug), uma ferramenta comumente usada por vários coletivos de hackers chineses, como Earth Preta APT.

Em uma das organizações alvo, os atacantes permaneceram ativos por pelo menos três meses, de junho a agosto de 2024, com foco principalmente na coleta de inteligência, coletando e possivelmente exfiltrando dados valiosos. Enquanto este caso demonstra um método específico, outros ataques dependeram de TTPs adicionais, incluindo carregamento lateral de DLL, e a implantação de ferramentas como Rakshasa e SharpGPOAbuse, entre outros, para alcançar objetivos ofensivos. Os pesquisadores observaram que os adversários mantiveram acesso furtivo às redes comprometidas por longos períodos, permitindo-lhes coletar senhas e mapear redes-chave. Os dados roubados foram então comprimidos em arquivos protegidos por senha usando o WinRAR e enviados para plataformas de armazenamento em nuvem como File.io.

A Symantec lançou o boletim de proteção correspondente para ajudar as organizações a mitigar os riscos da atividade maliciosa em andamento provavelmente ligada a atores chineses. Plataforma SOC Prime para defesa cibernética coletiva permite que as equipes de segurança superem as ameaças cibernéticas com soluções avançadas para melhorar a detecção de ameaças, elevar a engenharia de detecção e automatizar a caça de ameaças enquanto constroem uma postura de cibersegurança robusta.