Desde pelo menos 2022, o coletivo de hackers rastreado como UAC-0024 tem lançado uma série de operações ofensivas visando as forças de defesa da Ucrânia. A atividade de ciberespionagem do grupo se concentra principalmente na coleta de inteligência aproveitando o malware CAPIBAR. Com base nos TTPs do atacante junto com o uso descoberto de outro malware chamado Kazuar, a atividade do adversário pode ser ligada ao nefasto grupo Turla APT apoiado pelos Serviços Federais de Segurança russos.

Descrição do Ataque Turla APT aka UAC-0024

Pesquisadores da CERT-UA recentemente emitiram um alerta cobrindo uma visão geral das operações de ciberespionagem em andamento pelos hackers UAC-0024 ou grupo Turla APT. O grupo vinculado à Rússia, que em maio de 2023 foi observado estar por trás de uma campanha de longo prazo contra países da OTAN, também é conhecido pelos nomes Iron Hunter, Krypton ou Secret Blizzard, e alternativamente rastreado pela CERT-UA como UAC-0003, utiliza amplamente o vetor de ataque de phishing, sendo o setor público, organizações diplomáticas e militares seus alvos principais.

Por mais de um ano, a infame gangue de hackers apoiada pela Rússia tem lançado ataques de ciberespionagem direcionados contra a Ucrânia e seus aliados, abusando do malware CAPIBAR também rastreado como DeliveryCheck ou GAMEDAY. Esta cepa maliciosa aplica a linguagem XSLT e o sequestro de COM e pode ser instalada no servidor Microsoft Exchange comprometido disfarçada como um arquivo MOF via uma utilidade específica de PowerShell, o que permite aos adversários transformar um servidor legítimo em uma ferramenta para gerenciamento remoto de malware.

Na etapa inicial do ataque, os hackers UAC-0024 distribuem maciçamente e-mails que contêm anexos com um arquivo e macro que seduzem as vítimas potenciais a abri-los. Abrir um macro legítimo, que inclui um conjunto de trechos de código que lançam o PowerShell, desencadeia uma cadeia de infecção nos sistemas-alvo. Isso permite que os hackers implantem o backdoor KAZUAR, que é capaz de executar dezenas de funções maliciosas, incluindo o lançamento de código JavaScript via ChakraCore, coleta de logs de eventos do registro do sistema operacional, roubo de credenciais (como roubar senhas de usuários, cookies, favoritos e outros dados sensíveis) ou roubo de bancos de dados e arquivos de configuração de software. Além disso, os agentes de ameaça podem explorar a utilidade de linha de comando de gerenciamento de arquivos open-source Rclone para exfiltrar dados de computadores comprometidos.

Detecção de Ataques UAC-0024 contra a Ucrânia cobertos no alerta CERT-UA#6981

Os ataques persistentes por atores de ameaça afiliados à Rússia rastreados como Turla APT ou UAC-0024 têm estado no centro das atenções na arena de ameaças cibernéticas por mais de um ano, capturando a total atenção dos defensores cibernéticos. Organizações progressistas que se esforçam para implementar uma defesa cibernética proativa contra ameaças emergentes apoiadas pela Rússia podem aproveitar milhares de regras Sigma relevantes, incluindo um conjunto de conteúdos curados para a detecção de ataques UAC-0024.

Ao clicar no botão Explorar Detecções , as equipes podem acessar toda a coleção de regras Sigma dedicadas etiquetadas como “CERT-UA#6981”, “UAC-0024” ou “UAC-0003” de acordo com o aviso CERT-UA relevante e identificadores de grupo correspondentes. As regras de detecção e as consultas de caça são aplicáveis a dezenas de plataformas de análise de segurança e soluções de data lake, aprimoradas com inteligência personalizada, e estão prontas para implantação em seu ambiente.

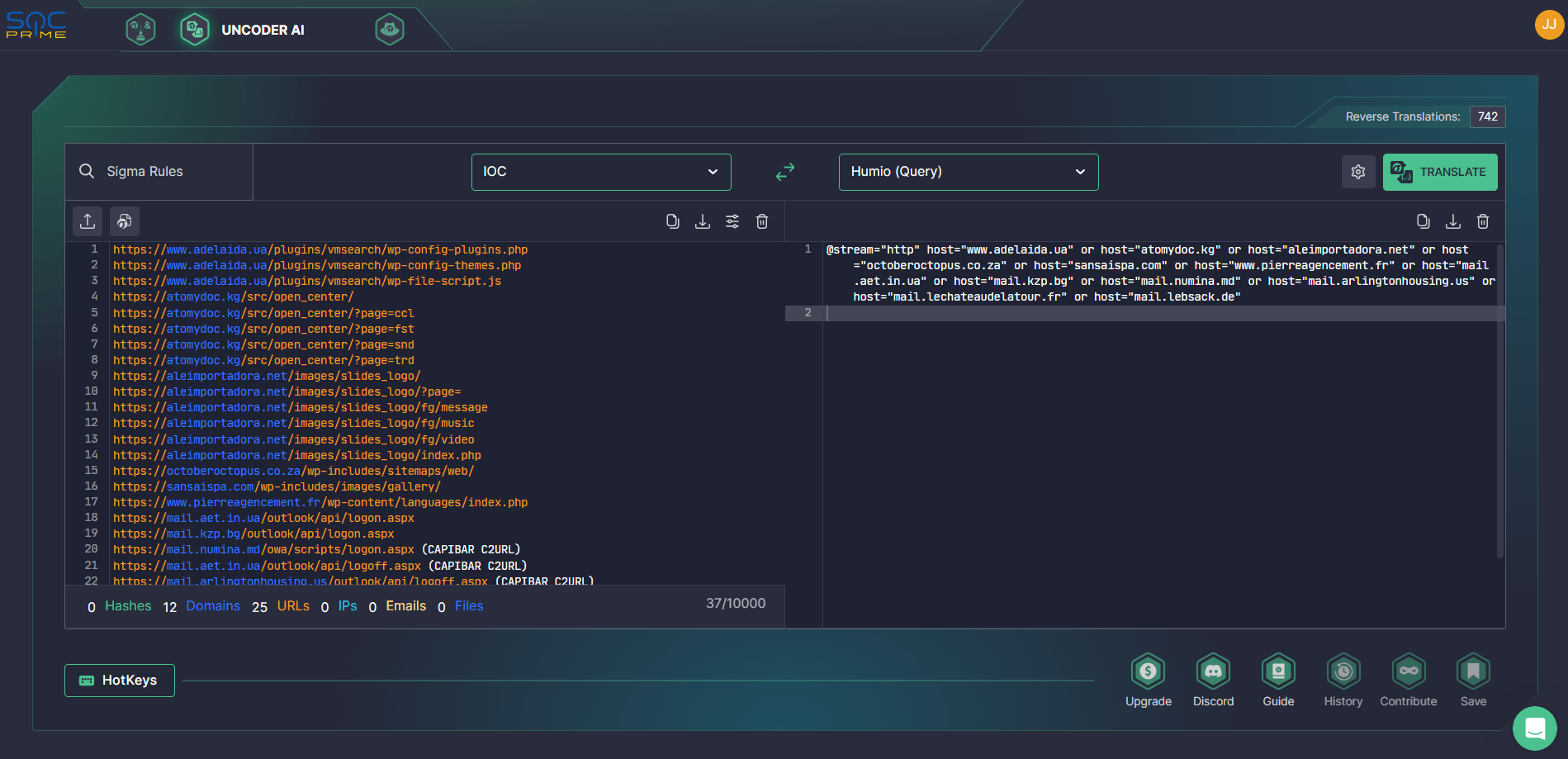

CERT-UA também fornece uma lista de indicadores relevantes de arquivo e host de comprometimento no alerta CERT-UA#6981 permitindo que engenheiros de segurança caçem efetivamente ameaças relacionadas ao Turla. Apoiado pelo Uncoder AI da SOC Prime , caçar IOCs com consultas de IOC geradas instantaneamente e personalizadas para suas necessidades de segurança pode ajudar a economizar segundos na investigação de ameaças., hunting for IOCs with instantly generated IOC queries customized to your security needs can help shave seconds off threat investigation.

Contexto MITRE ATT&CK®

Todas as regras Sigma referenciadas acima para a detecção de ataques UAC-0024 estão alinhadas com o framework MITRE ATT&CK v12 abordando as táticas e técnicas correspondentes. Explore a tabela abaixo para obter insights sobre o contexto em profundidade da ameaça cibernética por trás das operações de ciberespionagem relacionadas à Rússia e remediar tempestivamente ameaças de qualquer escala:

Tactics | Techniques | Sigma Rule |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Execution | Command and Scripting Interpreter (T1059) | |

Scheduled Task/Job (T1053) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Exfiltration Over Web Service (T1567) | |

Persistence | Event Triggered Execution (T1546) |