Ransomware-as-a-Service (RaaS), promovido em fóruns da dark web e plataformas de mensagens populares como o Telegram, é um modelo de cibercrime em expansão, no qual os desenvolvedores alugam ransomware e infraestrutura para afiliados por meio de assinaturas ou participação nos lucros. Uma nova variante de ransomware, chamada BQTLOCK, está ativa desde meados do verão de 2025, distribuída via um modelo RaaS completo e empregando múltiplas técnicas de anti-análise para dificultar a detecção e a investigação forense.

Detectar ataques de ransomware BQTLOCK

O Ransomware continua a evoluir em sofisticação e impacto, com novas variantes e versões reconfiguradas surgindo constantemente. Um exemplo é o relativamente novo Crypto24 Ransomware Group, que tem atacado grandes organizações nos EUA, Europa e Ásia.

O DBIR 2025 da Verizon mostra ransomware em 44% das violações, contra 32% no ano anterior. Um fator-chave é o RaaS, que elimina a necessidade de habilidades em programação, permitindo que até mesmo atacantes iniciantes assinem ransomwares prontos para uso, de forma semelhante a um serviço de streaming. Com o surgimento da nova variante BQTLOCK operando como RaaS e utilizando técnicas avançadas de evasão, as organizações devem reforçar suas defesas proativas para prevenir ataques de ransomware.

Registre-se na Plataforma SOC Prime para preparar a postura de cibersegurança da sua organização para o futuro, aproveitando a expertise avançada e IA para proteção em nível corporativo. A Plataforma fornece às equipes de segurança inteligência de ameaças baseada em IA e algoritmos de detecção prontos para uso, apoiados por um conjunto completo de produtos para engenharia de detecção com IA, caça automatizada de ameaças e detecção avançada. Clique no botão Explorar Detecções abaixo para acessar uma coleção de regras de detecção contextualizadas para a atividade do ransomware BQTLOCK.

Todas as detecções podem ser aplicadas em diversas soluções SIEM, EDR e Data Lake, alinhadas ao MITRE ATT&CK®. Cada regra é enriquecida com metadados detalhados, incluindo referências de CTI, cronogramas de ataque, recomendações de triagem e mais contexto relevante.

Os engenheiros de segurança também podem aproveitar o conjunto abrangente de regras de detecção que cobrem ataques de ransomware globalmente, aplicando a tag “Ransomware”.

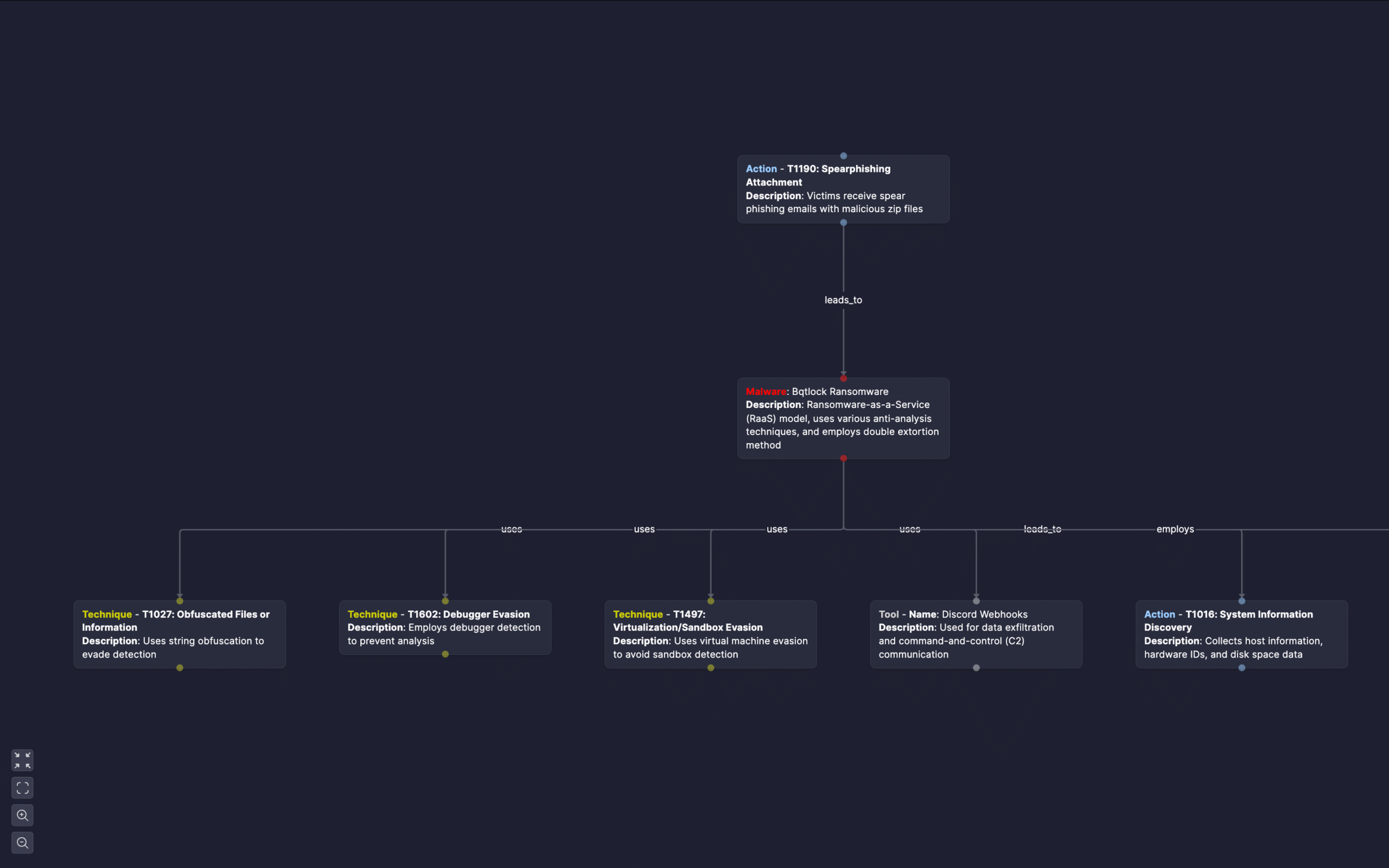

Além disso, as equipes podem contar com o Uncoder AI, lançado com recursos aprimorados na versão mais recente da Plataforma SOC Prime, que agora oferece a interface AI Chat Bot e ferramentas MCP para ajudar as equipes de segurança a gerenciar qualquer tarefa de detecção de ameaças de ponta a ponta, co-pilotadas por IA. Por exemplo, usando o Uncoder AI, profissionais de segurança podem visualizar instantaneamente um Attack Flow ou buscar IOCs com base na pesquisa do K7 Security Labs sobre operações do BQTLOCK RaaS.

Análise do ransomware BQTLOCK

O recém-emergente ransomware BQTLOCK, operando sob um modelo RaaS, foi vinculado a ZerodayX, o suposto líder do grupo hacktivista pró-palestino Liwaa Mohammed, e estaria relacionado à violação de dados de jogos da Arábia Saudita. Desde meados de julho de 2025, o BQTLOCK evoluiu para uma variante mais avançada que incorpora um conjunto de técnicas de anti-análise.

De acordo com a mais recente análise aprofundada do K7 Security Labs, o BQTLOCK usa um modelo de assinatura RaaS em camadas (Starter, Professional e Enterprise), oferecendo recursos personalizáveis, como edição de notas de resgate, alteração de papel de parede, configuração de extensões de arquivos e opções de anti-análise, incluindo ofuscação de strings, detecção de depuradores e evasão de máquinas virtuais.

Distribuído em um arquivo ZIP contendo um executável chamado Update.exe, o ransomware criptografa arquivos locais de todos os tipos, adiciona a extensão .bqtlock e gera uma nota de resgate. Ele também exfiltra dados sensíveis via webhooks do Discord para C2. Uma vez executado, realiza reconhecimento do sistema coletando nomes de host, IPs, detalhes de hardware e espaço em disco antes de estabelecer persistência e iniciar a rotina de criptografia.

Todas as transações são realizadas em Monero (XMR). A nota de resgate segue o modelo de dupla extorsão: as vítimas têm 48 horas para entrar em contato via Telegram ou X, com exigências de até 40 tokens Monero (XMR), equivalente a US$ 10.000. A não conformidade dobra o valor do resgate e, após 7 dias, as chaves de descriptografia são destruídas, e os dados roubados são publicados ou vendidos no site dos atacantes.

ZerodayX promove o BQTLOCK como ransomware FUD (Fully Undetectable), alegando ser invisível às soluções antivírus. No entanto, a amostra distribuída era um arquivo ISO corrompido, submetido apenas uma vez ao VirusTotal — originando do Líbano — o que sugere que provavelmente foi carregado pelo próprio desenvolvedor ou alguém próximo. Esses sinais levantam dúvidas sobre as alegações de FUD e apontam para possível exagero ou promoção enganosa.

O BQTLOCK eleva privilégios ativando SeDebugPrivilege e usando process hollowing no explorer.exe para ocultar código malicioso em processos legítimos. Para persistência, cria uma tarefa agendada e adiciona uma conta administrativa de backdoor. A versão mais recente também utiliza técnicas de bypass do UAC com CMSTP.exe, fodhelper.exe e eventvwr.exe, permitindo elevação silenciosa sem prompts ao usuário.

Os desenvolvedores do BQTLOCK anunciaram a versão 4 como a última atualização após quatro lançamentos rápidos, levantando dúvidas sobre uma interrupção real ou uma tentativa de rebranding. Após o banimento de seu canal no Telegram, ofereceram acesso gratuito por três dias e lançaram o BAQIYAT.osint, uma ferramenta paga para buscas em dados roubados. Uma nova variante, detectada em 5 de agosto de 2025, mostra o desenvolvimento contínuo do ransomware, adicionando recursos de roubo de credenciais aprimorados voltados para navegadores como Chrome, Firefox, Edge, Opera e Brave, aumentando o risco para organizações potencialmente afetadas.

Com os crescentes riscos de ataques de ransomware e o surgimento de novos operadores RaaS que usam técnicas avançadas, a capacidade de resposta ultrarrápida dos defensores é prioridade máxima. A SOC Prime organiza um conjunto completo de produtos apoiados por IA, automação e inteligência de ameaças em tempo real para ajudar organizações globais a fortalecerem suas defesas.