O Relatório de Investigações de Violações de Dados da Verizon 2025 (DBIR) destaca que o ransomware continua sendo uma ameaça predominante, detectado em 44% das violações, em comparação com 32% na análise do ano anterior. Com pagamentos médios de resgate alcançando 2 milhões de dólares em 2024, a rentabilidade econômica continua impulsionando o crescimento dessa ameaça. Como resultado, cada vez mais cibercriminosos adotam o ransomware, o que levou ao surgimento de variantes novas e agressivas como BERT, que afeta tanto sistemas Windows quanto Linux. As vítimas confirmadas estão localizadas na Ásia, Europa e EUA, sendo os setores mais impactados os de saúde, tecnologia e serviços para eventos.

Detectar ataques do ransomware BERT

De acordo com a Cybersecurity Ventures, espera-se que os ataques de ransomware ocorram a cada dois segundos até 2031, o que destaca a necessidade urgente de detecção proativa e defesa contra ameaças. As campanhas modernas de ransomware evoluem constantemente, combinando técnicas avançadas de evasão com entregas direcionadas para escapar das medidas de segurança tradicionais. Uma das ameaças emergentes mais relevantes é BERT, uma cepa multiplataforma com presença global crescente, que interrompe operações comerciais em diversos setores.

Cadastre-se na Plataforma da SOC Prime para detectar ataques potenciais à sua organização em estágios iniciais. A plataforma oferece um conjunto exclusivo de regras Sigma dedicadas à detecção de ataques do BERT. Clique no botão Explorar Detecções abaixo para acessar essas regras, enriquecidas com CTI acionável e suportadas por uma suíte completa de produtos para detecção avançada e caça a ameaças.

Todas as regras disponíveis na Plataforma da SOC Prime são compatíveis com diversas soluções de SIEM, EDR e Data Lake, e estão mapeadas para o framework MITRE ATT&CK®. Além disso, cada regra inclui metadados detalhados, referências de inteligência de ameaças, cronologia de ataques, recomendações de triagem e muito mais.

Opcionalmente, os defensores podem aplicar a tag geral “Ransomware” para acessar um conjunto mais amplo de regras de detecção para ataques globais.

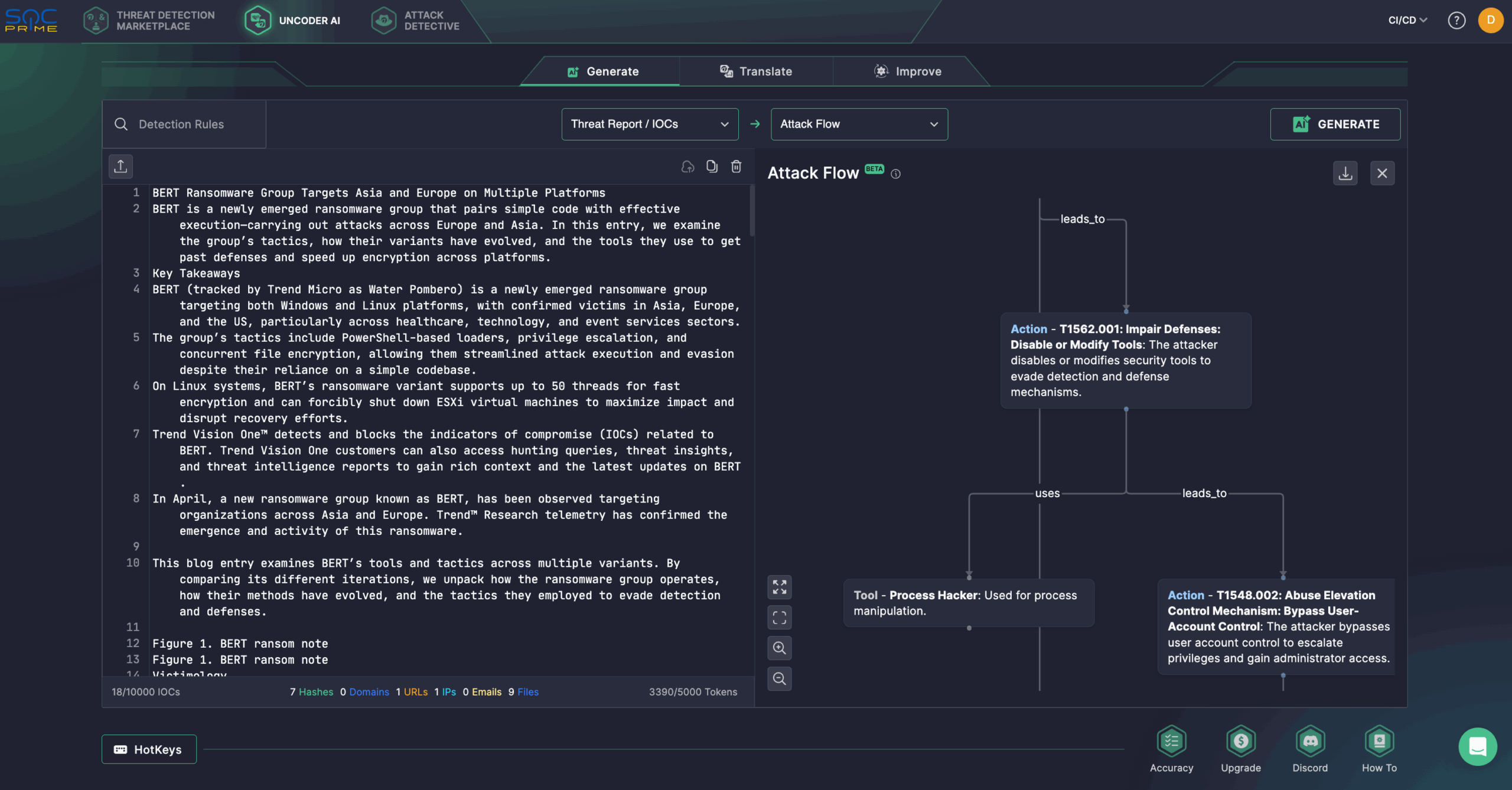

Além disso, os analistas podem acelerar a investigação de ameaças com o Uncoder AI, um IDE privado e copiloto para engenharia de detecção baseada em ameaças. Ele gera algoritmos de detecção a partir de relatórios brutos, converte indicadores em consultas otimizadas, prevê etiquetas ATT&CK, refina código com recomendações de IA e traduz consultas para múltiplas linguagens de SIEM, EDR e Data Lake. Por exemplo, pode-se usar a pesquisa da Trend Micro sobre BERT para gerar um Attack Flow com um único clique.

Análise do ataque de ransomware BERT

Pesquisadores de segurança identificaram um novo grupo de ransomware que mira organizações na Ásia, Europa e EUA, com vítimas confirmadas nos setores de saúde, tecnologia e eventos. O BERT, também conhecido como Water Pombero pela Trend Micro, implanta variantes compatíveis com Windows e Linux, combinando uma base de código simples com execução eficiente do ataque.

O grupo utiliza loaders baseados em PowerShell, técnicas de escalonamento de privilégios e criptografia simultânea de arquivos, permitindo operações rápidas e evasivas apesar de sua simplicidade. No Linux, o ransomware BERT pode utilizar até 50 threads para acelerar a criptografia e é capaz de desligar máquinas virtuais ESXi para dificultar a recuperação. Detectado pela primeira vez em abril, rapidamente expandiu suas operações na Ásia e Europa, com campanhas ativas em desenvolvimento.

Na variante para Windows, o BERT utiliza cadeias específicas para identificar e encerrar processos. Os pesquisadores descobriram um script loader em PowerShell, start.ps1, que eleva privilégios, desativa o Windows Defender, o firewall e o UAC, e em seguida baixa e executa payload.exe a partir do IP 185[.]100[.]157[.]74. Embora o vetor de acesso inicial seja desconhecido, o script usa o parâmetro -Verb RunAs para ser executado com privilégios de administrador. Esse IP hospeda um diretório aberto com os componentes do ransomware, como payload.exe e start.ps1, sugerindo que funciona como infraestrutura de staging. Vale destacar que o IP está vinculado ao ASN 39134, registrado na Rússia, o que pode indicar ligações com atores regionais.

Diferente de versões anteriores que primeiro enumeravam unidades e armazenavam caminhos antes de criptografar, a variante mais recente do BERT usa ConcurrentQueue e DiskWorker para criptografar arquivos assim que são detectados, melhorando o desempenho e a execução.

Na primavera de 2025, foi detectada uma variante para Linux que utiliza 50 threads para acelerar a criptografia. Se executado sem parâmetros, o malware desliga forçadamente todas as máquinas virtuais ESXi. Os arquivos criptografados recebem a extensão .encrypted_by_bert e o malware deixa uma nota de resgate, seguida de instruções para entrar em contato com os atacantes e negociar o pagamento.

A configuração do ransomware está embutida em formato JSON e inclui a chave pública, a nota de resgate codificada em Base64, extensões de arquivo e outros parâmetros operacionais. Há indícios de que o BERT possa ter sido derivado da versão Linux do REvil, conhecido por atacar servidores ESXi. As semelhanças com o código do Babuk e lockers baseados em REvil reforçam essa hipótese. A configuração baseada em JSON, comum em ransomware moderno, facilita sua adaptação a diferentes campanhas.

O BERT demonstra como até ferramentas simples podem resultar em comprometimentos bem-sucedidos. Atores emergentes não precisam de métodos avançados — apenas um caminho claro da intrusão à exfiltração. Como medidas de mitigação, recomenda-se que as organizações combinem defesas proativas com boas práticas de segurança: monitoramento de atividade em PowerShell, restrição de privilégios, isolamento de ativos críticos como servidores ESXi e atenção especial a scripts como start.ps1, que desativam defesas e escalam privilégios.

De forma geral, as empresas devem adotar uma abordagem de segurança em camadas para se proteger do BERT e de ameaças semelhantes. Ao utilizar a suíte completa de produtos da SOC Prime, apoiada por IA, automação e inteligência de ameaças em tempo real, organizações globais podem fortalecer sua postura contra ataques sofisticados de ransomware.

Embora este grupo ainda não tenha sido atribuído oficialmente a um ator específico, o uso de infraestrutura registrada na Rússia pode apontar para vínculos com grupos de ameaças que operam a partir da região. Para os usuários da SOC Prime que utilizam o Microsoft Defender for Endpoint, recomenda-se ativar o Bear Fence, um serviço contínuo enriquecido com caça automatizada e 242 regras Sigma vinculadas ao ATT&CK para todos os grupos APT russos desde 2021.