Ano novo, novas ameaças para os defensores cibernéticos. Pesquisadores de segurança cibernética descobriram uma variante inédita do notório Banshee Stealer, que está cada vez mais visando usuários da Apple em todo o mundo. Este furtivo malware infostealer emprega técnicas avançadas de evasão, escapando com sucesso da detecção ao utilizar criptografia de string do motor antivírus XProtect da Apple. Focando exclusivamente usuários de macOS, Banshee é capaz de roubar credenciais de navegador, dados de login, carteiras de criptomoeda e outras informações sensíveis dos arquivos.

Detectar Malware Banshee Stealer em Apple macOS

Com mais de 1 bilhão de variantes de malware circulando na arena de ameaças cibernéticas, manter-se em alerta contra ameaças emergentes é mais crítico do que nunca. No entanto, à medida que as superfícies de ataque se expandem e as táticas de infiltração evoluem, a detecção precoce de intrusões continua sendo um desafio complexo.

Para apoiar os profissionais de segurança, a Plataforma SOC Prime para defesa cibernética coletiva oferece o maior repositório mundial de algoritmos de detecção para ameaças emergentes, apoiado por ferramentas avançadas para detecção e caça às ameaças. Fique por dentro dos últimos ataques do Banshee Stealer com uma ampla coleção de algoritmos de detecção selecionados. Clique no botão Explore Detecção abaixo e mergulhe imediatamente em um conjunto relevante de detecção.

Todas as regras estão mapeadas para o framework MITRE ATT&CK e são compatíveis com mais de 30 tecnologias SIEM, EDR e Data Lake. Além disso, todas as detecções são enriquecidas com metadados extensivos, incluindo CTI referências, cronogramas de ataque, recomendações de triagem e mais.

Além disso, os profissionais de segurança podem explorar todo o conjunto de detecções que tratam TTPs associados ao Banshee Stealer em Apple macOS malware no Threat Detection Marketplace para analisar os ataques retrospectivamente.

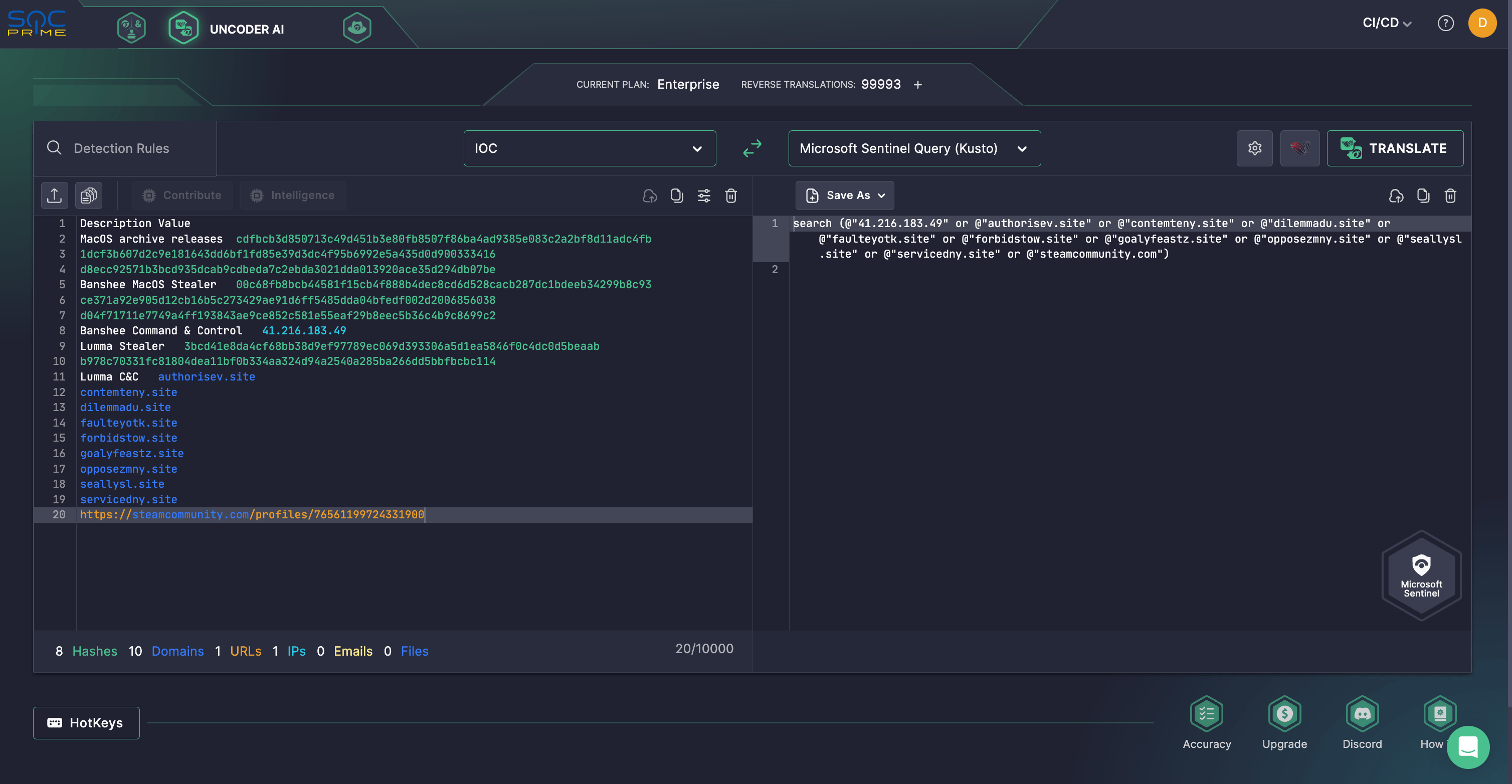

Para prosseguir com a investigação, os profissionais de segurança também podem lançar buscas instantâneas usando IOCs fornecidos na respectiva pesquisa da Check Point. Conte com o Uncoder AI da SOC Prime para criar consultas personalizadas baseadas em IOC em questão de segundos e trabalhar automaticamente com elas no seu ambiente SIEM ou EDR escolhido. Anteriormente exclusivo para clientes corporativos, o Uncoder AI agora está disponível para pesquisadores individuais em todo seu potencial. Confira os detalhes aqui.

Análise do Malware Banshee Stealer em Apple macOS

A partir de 2024, com o número de usuários de macOS ultrapassando 100 milhões, os cibercriminosos veem uma oportunidade lucrativa. Os criadores do Banshee Stealer não perderam tempo para atacar usuários da Apple, refinando táticas furtivas para evitar a detecção e coletar dados sensíveis sem serem detectados.

Revelado pela primeira vez em agosto de 2024, o Banshee Stealer foi vendido em fóruns subterrâneos como malware-as-a-service por $3,000, sendo capaz de extrair dados de navegadores, roubar carteiras de criptomoedas e extrair arquivos com extensões específicas. Notadamente, especialistas em segurança sugerem que o Banshee pode estar ligado a grupos cibercriminosos de língua russa, já que o malware parece evitar atacar dispositivos pertencentes a usuários russos.

Em novembro de 2024, o código-fonte do Banshee Stealer vazou online, levando a um rápido encerramento de sua operação, mas também abrindo portas para outros desenvolvedores de malware. Entre agosto e novembro do ano passado, pesquisadores de segurança identificaram várias campanhas do Banshee Stealer visando usuários de macOS.

Uma das variantes mais recentes, descoberta e analisada pela Check Point, utiliza uma técnica de evasão única baseada na adoção de um algoritmo de criptografia de string semelhante ao usado pelo XProtect da Apple para proteger seus dados. Ao ofuscar suas strings e apenas descriptografá-las durante a execução, o Banshee efetivamente evita métodos tradicionais de detecção estática. Esta abordagem não apenas reduz as chances de detecção, mas também pode fazer com que o macOS e ferramentas antimalware de terceiros ignorem a infecção por um período mais longo.

De acordo com os pesquisadores, a campanha por trás desta nova variante do Banshee Stealer ainda está em andamento, espalhando principalmente as amostras através de repositórios fraudulentos no GitHub, enganando usuários de macOS ao se passar por softwares legítimos. Os mesmos agentes de ameaças também estão mirando usuários de Windows utilizando o Lumma Stealer.

Curiosamente, os operadores da campanha removeram o filtro de idioma russo que anteriormente bloqueava infecções em sistemas com russo definido como idioma padrão. Esta mudança sugere ou uma desconexão entre os operadores atuais e os desenvolvedores originais do Banshee ou um esforço deliberado para expandir a gama de vítimas potenciais.

A evolução contínua do malware destaca a necessidade urgente de maior conscientização sobre segurança cibernética e defesa proativa. A Plataforma SOC Prime para defesa cibernética coletiva capacita organizações de vários setores, bem como pesquisadores individuais, com soluções avançadas para se manter à frente das ameaças cibernéticas, incluindo variantes emergentes de malware e a crescente onda de ataques APT.