O último aviso emitido por agências de aplicação da lei na Austrália, EUA, Canadá, Alemanha, Reino Unido, Nova Zelândia, Coreia do Sul e Japão alerta sobre a crescente ameaça representada por APT40 operado em nome do Ministério da Segurança do Estado (MSS) de Pequim. Especificamente, o aviso detalha as atividades do grupo patrocinado pelo Estado da República Popular da China, capaz de adaptar rapidamente e implantar explorações de prova de conceito (PoC) para novas vulnerabilidades, aproveitando-as prontamente para monitorar redes de interesse e atacar sistemas não corrigidos.

Detectar Ataques APT40 Aproveitando Vulnerabilidades Recentemente Descobertas

No primeiro trimestre de 2024, grupos APT de várias regiões, incluindo China, Coreia do Norte, Irã e Rússia, exibiram técnicas ofensivas significativamente aprimoradas e inventivas, apresentando desafios sérios para o ambiente de cibersegurança global. À medida que as tensões geopolíticas aumentam drasticamente nos últimos anos, a ameaça APT torna-se uma das principais ameaças para os defensores cibernéticos.

O último aviso conjunto das agências de cibersegurança alerta sobre a crescente ameaça do grupo APT40 apoiado pela China, acusado de atacar múltiplas redes governamentais e empresariais em todo o mundo, com interesse específico no setor privado e público da Austrália e dos EUA. Para identificar proativamente e resistir a possíveis ataques, os defensores cibernéticos precisam de ferramentas avançadas de detecção e caça de ameaças.

A Plataforma SOC Prime para defesa cibernética coletiva visa equipar cada equipe de segurança com as melhores soluções e conteúdo de detecção curado para as últimas ameaças lançadas sob SLA de 24 horas. Para se manter no topo dos ataques APT40, os profissionais de segurança podem aproveitar um conjunto de regras de detecção que abordam TTPs descritos no aviso AA24-190A pelo CISA.

Basta clicar no Explorar Detecções botão abaixo e imediatamente aprofundar-se em uma lista curada de regras Sigma associadas às campanhas mais recentes da APT40 analisadas pelo CISA. Todas as regras são compatíveis com mais de 30 plataformas SIEM, EDR e Data Lake e mapeadas para o MITRE ATT&CK framework. Além disso, todas as regras são enriquecidas com metadados extensivos, detalhes de inteligência de ameaças, linhas do tempo de ataques e recomendações de triagem para facilitar a investigação de ameaças. details, attack timelines, and triage recommendations to smooth out threat investigation.

Como os hackers do APT40 tendem a explorar infraestruturas expostas ao público em vez de TTPs que dependem da interação do usuário, adaptar explorações de PoC para o CVE mais recente é uma das maneiras mais frequentemente usadas para ganhar a primeira entrada na rede de interesse. Confira a lista abaixo para saber mais sobre os CVEs proeminentes armados pelo ator APT chinês acompanhados por regras de detecção relevantes:

Log4J

Regras de Detecção para CVE-2021-44228

Vulnerabilidades do Atlassian Confluence

Regras de Detecção para CVE-2021-31207

Regras de Detecção para CVE-2021-26084

Vulnerabilidades do Microsoft Exchange

Regras de Detecção para CVE-2021-31207

Regras de Detecção para CVE-2021-34523

Regras de Detecção para CVE-2021-34473

Especialistas em cibersegurança que buscam conteúdo de detecção adicional para analisar retrospectivamente as atividades do APT40 e se manter no topo dos TTPs aproveitados pelo grupo podem explorar um conjunto de regras dedicado curado pela Equipe SOC Prime. Basta navegar no Threat Detection Marketplace usando a tag “APT40” ou usar este link para acessar a coleção de regras APT40 diretamente.

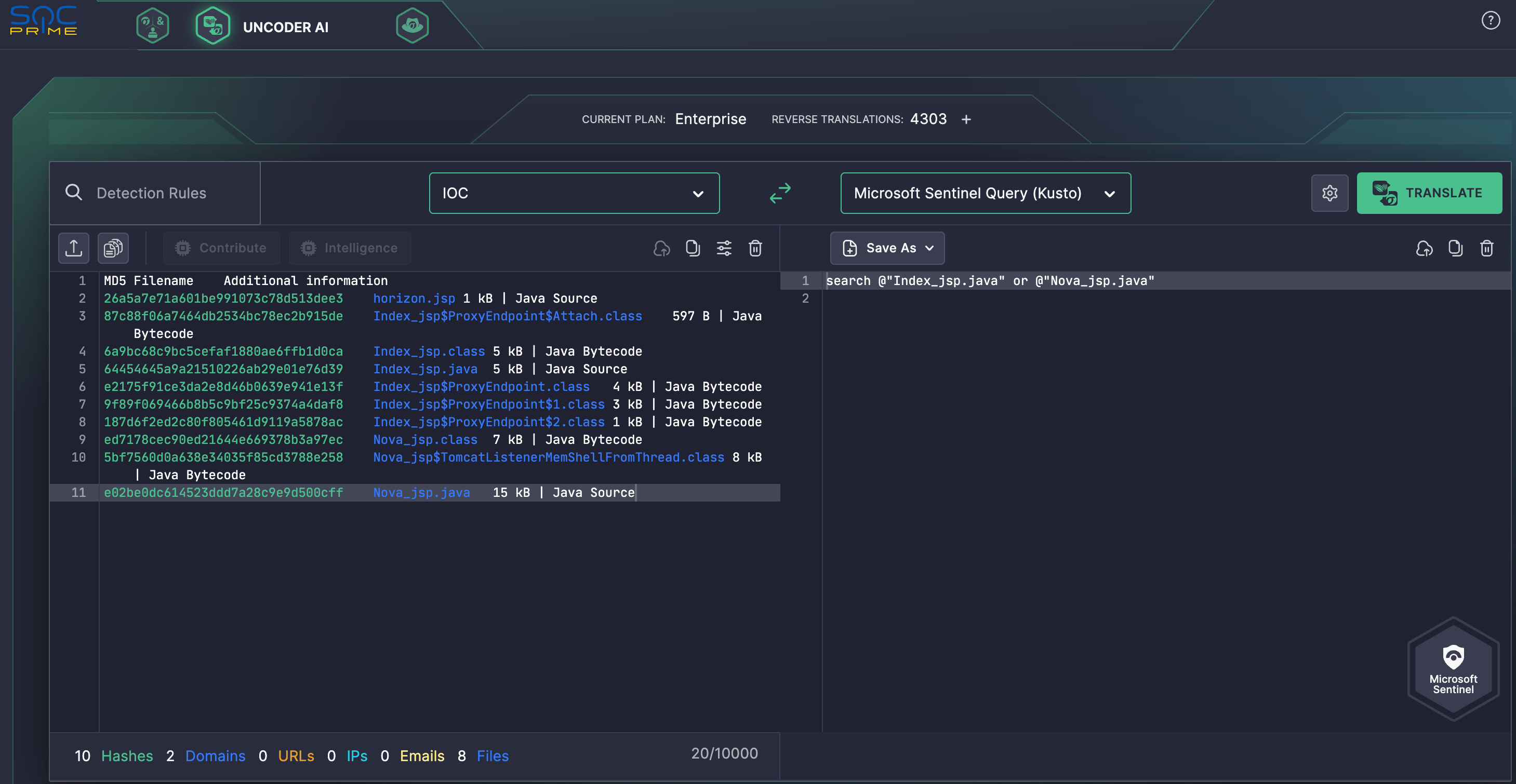

Para simplificar a busca pelo arquivo, host ou IOCs de rede mencionados no aviso AA24-190A pelo CISA, engenheiros de segurança podem aproveitar o Uncoder AI da SOC Prime com seu empacotador de IOCs embutido. Ele permite a conversão automatizada de detalhes CTI em consultas personalizadas de IOCs que são instantaneamente compatíveis com seu formato SIEM ou EDR preferido.

Como atores patrocinados pelo Estado Chinês são atualmente um dos grupos de hacking mais ativos na arena global, as organizações também podem estar interessadas em um conjunto de detecção abordando táticas, técnicas e procedimentos mais relevantes para atores afiliados ao PRC.

Análise de Ataques APT40

O mais recente aviso conjunto de cibersegurança, liderado pelo Centro Australiano de Segurança Cibernética (ACSC), lançou luz sobre a atividade do grupo nacional da República Popular da China (PRC) rastreado como APT40. O coletivo adversário, também referido como Bronze Mohawk, Gingham Typhoon (anteriormente Gadolínio), ISLANDDREAMS, Kryptonite Panda, Leviathan, Red Ladon, TA423 e TEMP.Periscope, está ativo desde pelo menos 2013, conduzindo ataques cibernéticos em entidades na região Ásia-Pacífico.

Em 2022, o ACSC tomou conhecimento de um ataque APT40 a uma organização local não divulgada. Com o consentimento da vítima, o ACSC investigou o incidente rastreando o ataque de volta para as atividades do APT40, com base nos dados coletados dos sensores baseados em host. Além disso, em março de 2024, o governo da Nova Zelândia implicou hackers do APT40 pela violação do Gabinete do Conselheiro Parlamentar e do Serviço Parlamentar em 2021.

Após análise adicional do APT40 refletida em um aviso dedicado, especialistas em cibersegurança afirmam que o coletivo de hackers visa principalmente atividades de reconhecimento em redes de interesse para identificar alvos potenciais para comprometimento. Esta vigilância contínua permite que o grupo detecte dispositivos vulneráveis, desatualizados ou não mantidos nessas redes e rapidamente implante as explorações.

O APT40 parece preferir atacar infraestruturas vulneráveis e voltadas para o público em vez de métodos que exigem participação do usuário, como campanhas de phishing, e prioriza a obtenção de credenciais válidas para facilitar atividades subsequentes. Notavelmente, o APT40 parece ser especialista em modificar rapidamente e implantar explorações para novas falhas de segurança, vigilância ativa de redes para identificar sistemas não corrigidos. Particularmente, o aviso afirma que os hackers se beneficiaram prontamente de explorações em software popular, como Log4j, Atlassian Confluence e Microsoft Exchange, para atacar sistemas em destaque.

Análise mais profunda das táticas do APT40 mostra que os adversários empregam web shells para persistência durante os primeiros estágios da intrusão. Após ganhar a primeira entrada, o grupo tende a confiar em dispositivos desatualizados, como roteadores SOHO, para canalizar o tráfego malicioso e passar despercebido. A cadeia de ataque subsequente inclui atividades de reconhecimento, escalonamento de privilégios e movimento lateral, aproveitando o RDP para capturar credenciais e extrair dados valiosos.

Para combater tais intrusões, especialistas em segurança aconselham a implantação de soluções abrangentes de registro, aplicação de autenticação multifator (MFA), estabelecimento de um protocolo rigoroso de gerenciamento de patches, atualização de equipamentos desatualizados, desativação de serviços, portas e protocolos desnecessários, e segmentação de redes para proteger informações sensíveis. Mantenha-se à frente das ameaças emergentes e prepare seu posicionamento de cibersegurança organizacional para o futuro, aproveitando o conjunto completo de produtos da SOC Prime para Engenharia de Detecção Alimentada por IA, Caça Automatizada de Ameaças e Validação de Pilha de Detecção.