Grupos de hackers afiliados à rússia continuam sendo uma ameaça global significativa, adaptando continuamente suas táticas para servir aos interesses geopolíticos de Moscou. Com a escalada das tensões internacionais, esses agentes ligados a governos expandem seu foco, visando organizações de alto perfil em todo o mundo. Em seu relatório mais recente, a equipe de Inteligência de Ameaças da Microsoft destaca a atividade recente do Secret Blizzard (também conhecido como Turla, UAC-0024), que agora tem como alvo embaixadas estrangeiras em Moscou. Utilizando uma técnica adversário-no-meio (AiTM) ao nível do ISP, o grupo foi observado implantando seu malware personalizado ApolloShadow para conduzir ciberespionagem.

Detecte Atividade do Secret Blizzard Usando o Malware ApolloShadow

De acordo com o Relatório de Atividade APT da ESET para o 4º trimestre de 2024–1º trimestre de 2025, os atores ligados à rússia ocupam a segunda posição no número de fontes de ataques APT mundialmente. Em 2025, grupos conectados a agências de inteligência russas como SVR e GRU têm atacado ativamente a Ucrânia e a União Europeia, focando em infraestrutura crítica, instituições governamentais e organizações de pesquisa. Com muitas organizações globais em risco, antecipar ameaças como a recente campanha de ciberespionagem do Secret Blizzard é crucial.

Cadastre-se na Plataforma SOC Prime para detectar possíveis ataques APT russos no estágio mais inicial possível. A Plataforma oferece inteligência de ameaças atualizada e conteúdo acionável para detecção, sustentada por um conjunto completo de produtos para engenharia de detecção com IA, caça automatizada de ameaças e detecção avançada. Clique no botão Explore Detections abaixo para acessar um conjunto curado de regras de detecção projetadas para identificar e responder à mais recente campanha de ciberespionagem do Secret Blizzard utilizando o malware ApolloShadow.

Alternativamente, defensores cibernéticos podem buscar conteúdos de detecção relevantes diretamente no Threat Detection Marketplace usando as tags “Secret Blizzard” ou “ApolloShadow”.

Todas as regras na Plataforma SOC Prime são compatíveis com múltiplas soluções SIEM, EDR e Data Lake e mapeadas ao framework MITRE ATT&CK®. Além disso, cada regra é enriquecida com metadados detalhados, incluindo referências de threat intel, cronogramas de ataque, recomendações de triagem, entre outros.

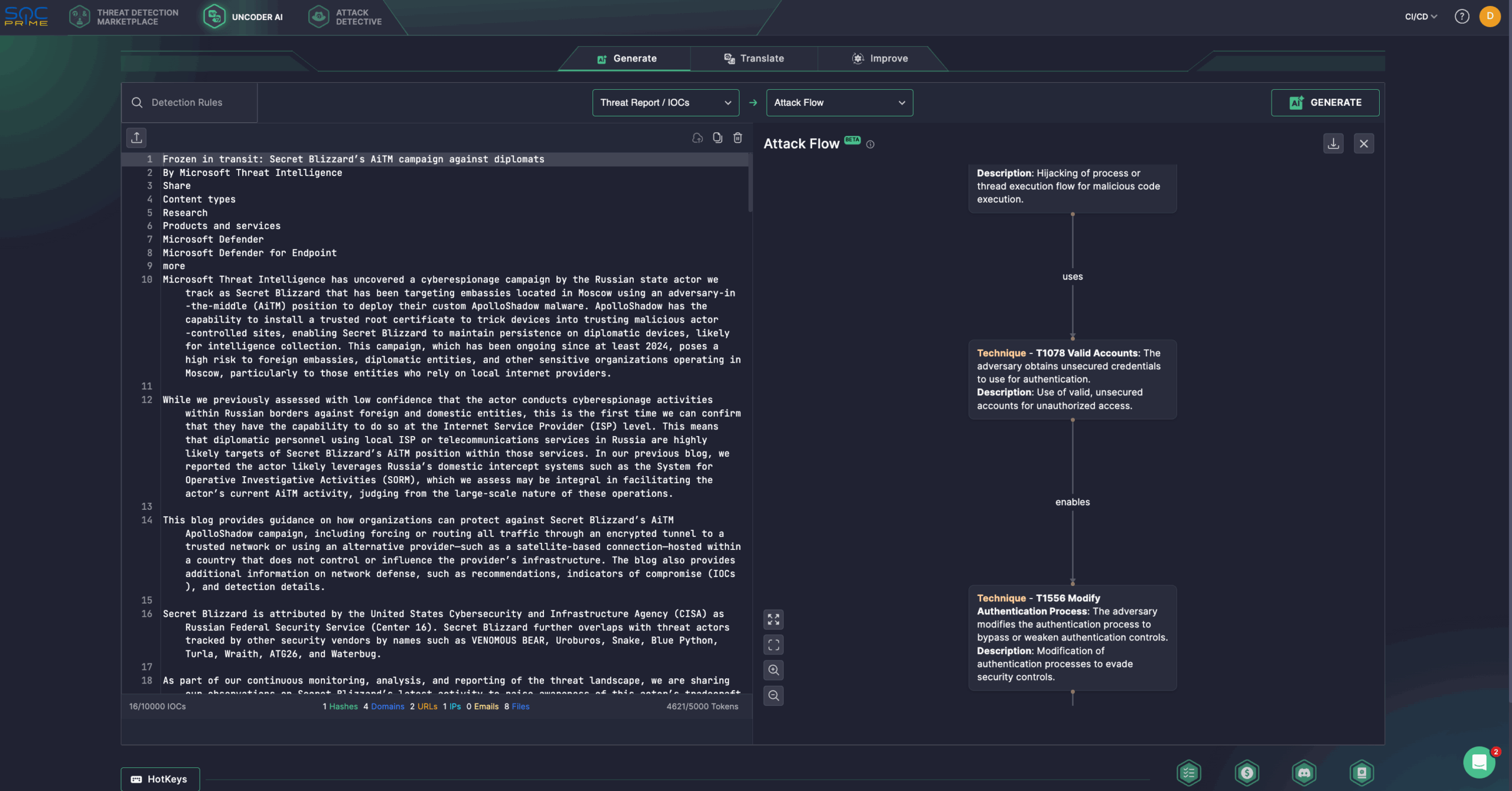

Além disso, especialistas em segurança podem agilizar a investigação de ameaças usando Uncoder AI, um IDE privado e copiloto para engenharia de detecção informada por ameaças. Gere algoritmos de detecção a partir de relatórios brutos, realize buscas rápidas por IOCs, preveja tags ATT&CK, otimize código de consultas com dicas de IA e traduza para múltiplas linguagens de SIEM, EDR e Data Lake. Por exemplo, profissionais de segurança podem usar a pesquisa mais recente da Microsoft sobre atividade do Secret Blizzard para gerar um diagrama de fluxo de ataque em poucos cliques.

Análise da Atividade do Secret Blizzard: Campanha de Ciberespionagem Usando o Malware ApolloShadow

Uma análise recente da equipe de Inteligência de Ameaças da Microsoft revela uma operação sofisticada de ciberespionagem direcionada a embaixadas estrangeiras em Moscou. Os atacantes utilizaram uma técnica adversário-no-meio (AiTM) no nível do ISP (Provedor de Serviço de Internet) para distribuir uma variante de malware identificada como ApolloShadow. Evidências indicam que essa atividade maliciosa está ativa desde pelo menos 2024, representando riscos contínuos para o pessoal diplomático que depende da infraestrutura de telecomunicações russa.

Essa campanha direcionada foi atribuída ao Secret Blizzard, um grupo APT russo com vínculos conhecidos com o Serviço Federal de Segurança (FSB). Amplamente monitorado sob diversos apelidos, incluindo Turla, Waterbug, Venomous Bear, Snake, Iron Hunter e Krypton, o Secret Blizzard é reconhecido por conduzir operações cibernéticas contra alvos de alto valor, como agências governamentais, entidades militares e instituições diplomáticas. O grupo emprega uma combinação de malware customizado e ferramentas especializadas de reconhecimento. De acordo com a CISA, o Secret Blizzard possui ligações diretas com o Centro 16 do FSB, reforçando a natureza estratégica de suas atividades cibernéticas.

Nos ataques mais recentes contra embaixadas, o Secret Blizzard obtém acesso inicial sequestrando a conexão de internet da vítima por meio de um portal cativo falsificado. Quando um dispositivo verifica a conectividade via um serviço legítimo do Windows, ele é silenciosamente redirecionado para um domínio controlado pelo atacante que simula a página de teste da Microsoft. Esse redirecionamento inicia o download do malware ApolloShadow, disfarçado como uma atualização de sistema necessária.

Uma vez implantado, o ApolloShadow engana os usuários para conceder privilégios elevados ao exibir um pop-up do Controle de Conta de Usuário (UAC). Ele se faz passar por um instalador da Kaspersky (CertificateDB.exe) para instalar certificados raiz falsos. Isso permite que o atacante intercepte comunicações seguras e mantenha acesso oculto e prolongado ao sistema.

O ApolloShadow instala certificados raiz maliciosos usando o certutil do Windows e executa um script secundário (“wincert.js”) para garantir que o Mozilla Firefox também confie nos certificados falsos. Essa configuração possibilita aos atacantes descriptografar e monitorar o tráfego criptografado, capturando dados sensíveis sem levantar alertas imediatos.

Se o ApolloShadow detectar privilégios administrativos, ele modifica configurações do registro do sistema para classificar redes como privadas, relaxa regras de firewall e adiciona uma conta administrativa oculta (“UpdatusUser”) com senha fixa. Essas ações garantem acesso persistente e reduzem barreiras para movimentos laterais dentro da rede da vítima.

O aumento dos ataques do Secret Blizzard contra entidades diplomáticas, combinado com sua evasão sofisticada, exige respostas rápidas e proativas dos defensores. A Plataforma SOC Prime equipa equipes de segurança com soluções de ponta para elevar as capacidades de detecção e caça a ameaças, reduzir significativamente a superfície de ataque e construir uma postura robusta de cibersegurança.