Introdução

On Agosto de 2020 um novo tipo de malware, pertencente à categoria Ransomware, apareceu no cenário de ameaças cibernéticas. O ator de ameaça responsável por seu desenvolvimento chamou-o de “ category, appeared in the cyber threat landscape. Threat actor responsible for its development called it “DarkSide” e, como outras formas de malware desse tipo, é operado em campanhas Big Game Hunting (BGH). Mais ou menos na mesma época, um DLS (Site de Vazamento Dedicado) foi disponibilizado na darkweb (atrás da TOR rede) para relatar as primeiras vítimas.

No seu DLS, os operadores do DarkSide afirmaram ter experiência em conduzir operações cibernéticas, tendo usado anteriormente outras variantes de ransomware, não melhor identificadas. De fato, algumas características de suas primeiras operações apoiam a hipótese de que o grupo poderia ser um ex-afiliado de algum outro programa R-a-a-S (Ransomware como um Serviço) que optou por escrever seu próprio ransomware para provavelmente evitar compartilhar os lucros de atividades criminosas com terceiros.

Percepções

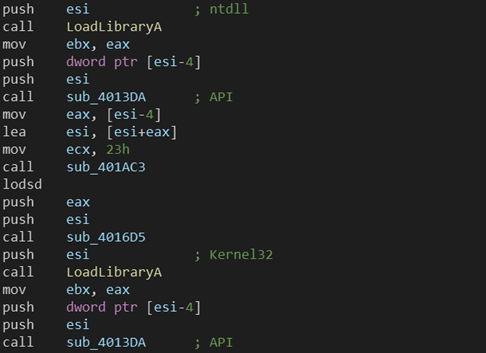

DarkSide é uma família de malware bem-escrita que não mudou muito com o tempo se comparado às primeiras versões analisadas em agosto/setembro de 2020. Geralmente, as amostras pertencentes a essa família apresentam algumas características destinadas a tornar a análise mais difícil. Por exemplo, em uma amostra recente (sha256: 17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61), em 0040182A encontramos uma sub destinada a resolver dinamicamente DLLs and API através de LoadLibrary / GetProcAddress. sub_4016D5, sub_4013DA and sub_401AC3 também estão envolvidas nesse processo. A captura de tela a seguir mostra um trecho de código extraído de toda a função projetada para esse fim:

Isso pode ser um lugar útil para criar uma regra baseada em destinada a caçar potencialmente outras variantes da mesma família de malware. Depois de selecionar vários trechos representativos, podemos obter algo semelhante ao seguinte: destinada a caçar potencialmente outras variantes da mesma família de malware. Depois de selecionar vários trechos representativos, podemos obter algo semelhante ao seguinte: rule aimed at potentially hunting further variants of the same malware family. After having selected several representative chunks we can obtain something similar to the following:

rule DarkSide_Ransomware_827333_39928 : CRIMEWARE {

meta:

author = “Emanuele De Lucia”

description = “Detecta possíveis variantes do ransomware DarkSide”

hash1 = “17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61”

/*

call 0x4016d5

push esi

call 0x408195

mov ebx, eax

push dword ptr [esi – 4]

push esi

call 0x4013da

mov eax, dword ptr [esi – 4]

lea esi, [esi + eax]

mov ecx, 0x23

*/

strings:

$ = { E8 [4] 56 E8 [4] 8B D8 FF 76 ?? 56 E8 [4] 8B 46 ?? 8D 34 06 B9 ?? ?? ?? ?? }

condition:

any of them

}

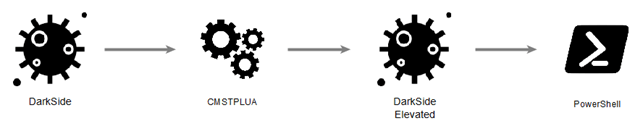

Darkside também emprega técnicas para escalonamento de privilégios ebypass do UAC (Controle de Conta de Usuário). A técnica observada neste caso é conhecida como UAC e explora a e explora a função ShellExec por interface CMSTPLUA COM . Isso permite iniciar um processo com permissões elevadas, de acordo com o seguinte gráfico: Powershell é usado para excluir cópias de sombra, impedindo a recuperação de arquivos previamente copiados, conforme a seguinte sintaxe: powershell -ep bypass -c “(0..61)|%{$s+=[char][byte](‘0x’+’4765742D576D694F626A6563742057696E33325F536861646F77636F7079207C20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

Powershell is used in order to delete shadow copies preventing the recovery of previously backed up files through them according to the following syntax:

powershell -ep bypass -c

“(0..61)|%{$s+=[char][byte](‘0x’+’4765742D576D694F626A6563742057696E33325F536861646F77

636F7079207C20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

.Substring(2*$_,2))};iex $s”

Decodificado:

Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

Uma rápida regra Sigma pode ser empregada para caçar comportamentos similares em sistemas. título:

Detecta possível infecção pelo DarkSide através da linha de comando do PowerShell usada para excluir as cópias de sombra status: estável

descrição:

autor: status: estável

referências: referências:

– pesquisa interna

data:

data:

data:

data:

categoria: categoria:

categoria:

criação_de_processos produto:

detecção: detecção:

seleção:

– ‘4765742D576D694F626A6563742057696E33325F536861646F77636F7079207C

– ‘4765742D576D694F626A6563742057696E33325F536861646F77636F7079207C

20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

seleção

seleção

seleção

seleção

condition: nível:

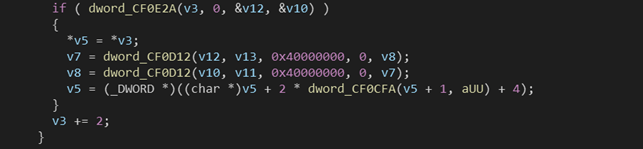

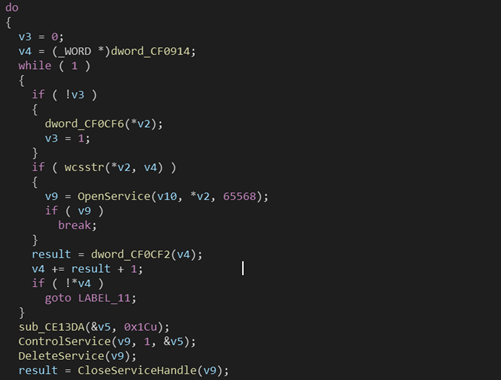

alto Antes de executar a carga útil principal, a amostra realiza várias outras atividades, como coleta de informações (ex. obter informações do disco)

e uma comparação dos serviços do sistema com uma lista predefinida para parar aqueles que podem afetar o processo de criptografia dos arquivos.

Os seguintes são os serviços que o malware procura na amostra analisada:

ocssd

sql

agntsvc

isqlplussvc

xfssvccon

mydesktopservice

ocautoupds

encsvc

firefox

tbirdconfig

mydesktopqos

ocomm

dbeng50

sqbcoreservice

excel

infopath

msaccess

mspub

onenote

outlook

powerpnt

steam

thebat

thunderbird

visio

winword

wordpad

notepad

Estas áreas podem igualmente ser consideradas para extrair

Estas áreas podem igualmente ser consideradas para extrair

Estas áreas podem igualmente ser consideradas para extrair

Estas áreas podem igualmente ser consideradas para extrair

pedaços de código mal-conhecidos: push dword ptr [ebp – 4] push dword ptr [edi]

je 0xce4d83

meta:

author = “Emanuele De Lucia”

description = “Detecta possíveis variantes do ransomware DarkSide”

push 0x1c

/*

lea eax, [ebp – 0x30]

push eax

call 0xce13da

push 1

push dword ptr [ebp – 8]

call dword ptr [0xcf0e6a]

call dword ptr [0xcf0e6e]

$ = {68 [4] FF 37 FF 75 ?? FF 15 [4] 89 45 ?? 83 7D [2] 74 ?? 6A ?? 8D 45 ?? 50 E8 [4] 8D 45 ?? 50 6A ?? FF 75 ?? FF 15 [4] FF 75 ?? FF 15 ?? ?? ?? ??}

Após a fase de criptografia,

é projetado para se comunicar com seu servidor de comando e controle a fim de compartilhar detalhes relativos à vítima (victimID), bem como outros parâmetros úteis para recuperar arquivos criptografados e identificar o afiliado.

Após a fase de criptografia,

Após a fase de criptografia,

é projetado para se comunicar com seu servidor de comando e controle a fim de compartilhar detalhes relativos à vítima (victimID), bem como outros parâmetros úteis para recuperar arquivos criptografados e identificar o afiliado.

é projetado para se comunicar com seu servidor de comando e controle a fim de compartilhar detalhes relativos à vítima (victimID), bem como outros parâmetros úteis para recuperar arquivos criptografados e identificar o afiliado.

Após a fase de criptografia,

é projetado para se comunicar com seu servidor de comando e controle a fim de compartilhar detalhes relativos à vítima (victimID), bem como outros parâmetros úteis para recuperar arquivos criptografados e identificar o afiliado.

Após a fase de criptografia,

Após a fase de criptografia,

*/

strings:

é projetado para se comunicar com seu servidor de comando e controle a fim de compartilhar detalhes relativos à vítima (victimID), bem como outros parâmetros úteis para recuperar arquivos criptografados e identificar o afiliado.

condition:

any of them

}

Muito provavelmente, essas capacidades de rede foram adicionadas para apoiar o modelo R-a-a-S. Na amostra analisada, o CnC (Comando e Controle) está registrado sobre o nome de domínio Darkside is designed to communicate to its command and control server in order to share details relating to the victim (victimID) as well as further parameters useful for recovering encrypted files and identifying the affiliate.

. Detectar atividades de rede potencialmente relacionadas a essa ameaça pode, portanto, envolver a escrita de regras SNORT semelhantes à seguinte: . Detectar atividades de rede potencialmente relacionadas a essa ameaça pode, portanto, envolver a escrita de regras SNORT semelhantes à seguinte:alert udp $HOME_NET any -> any 53 (msg:”DNS request for blacklisted domain ‘securebestapp20.com'”; content:”|0f|securebestapp20|03|com|00|”;nocase; reference:url,https://www.emanueledelucia.net/; sid:[SID HERE]; rev:1;)

Esse nome de domínio foi criado em

e, de acordo com minha visibilidade, no momento da escrita tem um histórico de e, de acordo com minha visibilidade, no momento da escrita tem um histórico de (2) registro A associado. O interessante está vinculado ao IP two . Poderia ser interessante notar que o . Poderia ser interessante notar que ovalor de contagem pDNS para este nome de domínio a partir de ) até (dia da primeira resolução observada para ) até ) é menos que . Poderia ser interessante notar que o(dia da última resolução observada para ) é menos que e que a maioria delas ocorreu no início de novembro até hoje. Isso sugere um crescimento da disseminação e, obviamente, dos . Poderia ser interessante notar que o) is less than 180 negócios também. Em geral, além disso, esse número é consistente com o baixo volume total de programa R-a-a-S campanhas observadas, pelo menos até meados de novembro de 2020. Isso é ainda mais confirmado pela DarkSide visibilidade global do lado da carga útil que posso dispor para esta família de malware. A seguir são mostrados os acertos de detecção para a família de malware DarkSide até o final do ano, onde é possível observar um aumento geral nas taxas de detecção até dezembro de 2020. Bem-vindo ao Darkside

11/10/2020

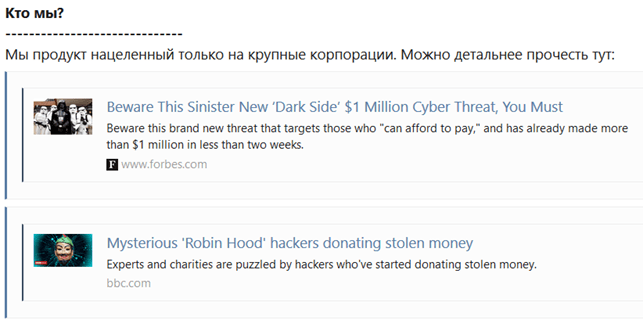

um usuário postou um anúncio intitulado “

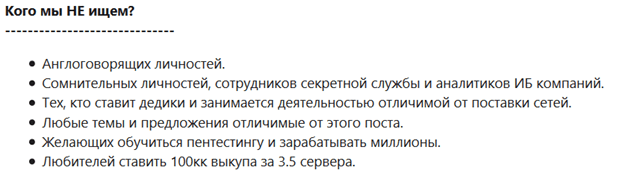

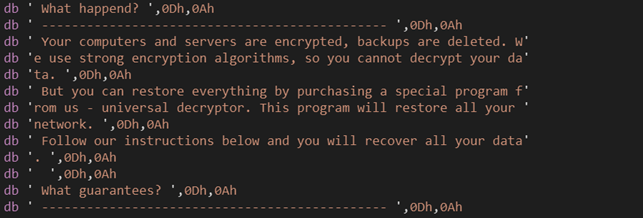

On 11/10/2020 ” em um fórum de[Affiliate Program] Darkside Ransomwaredarkweb de língua russa. O texto contido nesse post iniciou oficialmente o programa de afiliados do projeto. Artigos de imprensa foram usados para anunciar o próprio programa, bem como as habilidades do grupo que são ” destinadas apenas a grandes corporações ” conforme originalmente postado pelo próprio ator de ameaça:No programa de afiliados não são bem-vindas, entre outros, personalidades que falam inglês, funcionários do serviço secreto, pesquisadores de segurança, os gananciosos (pelo menos assim me parece entender), etc.etc.Existem, além disso, algumas regras a serem respeitadas, como evitar segmentar entidades dentro de países pertencentes à

Comunidade de Estados Independentes

There are, moreover, some rules to be respected, like avoiding to target entities within countries belonging to the CIS (), incluindo Geórgia e Ucrânia, ou aqueles que operam no setor educacional, médico, público e sem fins lucrativos.Como você poderia imaginar em qualquer outro trabalho, há uma seleção a passar para ser incluído no programa. Isso inclui uma

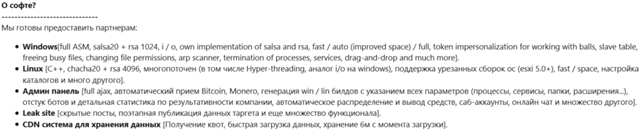

entrevista para verificar as habilidades e experiências do candidato, como ter sido afiliado a algum outro programa anteriormente. O grupo oferece uma versão Windows versão Linux and do ransomware DarkSide, além de um painel de administração, um site de vazamento e um sistema CDN para armazenamento de dados. Então, você tem ESXi?

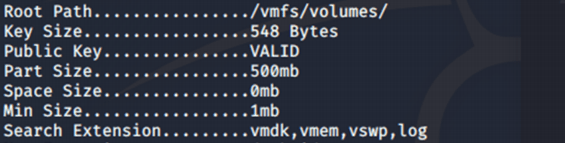

No final de novembro de 2020, uma

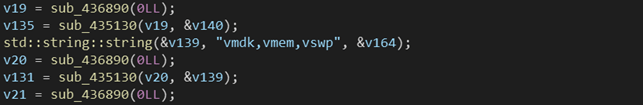

variante do do ransomware DarkSide, além de um painel de administração, um site de vazamento e um ransomware foi enviada para um DarkSide repositório de malware online bem conhecido. Tinha uma taxa de detecção, no momento do upload, praticamente inexistente. Mesmo no momento da escrita ( ) a taxa de detecção é muito baixa ( online malware repository. It had a detection rate, at the time of upload, practically non-existent. Even at time of writing () a taxa de detecção é muito baixa (). Parece ter um propósito bastante diferente em relação ao contraparte Windows. Enquanto o último nasceu para criptografar todos os arquivos do usuário em uma estação de trabalho (documentos, imagens, PDFs e assim por diante…), a versão Linux foi criada para danificar máquinas virtuais em servidores. De fato, as amostras procuram extensões relacionadas a). Parece ter um propósito bastante diferente em relação ao contraparte Windows. Enquanto o último nasceu para criptografar todos os arquivos do usuário em uma estação de trabalho (documentos, imagens, PDFs e assim por diante…), a versão Linux foi criada para danificar máquinas virtuais em servidores. De fato, as amostras procuram extensões relacionadas aarquivos VMWare como A nota de resgate é semelhante à do Windows e formatos de logs genéricos. A nota de resgate é semelhante à do Windows, e formatos de logs genéricos., A nota de resgate é semelhante à do Windows e a saída do executável, uma vez lançada, confirma o foco em

ambientes ESXi

é o local padrão das máquinas virtuais. Uma regra Yara estrita semelhante à seguinte pode ajudar a identificar variantes Linux do DarkSide: environments

as /máquinas virtuais. Uma regra Yara estrita semelhante à seguinte pode ajudar a identificar variantes Linux do DarkSide: rule DarkSide_Ransomware_827333_39930 : CRIMEWARE { máquinas virtuais. Uma regra Yara estrita semelhante à seguinte pode ajudar a identificar variantes Linux do DarkSide: virtual machines. A strict Yara rule similar to the following can help in identifying Linux variants of DarkSide:

rule DarkSide_Ransomware_827333_39930 : CRIMEWARE {

meta:

author = “Emanuele De Lucia”

descrição = “Detecta possíveis variantes do ransomware Linux DarkSide”

hash1 = “da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5”

strings:

$ = “vmdk,vmem,vswp,log” palavra inteira ascii

$ = “XChaCha20” palavra inteira ascii

$ = “Ferramenta de Criptografia de Arquivos Parciais” palavra inteira ascii

$ = “main.log” palavra inteira ascii

condition:

(uint16(0) == 0x457f e todos eles)

}

Também para a versão Linux, as comunicações para o mundo exterior ocorrem através do mesmo nome de domínio relatado anteriormente e de um URL especialmente criado para cada vítima. Através do Sigma, é possível escrever regras destinadas a detectar solicitações de resolução DNS para o nome de domínio onde o comando e controle está atestado:

Detecta possível infecção pelo DarkSide através da linha de comando do PowerShell usada para excluir as cópias de sombra Detecta solicitações de resolução para o nome de domínio de Comando e Controle do DarkSide

status: estável

autor: Detecta solicitações de resolução para o nome de domínio de Comando e Controle do DarkSide

– pesquisa interna

– https://www.emanueledelucia.net/fighting-the-darkside-ransomware/

autor: Emanuele De Lucia

categoria: categoria:

data:

– attack.t1071.001

categoria:

categoria: dns

seleção:

– ‘4765742D576D694F626A6563742057696E33325F536861646F77636F7079207C

consulta:

– ‘securebestapp20.com’

condition: nível:

falsos positivos:

data:

alto Antes de executar a carga útil principal, a amostra realiza várias outras atividades, como coleta de informações (ex. obter informações do disco)

Perfil do Adversário

A partir de meados de novembro de 2020, após o programa de afiliação, atualmente é mais difícil associar o uso exclusivo de DarkSide ransomware a um ator de ameaça específico.

No entanto, algumas semelhanças com Revil sugerem que seu desenvolvedor pode estar familiarizado com esta solução até especular que pode ser de um ex-afiliado do Revil que, para ter mais controle sobre as operações e não dividir os lucros, lançou seu próprio projeto, ainda mais aprimorado por um programa de afiliação independente. Independentemente do ator específico por trás das operações, DarkSide pode ser entregue por vários vetores geralmente após reunir informações sobre o alvo.

De acordo com minha visibilidade, pelo menos um ator de ameaça que usou DarkSide adotou a técnica de phishing (T1566) a fim de entregar um carga útil de primeira etapa que, após exploração, finalmente permitiu a distribuição de variantes do DarkSide no ambiente da vítima. Outras técnicas de intrusão envolvem exploração de vulnerabilidades em aplicativos expostos ( payload whose exploitation finally allowed the distribution of DarkSide variants within the victim environment. Other intrusion techniques involve exploiting vulnerabilities in exposed applications (T1190) para obter uma primeira base a partir da qual realizar movimentos laterais.

Indicadores de Comprometimento

|

Observável |

Descrição |

Valor |

|

sha256 |

entrega de carga útil |

da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5 |

|

sha256 |

entrega de carga útil |

17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61 |

|

domínio |

atividade de rede |

. Detectar atividades de rede potencialmente relacionadas a essa ameaça pode, portanto, envolver a escrita de regras SNORT semelhantes à seguinte: |