소개

많은 블루 팀들은 탐지 및 대응 성숙도를 높이기 위해 MITRE ATT&CK을 사용하고 있습니다. 블루 팀의 EDR 도구, 이벤트 로그, 트라이에이지 도구 등의 무기는 엔드포인트에서 발생하는 일을 열어주고 있습니다. 그러나 이상 현상은 정상적인 것이며, 이러한 경보와 데이터 소스는 대응 조치나 필터링을 진행하기 위해 우선 순위 분류가 필요합니다. ATT&CK 프로젝트는 공격을 이해하기 위한 도구로 사용할 수 있는 지식 베이스와 리소스를 제공하여 방어자들을 발전시킵니다. 이러한 개인적인 반성에 ATT&CK을 사용하면 사이버 보안 분야에서 발전할 수 있습니다.

요구 사항

최소한 하나의 Windows 7 또는 Windows 10 호스트가 실행되는 실험실은 모든 방어자의 개인 발전에 필수적입니다. 샌드박스된 환경에서 연습하지 않고 나아가면 기술의 표면적인 이해로만 이어질 것입니다. 상대방의 기술을 테스트하기 위해 비샌드박스된 컴퓨터를 사용하는 것은 권장되지 않습니다. 최소한 기본 로깅 설정(파워셸, 프로세스 명령줄 등)을 늘리고, sysmon을 설치 및 구성하며, procmon을 항상 실행하도록 강력히 권장합니다.

ATT&CK이 어떻게 도움을 줄 수 있을까요?

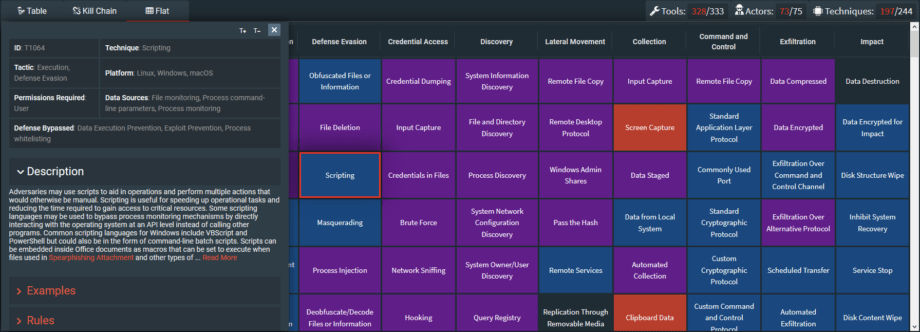

커뮤니티에서는 종종 ‘프레임워크’라고 불리며, ATT&CK의 창작자들은 이를 ‘지식 베이스’라고 지칭합니다. ATT&CK은 상대방 에뮬레이션에서 사용될 공격자 기술을 추적하기 위해 만들어졌습니다. ATT&CK의 ‘CK’는 ‘Common Knowledge’를 의미합니다. 매트릭스에 포함된 각 전술 및 기술은 MITRE가 모든 방어자가 알고 있어야 할 것으로 간주합니다.시작하기 전각 기술에 대한 노트를 유지할 장소를 확인해야 합니다. 노트 테이킹을 위한 포맷으로 모든 기술을 다운로드하는 간단한 방법은 MITRE ATT&CK Navigator를 통해 엑셀의 xlsx 포맷으로 매트릭스를 다운로드하는 것입니다. 추가로, SOC Prime은 무료로 사용할 수 있는 Threat Detection Marketplace를 통해 쉽게 탐색할 수 있는 ATT&CK 매트릭스 뷰를 제공합니다.공격 네비게이터:

https://mitre-attack.github.io/attack-navigator/enterprise/

위협 탐지 마켓플레이스:

https://tdm.socprime.com/att-ck/

- 기술에 대한 자신의 설명을 작성합니다.

- POC 코드의 사본을 유지합니다.

- 작성된 서명이나 탐지 아이디어의 사본을 유지합니다.

- 침해 후 조사에 유용한 무료 및 오픈 소스 도구의 사본(또는 링크)을 유지합니다.

- 각 기술에 대해 가장 유용하다고 생각되는 리소스를 추적합니다.

- 당신의 이해에 가장 큰 영향을 미친 전문가를 추적합니다.

일반 지침

1. ATT&CK 매트릭스에서 기술 식별ATT&CK을 개인 발전에 활용하는 가장 빠르고 쉬운 방법은 매트릭스의 좌측에서 우측으로 나열된 각 기술과 전술에 깊이 들어가는 것입니다. 이러한 무작위 접근 방식으로 모든 기술을 통과하게 되지만, 중요성 있는 영역에서 빠르게 성숙하도록 보장하는 가장 효율적인 방법은 아닐 수 있습니다.

다음은 ATT&CK 기술의 현실이며, 학습 가이드를 어떻게 사용하는지에 영향을 미칠 수 있습니다:

- 어떤 기술은 다른 기술보다 이해하고 행동하기 어렵습니다. 복잡한 기술로 인해 압도당하고 싶지 않을 것입니다.

- 어떤 기술은 매우 특정하고, 어떤 것은 ‘광범위합니다.’ 이에 대해서는 후에 자세히 설명합니다.

- 어떤 기술은 상대방이 더 일반적으로 사용합니다. 예를 들어, 블루 팀이 파워셸 공격에 대한 자세를 더 잘 갖춘 상태에서 .NET을 악용하는 기술이 더 일반화되었습니다.

다행히도 Tripwire의 Travis Smith가 가르친 경험을 바탕으로 쉬운 방법을 식별할 수 있는 맞춤형 ATT&CK 매트릭스를 출시했습니다. 특정 기술이 더 이해하기 어려운 경우, 기술을 건너뛰고 돌아오는 것을 두려워하지 마십시오.

Travis Smith의 블로그 게시물:

[https://www.tripwire.com/state-of-security/mitre-framework/using-attck-teacher/]

Travis Smith의 네비게이터 맞춤화:

[https://github.com/TravisFSmith/mitre_attack/tree/master/teaching]

주의: ATT&CK이 진화함에 따라 이러한 사용자 정의 매트릭스는 구식이 될 수 있습니다.

2. ATT&CK 기술 페이지 읽기ATT&CK에 나열된 각 기술은 일반적으로 MITRE가 제공하는 약 1,000 단어 요약보다 더 많은 내용을 포함합니다. 예를 들어, 매트릭스의 왼쪽 상단에 첫 번째 기술로 나열된 ‘드라이브 바이 컴프로마이즈’는 매우 광범위한 기술입니다. 이 기술에 맞는 방법은 확장 프로그램 타겟팅, 브라우저 버그 또는 운영 체제 버그 등의 여러 방법이 존재합니다. 이러한 방법의 탐지 및 이해는 매우 다를 수 있습니다. 예를 들어, 악성 플래시 파일을 탐지하는 것은 악성 자바스크립트 파일을 탐지하는 것과 다릅니다. 플래시 파일 익스플로잇은 SWF 포맷에 포함되어 있을 것이며, 행동 스크립트 분석을 포함할 가능성이 높습니다. 반면, 자바스크립트 기반 익스플로잇은 일반 텍스트 파일이며, 브라우저의 자바스크립트 엔진을 타겟으로 할 가능성이 높습니다.

MITRE가 ATT&CK 각 페이지에서 제공하는 자료는 기술을 이해하는 데 유용한 입문 자료입니다. 일반적으로 전문 용어나 추가 연구를 유도할 만큼의 정보를 제공합니다. 많은 기술의 경우 ATT&CK 설명을 읽어보면 답변보다 더 많은 질문을 얻게 될 것입니다. 이는 좋은 것입니다.고려할 사항들:ATT&CK 기술 페이지를 읽으면서 다음 사항들을 염두에 두어야 합니다:

- 어떤 명사가 나에게 막연한가?

a. 예를 들어 “액션스크립트”는 무엇인가. - 이 기술을 사용하는 것으로 나열된 상대방이 몇 명이 있는가?

a. 일반적으로 나열된 상대방이 많을수록 이 기술은 더 일반적이고 악용하기 쉬울 수 있습니다. - 이 기술은 얼마나 구체적인가?

a. 일부 기술은 매우 구체적이어서 광범위한 기술보다 추가 연구가 적게 필요할 수 있습니다. - 이 기술과 관련된 공격 도구는 무엇이며, 그것들은 오픈 소스이며 테스트 가능합니까?

3. 연구 자료 공부하기각 기술에는 페이지 하단에 풍부한 리소스가 존재합니다. 일반적으로 리소스는 과거에 상대방이 기술을 사용했을 때의 리포팅을 다룹니다. 이러한 리소스가 기술의 기술적 디테일로 들어가지 않을 수도 있습니다. 기술에 나열된 최상의 리소스는 일반적으로 원본 공격 연구 보고서나 블로그 게시물일 것입니다.고려할 사항들:리소스를 읽으면서 다음 사항들을 염두에 두어야 합니다:

- 어떤 명사가 나에게 막연한가?

a. 예를 들어 “액션스크립트”는 무엇인가. - 이 출판물의 저자들은 깃허브 페이지, 블로그 게시물, 트위터 계정 등을 가지고 있습니까?

- 이 기술과 관련된 공격 도구는 무엇이며, 그것들은 오픈 소스이며 테스트 가능합니까?

- POC 코드가 사용 가능한가요?

- 연구자가 제시하는 예방 및 탐지 메커니즘은 무엇인가요? 그들은 특정 기술을 언급하나요?

- 이 기술을 침해 후에 탐지할 수 있는 도구나 기술이 있습니까?

- 이 기술의 모든 측면을 다루었습니까? 내가 다루지 않은 추가적인 방법이 있습니까?

4. 추가 자료들 (연구)ATT&CK은 공통 지식베이스이기 때문에, ATT&CK와 직접적으로 관련이 없는 연구자들의 다양한 리소스가 존재합니다. 이 리소스들은 특정 기술 예시를 집계하고, 특정 탐지를 식별하며, 공격 기술 연구를 발표할 수 있습니다.

다음은 ATT&CK의 상대방 기술을 다루고 추가 자료들을 링크하는 제가 좋아하는 몇 가지 리소스입니다:Living of the Land Binaries and Scripts 프로젝트:

https://github.com/LOLBAS-Project/LOLBAS

Sean Metcalf의 웹사이트 & 블로그:

https://adsecurity.org/

Roberto Rodriguez의 위협 헌터 플레이북:

https://github.com/Cyb3rWard0g/ThreatHunter-Playbook

SANS’ 포스터들:

https://digital-forensics.sans.org/community/posters

Casey Smith의 블로그:

http://subt0x11.blogspot.com/

Adam Hexacorn의 블로그:

http://www.hexacorn.com/blog/다행히도, 많은 연구자들이 수년에 걸쳐 다양한 기술에 대해 회의에서 설명했었습니다. 다음은 몇 가지 고전의 예입니다:파워셸 공격 방어하기 – Lee Holmeshttps://www.youtube.com/watch?v=LNlxGXGJPl8Windows Management Instrumentation 남용 – Matt Graeberhttps://www.youtube.com/watch?v=0SjMgnGwpq8액티브 디렉터리 DACL 백도어 설계하기 – Andy Robbins와 Will Schroederhttps://www.youtube.com/watch?v=ys1LZ1MzIxE고려할 사항들:3단계 참조.5. 에뮬레이션 실행하기 (에뮬레이트)

주의: 네트워크의 소유자이거나 명시적인 허가 없이 에뮬레이션 도구를 다운로드하지 마세요. 에뮬레이션 도구는 종종 안티 바이러스에 의해 플래그 처리되며, 익스플로잇을 포함할 수도 있습니다.샌드박스된 실험실에서 기술을 에뮬레이트하는 것은 훌륭합니다. Proof of Concept(POC) 코드는 공격을 이해하고 마스터하는 창을 제공합니다. 많은 무료 에뮬레이션 스크립트 및 POC 코드가 존재하며, 이러한 도구세트는 간단한 코드 형태로 기술의 창을 제공할 수 있습니다. 코드의 단순 실행 및 결과 관찰만으로는 충분하지 않습니다. 기술을 이해하기 위해서는 POC를 한 줄씩 따라가어야 하며, 또한 운영 체제에서 기본적으로 캡처한 로그, sysmon 및 procmon을 검토해야 합니다. 일부 경우에는 wireshark, 디버거, API 모니터, 메모리 덤프 등과 같은 도구로 추가적인 텔레메트리를 캡처하는 것이 유익할 수 있습니다. 또한 에뮬레이션 후에 포렌식 도구(예: Eric Zimmerman이 제공한 도구)를 실행하는 것도 기술에 따라 유익할 수 있습니다.

해당 기술의 탐지를 작성하고 테스트하는 것도 공격을 이해하고 그 이벤트에 대한 경고의 제한 및 상황을 이해하는 또 다른 좋은 방법입니다. 오늘날 많은 규칙들이 SIGMA SIEM을 위한 오픈 소스 서명 포맷으로 공유되고 있습니다.

SOC Prime은 위협 탐지 마켓플레이스 를 제공하며, 여기에는 ATT&CK의 대부분 기술에 대한 에뮬레이션 및 규칙이 포함되어 있습니다. 계정을 무료로 생성하고 많은 규칙에 무료로 액세스할 수 있습니다(https://tdm.socprime.com/login/).

어떤 기술은 고급 교육과 경험이 없다면 이해하거나 재현하기 매우 어려울 수 있습니다. 실제로 에뮬레이션을 실행하거나 코드를 작성한다 하더라도, 모든 것을 완전히 이해하지 못하는 것이 정상입니다. 여기까지 진행했다면 여전히 의문이 남아 있다면, 멘토링을 받거나 연구자에게 직접 문의하는 것이 유용할 수 있습니다.고려할 사항들:리소스를 읽으면서 다음 사항들을 염두에 두어야 합니다:

- POC를 변경/수정하여 탐지를 우회할 수 있습니까?

- 다른 방법을 사용하여 이 기술에 적합한 추가 POC가 있습니까?

제한 사항

시간새로운 기술을 게시하기 위한 발견 또는 요청에서 게시까지의 시간은 몇 달이 걸릴 수 있습니다. 연구자들을 트위터에서 팔로우하는 것은 상황을 앞서 나가는 좋은 방법입니다. 그러나 공유되는 정보의 홍수 속에서 신호를 노이즈로부터 분리하는 것은 어려운 작업이 될 수 있습니다.깊이사이버 보안에 적용되는 모든 주제가 ATT&CK 기술로 다뤄지는 것은 아닙니다. 예를 들어, use-after-free 기반 익스플로잇의 복잡한 사항에 대해서는 배우기 어려울 것입니다. MITRE의 공통 약점 열거 사항과 같은 다른 프레임워크 및 지식 베이스를 참조하는 것이 도움이 될 수 있습니다.