좋은 소식입니다 모두에게!

긴 하루, 밤, 그리고 아침 동안 #WannaCry 랜섬웨어 웜에 대한 뉴스 조사와 사냥을 한 후 공유할 정보가 있습니다. 여기에는 동료 보안 연구자와 실무자의 도움으로 얻은 호스트 및 네트워크 IOC, 그들의 분석이 포함됩니다. C2 인프라 구조와 Tor와의 상호 작용에 대한 검토도 포함됩니다. 마지막으로 즉시 탐지하고 위에서 언급한 재난을 확산을 막을 수 있는 무료 SIEM 사용 사례가 있습니다. 그리고 최근에 발견한 SIGMA 시그니처에 대한 간단한 리뷰도 있습니다 (SIEM용 Yara). 이 게시물의 목표는 IOC와 #WannaCry 랜섬웨어위협을 탐지하고 차단할 수 있는 안내를 SIEM 도구, OSINT, 방화벽, 프록시/보안 게이트웨이를 활용하여 제공하는 것입니다. 이는 악성코드 역분석이나 미디어 기사가 아니며, 많은 이들이 이미 훌륭하게 진행한 작업입니다 (도와주신 분들 감사합니다!).

거시적 분석

12일 금요일에 세계를 강타한 #WannaCry / #WannaCrypt 랜섬웨어 웜 발생에 대한 전체 미디어 폭발을 놓쳤을 경우를 대비하여,th2017년, 지금까지 읽은 40개의 기사 중에서 가장 포괄적이고 빠르게 이해할 수 있는 두 가지 고수준 기사가 다음과 같습니다: forbes.com, blog.qualys.com.

그리고 MalwareTech가 악성코드 도메인 중 하나를 통제하여 만든 공격 지도 기록이 있습니다.

그러나 왜 Cisco Talos는 없을까요? 여기에 링크가 있습니다 http://blog.talosintelligence.com/2017/05/wannacry.html, 이 기사도 장문의 읽을 거리이며 기술적인 부분에 대해 의문을 제기합니다 (이유를 보려면 계속 읽어보세요). 이 글을 읽고 있다는 것은 이 사건의 기술적 성격을 해결하고 미래에 발생할 유사한 공격을 예방하기 위해 함께 하고 있다는 것을 의미합니다.

거시적 분석을 마무리하며, 한 보안 동료의 의견: “공정하게 말해서, 지금 CIA / NSA 해킹 도구가 유출되어 이러한 일이 다시 발생할 것으로 확신합니다. 기업들은 적극적으로 CMDB를 쿼리하고, 이러한 지원 종료 시스템을 찾아 내고, 빠르게 업그레이드하며, 필수적이지 않은 Windows 서비스를 비활성화하여 강화하고, 가장 중요한 시스템을 제3자 침투 테스트에 제출해야 할 것입니다… 만약 사업이 ‘위험을 수용’하기로 선택한다면, 위험이 그들에게 충분히 설명되는 것이 공정합니다.”

“공정하게 말해서, 지금 CIA / NSA 해킹 도구가 유출되어 이러한 일이 다시 발생할 것으로 확신합니다. 기업들은 적극적으로 CMDB를 쿼리하고, 이러한 지원 종료 시스템을 찾아 내고, 빠르게 업그레이드하며, 필수적이지 않은 Windows 서비스를 비활성화하여 강화하고, 가장 중요한 시스템을 제3자 침투 테스트에 제출해야 할 것입니다… 만약 사업이 ‘위험을 수용’하기로 선택한다면, 위험이 그들에게 충분히 설명되는 것이 공정합니다.”

즐거운 부분으로 넘어가보죠!

네트워크 IOC와 그 사용성

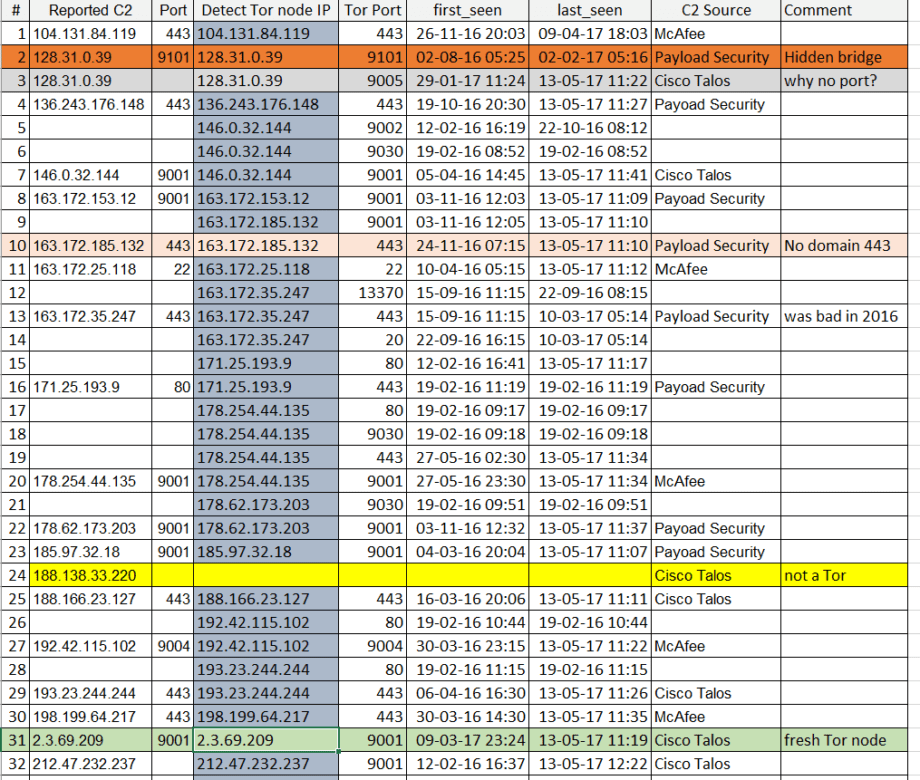

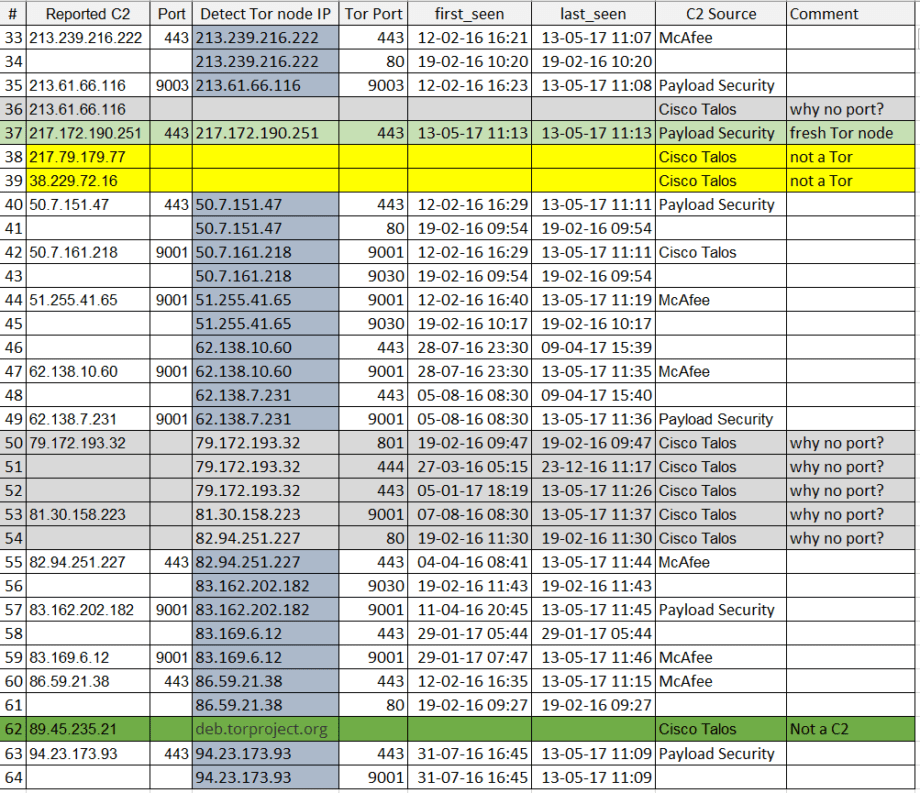

OSINT 측면에서, 39개의 IP 주소를 발견할 수 있었으며, 때로는 포트, 프로토콜 및 주석과 함께 제공됩니다. 이는 McAfee, Cisco Talos 및 Payload Security 샌드박스 샘플에서 제공되었습니다. 우리는 모두 IP만으로는 좋은 #threatintel이 아니라는 것을 알고 있으므로, 우리가 보고 있는 바를 분석하여 WannaCry / WannaCrypt 또는 #wannamesswithourproperty에 도움이 될 수 있는 방법을 알아봅니다. 각 IP는 VirusTotal 및 SOCPrime DetectTor 피드를 통해 핑되고 분석되었습니다. 후자는 실시간으로 수집된 1.5년간의 Tor 네트워크 활동 모음입니다. 참조용 초기 테이블.

| IP | 포트 | 프로토 | 출처 | Geo | ASN | 조직 | Tor 유형 | VT 상태 |

| 104.131.84.119 | 443 | McAfee | US | 393406 | Digital Ocean | 출구 노드 | 무결성 | |

| 128.31.0.39 | 9101 | TCP | Payload Security | US | 3 | MIT | 출구 노드 | 악성 |

| 128.31.0.39 | Cisco Talos | Yes | 악성 | |||||

| 136.243.176.148 | 443 | TCP | Payload Security | DE | 24940 | Hetzner Online AG | 출구 노드 | 악성 |

| 146.0.32.144 | 9001 | Cisco Talos | DE | 24961 | myLoc managed IT AG | 출구 노드 | 악성 | |

| 163.172.153.12 | 9001 | TCP | Payload Security | GB | ONLINE SAS | Yes | 악성 | |

| 163.172.185.132 | 443 | TCP | Payload Security | GB | ONLINE SAS | Yes | 악성 | |

| 163.172.25.118 | 22 | McAfee | GB | Yes | 악성 | |||

| 163.172.35.247 | 443 | TCP | Payload Security | FR | ONLINE SAS | 출구, 경비 | 아마도 무결성 | |

| 171.25.193.9 | 80 | TCP | Payload Security | SE | 198093 | Foreningen for digitala fri- och rattigheter | 출구 노드 | 악성 |

| 178.254.44.135 | 9001 | McAfee | DE | 42730 | EVANZO e-commerceGmbH | 출구 노드 | 악성 | |

| 178.62.173.203 | 9001 | TCP | Payload Security | NL | 200130 | Digital Ocean | 출구 노드 | 악성 |

| 185.97.32.18 | 9001 | TCP | Payload Security | SE | 44581 | AllTele Allmanna Svenska Telefonaktiebolaget | 출구 노드 | 악성 |

| 188.138.33.220 | Cisco Talos | DE | 8972 | intergenia AG | 악성 | |||

| 188.166.23.127 | 443 | Cisco Talos | NL | 202018 | Digital Ocean | 출구 노드 | 악성 | |

| 192.42.115.102 | 9004 | McAfee | NL | 1103 | SURFnet | 출구 노드 | 악성 | |

| 193.23.244.244 | 443 | Cisco Talos | DE | 50472 | Chaos Computer Club e.V. | 출구 노드 | 악성 | |

| 198.199.64.217 | 443 | McAfee | US | 46652 | ServerStack | 출구 노드 | 악성 | |

| 2.3.69.209 | 9001 | Cisco Talos | FR | 3215 | Orange | 출구 노드 | 무결성 | |

| 212.47.232.237 | Cisco Talos | FR | 12876 | Tiscali France | 출구 노드 | 악성 | ||

| 213.239.216.222 | 443 | McAfee | DE | 24940 | Hetzner Online AG | 출구 노드 | 악성 | |

| 213.61.66.116 | 9003 | TCP | Payload Security | DE | 8220 | COLT Technology Services Group Limited | 출구 노드 | 악성 |

| 213.61.66.116 | Cisco Talos | DE | 8220 | COLT Technology Services Group Limited | 출구 노드 | 악성 | ||

| 217.172.190.251 | 443 | TCP | Payload Security | DE | 8972 | intergenia AG | 출구 노드 | 무결성 |

| 217.79.179.77 | Cisco Talos | DE | 24961 | myLoc managed IT AG | 무결성 | |||

| 38.229.72.16 | Cisco Talos | US | 23028 | Team Cymru | 악성 | |||

| 50.7.151.47 | 443 | TCP | Payload Security | US | 174 | FDCservers.net | 출구 노드 | 악성 |

| 50.7.161.218 | 9001 | Cisco Talos | NL | 174 | FDCservers.net | 출구 노드 | 악성 | |

| 51.255.41.65 | 9001 | McAfee | FR | 16276 | OVH SAS | 출구 노드 | 악성 | |

| 62.138.10.60 | 9001 | McAfee | DE | 61157 | Heg mas | 출구 노드 | 악성 | |

| 62.138.7.231 | 9001 | TCP | Payload Security | DE | 61157 | Heg mas | 출구 노드 | 악성 |

| 79.172.193.32 | Cisco Talos | HU | 29278 | Deninet KFT | 출구 노드 | 악성 | ||

| 81.30.158.223 | Cisco Talos | DE | 24961 | myLoc managed IT AG Vserver Netz | 출구 노드 | 악성 | ||

| 82.94.251.227 | 443 | McAfee | NL | 3265 | XS4ALL Internet BV | 출구 노드 | 악성 | |

| 83.162.202.182 | 9001 | TCP | Payload Security | NL | 3265 | XS4ALL Internet BV | 출구 노드 | 악성 |

| 83.169.6.12 | 9001 | McAfee | DE | 20773 | Host Europe GmbH | 출구 노드 | 악성 | |

| 86.59.21.38 | 443 | McAfee | AT | 3248 | Tele2 Telecommunication GmbH | 출구 노드 | 악성 | |

| 89.45.235.21 | Cisco Talos | SE | 1653 | SUNET/NORDUnet | Yes | 악성 | ||

| 94.23.173.93 | 443 | TCP | Payload Security | FR | 16276 | OVH.CZ s.r.o. | 출구 노드 | 악성 |

그럼 무엇이 보이나요? 보고된 C2 주소의 39개 IP 중 36개 즉 92%가, 보십시오! Tor 노드입니다. 그리고 사건 발생 후 며칠 또는 1.5개월 내에 VirusTotal에 의해 악성으로 표시된 IP가 37개이고 이는 87%에 해당합니다. 하지만 왜 거의 포트가 보이지 않을까요? 더 자세히 분석해보죠, 그림 그릴 시간이 부족하니 (제 그림 실력이 나쁘기도 하고) 대신 다른 .XLS 표의 두 가지 그림을 공유합니다:

테이블과 색상의 문제는 무엇인가요? 몇 가지 언급하자면:

테이블과 색상의 문제는 무엇인가요? 몇 가지 언급하자면:

1) 숨겨진 Tor 브리지가 단 하나(오렌지색)입니다. 이는 공격자가 일을 서둘러 진행하려 했으며 국가가 후원하는 APT 행위자가 아닌 사이버 범죄자일 가능성이 높음을 의미합니다 (이는 APT 행위자가 아니라고 가장하려는 초정교한 속임수 계획이 아닌 이상). 이 발병을 심각한 APT 캠페인과 비교하면, 숨겨진 Tor 브리지가 인프라를 훨씬 더 스텔스하게 만들고 처리하기 어려우며 또한 비용이 더 많이 듭니다.

2) 모든 Tor 노드에서 사용된 전송은 난독화되지 않았으며 현대적인 Tor meek과 Obfs4를 사용하지 않았습니다. 이는 기업 환경에서 트래픽을 상대적으로 쉽게 구별할 수 있음을 의미하며 DPI가 필요하지 않습니다.

3) 보고된 모든 IP는 18개월 이상 Tor 노드, 전송 및 평판 기록을 가진 Detect Tor와 비교되었습니다. 이를 통해 Tor 노드에서 사용된 포트를 발견하고 이를 속성으로 추가하여 IOC를 강화할 수 있습니다. 또한 새로운 노드 (31, 37)를 찾을 수 있는데, 이는 39개 중 단 2개밖에 없으며 이는 공격을 위한 새로운 Tor 인프라가 없었고 기존 Tor 네트워크가 C2 도메인을 뒤에 숨긴 채로 사용되었음을 의미합니다.

4) 보고된 C2에서는 13개의 포트, 즉 33%가 443이고 13개는 9001(기본 Tor 포트)이며 3개는 900X 포트입니다. 잘 세분화된 네트워크에서는 엔터프라이즈 대부분의 세그먼트에서 포트 9001로의 아웃바운드 연결이 통과하지 않을 것입니다. 데이터 세트 경우, 우리는 59개의 포트를 다루고 있으며, 포트 443과 9001이 모든 포트의 59%를 차지합니다. Talos에 의해 보고된 IP 4개는 포트가 없지만, 2017년 5월 13일 기준으로 활성화되어 포트를 발견했습니다.

5) #28, 38, 39는 Tor 노드가 아니지만 VirusTotal에 의해 악성으로 표시되었고 Talos에 의해 다시 보고된 포트는 없습니다. 이들은 배포 사이트일 가능성이 높습니다.

6) #62는 Talos에 의해 잘못 보고된 것으로, deb.torproject.org 및 기타 여러 torproject의 하위 도메인으로 이동합니다. 이는 Tor 브라우저를 호스팅하고 있기 때문에 C2나 악성 웹사이트가 아닙니다.

그렇다면 C2 정보를 어떻게 활용해야 할까요? 향후 1-2주 동안 하드코딩된 IOC로 사용할 수 있지만 시간이 지남에 따라 정확성이 감소합니다. 더 중요한 것은 C2 네트워크가 완전히 Tor 뒤에 있으며, 기업 경계 및 엔드포인트 장치에 실시간 블랙리스트를 만들어 C2 트래픽을 전부 차단할 수 있다는 것입니다. 적어도 이 변형에서는 WannaCry 랜섬웨어 웜은 DNS 터널링 기능이 보고되지 않았으므로 이러한 방법을 사용할 수 있습니다.

호스트 기반 IOC:

프로젝트 저자 Florian Roth가 github에 만든 SIGMA 시그니처가 있습니다: github.com프로젝트 사이트의 인용문 “Sigma는 관련 로그 이벤트를 쉽게 설명할 수 있는 일반적이고 개방된 시그니처 형식입니다. 규칙 형식은 매우 유연하고 쓰기 쉬우며 모든 유형의 로그 파일에 적용할 수 있습니다. 이 프로젝트의 주요 목적은 연구원이나 분석가가 한 번 개발한 탐지 방법을 구조화된 형식으로 제공하여 다른 사람들과 공유할 수 있게 하는 것입니다.

Sigma는 로그 파일에 Snort가 네트워크 트래픽에, YARA가 파일에 하는 것을 목표로 합니다.

사용 사례는 다음과 같습니다:

- 한 번 발견한 탐지 방법을 Sigma로 설명하여 공유 가능하게 만듭니다.

- 파일 해시와 C2 서버와 함께 분석 부록에 시그니처를 공유합니다.

- MISP 등을 통해 위협 인텔 커뮤니티에서 시그니처를 공유합니다.

- 고유 응용 프로그램에서 악성 행동에 대한 Sigma 시그니처를 제공합니다(오류 메시지, 접근 위반, 조작).

- 새 로그를 SIEM에 통합하고 Sigma 저장소에서 사용할 수 있는 규칙을 확인합니다.

- 맞춤 로그 분석 도구에 대한 규칙 변환기를 작성하고 새로운 Sigma 규칙을 자동으로 처리합니다.

- Sigma 시그니처에 대한 무료 또는 상용 피드를 제공합니다”

우리는 Sigma 팀과 협력하여 더 많은 SIEM 기술로 확장하려고 합니다.

Payload Security의 샌드박스에서 더 많은 호스트 IOC를 찾을 수 있습니다: hybrid-analysis.com추가 호스트 IOC가 준비 중이며 24시간 내에 기사에 포함될 것입니다.

완화, 즉 CryNoMore

- 기업 현장에서 Tor에 대한 입력 또는 출력 접근 금지. FW / NGFW, 보안 게이트웨이 / 프록시 및 DNS RPZ에서 ACL을 사용하십시오. 유닉스 DNS가 있는 경우 OSINT 또는 우리의 UCL에서 Tor 피드를 받을 수 있습니다. 여기에서 검토 및 등록하세요: my.socprime.com/en/ucl/tor/, 이제 모든 기업 및 공공 부문 조직에 대해 영구히 무료로 제공됩니다. 이를 통해 Delivery 및 C2 통신의 주요 부분을 차단할 수 있습니다.

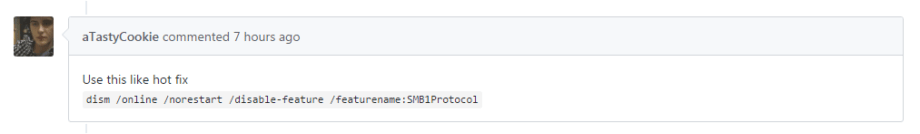

- 구식 MS OS 실행 중이며 패치할 수 없습니까? 이를 핫픽스로 사용하세요: “dism /online /norestart /disable-feature /featurename:SMB1Protocol” 또는 SMB 서비스를 비활성화하는 데 선호하는 다른 방법. 출처 아이디어:

- MS17-010 패치가 아직 안 되어 있다면 바로 패치하세요: technet.microsoft.com그리고 가능한 빨리 Shadow Brokers에서 공개한 모든 익스플로잇에 대한 패치를 적용하세요. 위험 평가에 도움이 필요하십니까? Qualys, Tenable과 같이 CVE ID를 이해하는 도구로 네트워크를 스캔하십시오. CVE 목록은 여기에서 얻을 수 있습니다: https://github.com/misterch0c/shadowbroker

- 네트워크 경계에 SMB가 있습니까? 그렇다면 이미 암호화가 되었을 가능성이 높습니다 🙁 Shodan을 사용하여 경계의 열린 포트를 찾으십시오, 이것은 무료입니다. 지속적인 포트 매핑 및 스캐닝이 더 좋지만, 오래된 NMAP도 이 작업을 수행할 수 있습니다.

- 모든 아웃고잉 포트 443 연결을 VirtusTotal로 확인하면 이 공격에서 C2 트래픽의 87% 이상을 차단할 수 있습니다. 생각해 보세요.

- 경험상 이렇게 자문해보세요: 왜 포트 9001로 나가는 트래픽을 허용하나요? 사실 포트 80과 443을 제외한 모든 포트를 허용하는 이유가 무엇인가요?

- 도메인으로 해석되지 않는 IP 주소에 대한 포트 80 및 443의 모든 아웃고잉 요청을 차단하세요. 창의력을 발휘하여 Alexa 상위 1M의 화이트리스트로 이를 제한하고 dsl/홈 인터넷/모바일 인터넷 서브넷을 제외할 수 있습니다. 고급 보안 웹 게이트웨이가 있는 경우 악성 URL뿐만 아니라 분류되지 않은 URL에 대한 액세스도 차단하세요.

- 예상하지 않은 이메일의 알 수 없는 첨부 파일을 여시나요? 그러지 마세요. 그냥 하지 마세요.

추신: 지난 48시간은 정말 “재미있는” 시간이었습니다: 처음에는 HP 오디오 드라이버의 백도어를 찾으려고 노트북을 속속들이 검색했지만 아무것도 찾을 수 없었습니다. 그러던 중 MS17-010이 제 컴퓨터에 제대로 설치되지 않았다는 사실이 갑자기 밝혀졌습니다. 그래서 여기, 고전적 “신뢰하되 검증하라”는 오래된 학교에서 Cyber 2.0 모토 “절대 신뢰하지 말고 항상 검증하라”로의 전환이 있습니다. 이렇게 올바른 적이 없었습니다. 이제 그것을 따를 시간이 되었습니다.

/안전하게 지내십시오. 그리고 정기적으로 백업을 테스트하십시오.

Credits:

Florian Roth and Tom U. for sharing hosts IOCs, developing and supporting SIGMA initiative for SIEM rules

Aleks Bredikhin for waking up late night and starting the update on ArcSight use case.

If you read this far, here are the links to all mentioned goodies:

ArcSight rule package:at Use Case Library https://ucl.socprime.com/use-case-library/info/403/ 그리고 Protect724에서: https://www.protect724.hpe.com/docs/DOC-15255Use Case Library의 Splunk 패키지 https://ucl.socprime.com/use-case-library/info/405/Use Case Library의 QRadar 패키지 https://ucl.socprime.com/use-case-library/info/404/Splunk, Elastic 및 LogPoint로 변환할 수 있는 SIGMA 서명: https://github.com/Neo23x0/sigma/blob/master/rules/windows/sysmon/sysmon_malware_wannacrypt.ymlSplunk, Elastic 및 LogPoint로 변환할 수 있는 SIGMA 서명:github.comIOC와 행동 지표를 포함한 페이로드 보안 샌드박스 결과: hybrid-analysis.com

좋아요 / 공유 / 댓글 / 초대하여 토론 참여