목적

이 게시물의 목적은 SIGMA와 IOC 기반 탐지 방법의 장점을 강조하는 것입니다.

소개

침해 지표 (IOCs) – 보안 연구자들이 보고한 IP, 도메인, 해시, 파일명 등은 시스템과 SIEM에 쿼리되어 침입 여부를 찾습니다. 이러한 지표는 알려진 공격에 대해 작동하며 유용한 수명이 짧고 사후에 검사할 때 가장 유용합니다. 이는 보고서에서 지표가 노출되면 그들이 작성된 악성코드 및 인프라가 쉽게 변경되기 때문입니다.

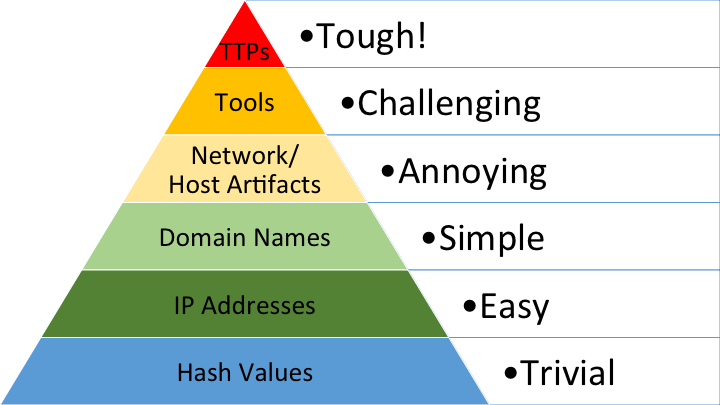

반면 SIGMA는 데이비드 비앙코의 ‘고통의 피라미드’ 어느 위치에서든 TTP/행동 기반 탐지를 작성할 수 있게 하며, 아직 작성되지 않은 악성코드에 대해 알려진 행동을 사용하는 탐지를 작성할 수 있게 합니다. 이러한 SIGMA 규칙은 플랫폼 독립적이며 IOC와 마찬가지로 그 유용성은 수집되는 데이터 소스에 따라 달라집니다. 또한, 위협 행위자의 행동을 이해하고 탐지함으로써, 아직 작성되지 않은 악성코드에 대해 TTP/행동에 초점을 맞춘 탐지를 작성할 수 있습니다.

고통의 피라미드 | IOC vs SIGMA

분석가로서 우리는 고통의 피라미드를 사용하여 적이 이를 극복하는 데 얼마나 쉽게 적응할 수 있는지를 기준으로 탐지 콘텐츠의 품질을 평가할 수 있습니다.

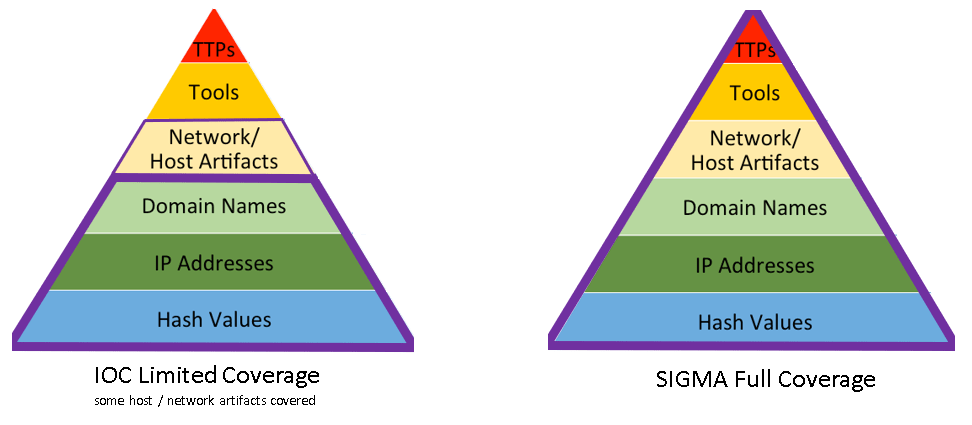

아래 다이어그램에서 IOC 기반 피드가 SIGMA 커버리지와 어떻게 비교되는지를 매핑했습니다.

IOC 커버리지 vs. SIGMA 커버리지

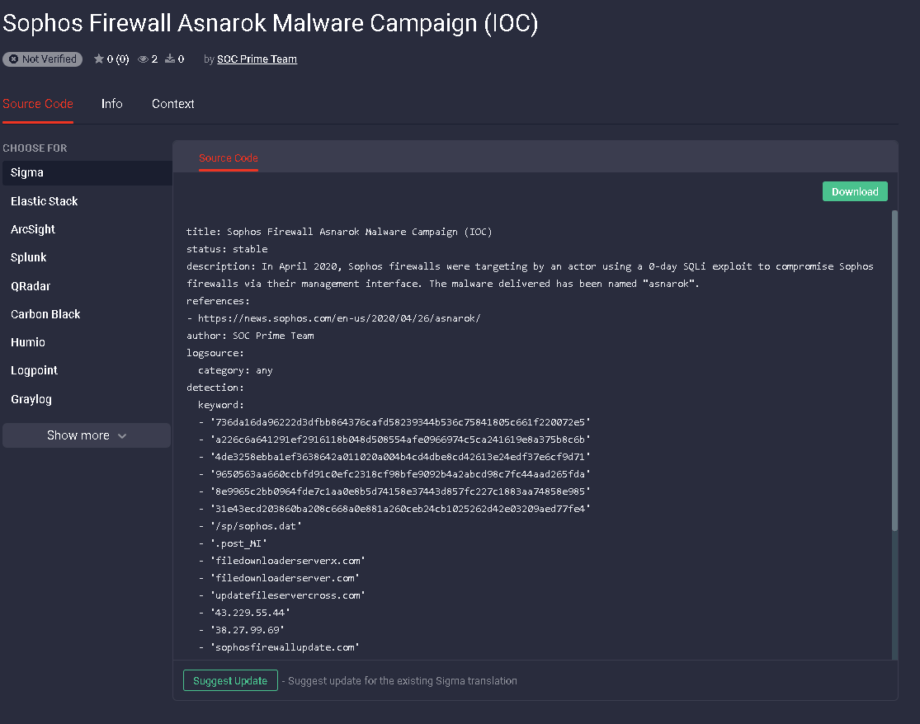

SIGMA를 통해 방어자는 어떤 데이터 소스나 백엔드 플랫폼(SIEM 등)에서도 콘텐츠를 작성할 수 있습니다. 여기에는 IP 및 해시와 같은 IOC 기반 데이터가 포함됩니다. 예를 들어, 아래는 2020년 4월에 발표된 IOC를 탐지할 SIGMA 규칙입니다. 아스나록 캠페인 에 대해 Sophos에 의해 보고된 것처럼 Sophos 방화벽에 대한 것입니다.

아스나록 Sophos 캠페인용 IOC 규칙 (TDM의 규칙 링크)

그러나 다음 섹션에서 탐색할 것이지만, SIGMA의 진정한 힘은 분석가가 TTP/행동 기반 탐지를 IOC 기반 데이터만큼 쉽게 공유하고 구현할 수 있도록 하는 것입니다.

COVID-19 예제

많은 권위자들에 의해 보고된 바와 같이, COVID-19 동안에도 여전히 표적 공격이 계속되었으며 일부 범죄자들이 이 중요한 시기에 그러한 목표를 ‘중단’하겠다고 약속했음에도 불구하고 의료 제공자에 대한 랜섬웨어 공격을 포함하고 있습니다. 또한 랜섬웨어 그룹은 COVID-19 및 원격 근무와 같은 관련 주제를 피싱 미끼로 사용했습니다.

랜섬웨어 공격은 암호화가 일어나기 전에 식별하고 완화해야 합니다. 일반적으로 조직의 인프라를 공격하는 랜섬웨어 공격의 경우 암호화까지의 시간은 최대 며칠 정도입니다.

다행히도 전 세계의 보안 연구자들은 COVID-19 관련 사기 및 피싱, 특히 랜섬웨어를 포함하는 공격을 방어하기 위해 여러 노력을 함께 하고 있습니다. 이러한 노력 중 많은 부분이 적의 인프라를 밝히고 이를 중지시키거나 보안 커뮤니티가 사용할 수 있는 IOC를 보고하는 데 초점을 맞추고 있습니다. 이 같은 주목할 만한 노력 중 하나가 사이버 위협 연합에 의해 제공된 것으로 URL, IP, 도메인 및 해시를 기반으로 대량의 IOC를 무료로 공개하는 연구자 그룹입니다.

그러나 이러한 형태의 지표는 수명이 제한적이므로 TTP/행동을 탐지하는 더 발전된 논리와 함께 사용되는 것이 가장 좋습니다. SOC Prime에서는 SIGMA 규칙 형태로 이러한 탐지 콘텐츠를 제공합니다.

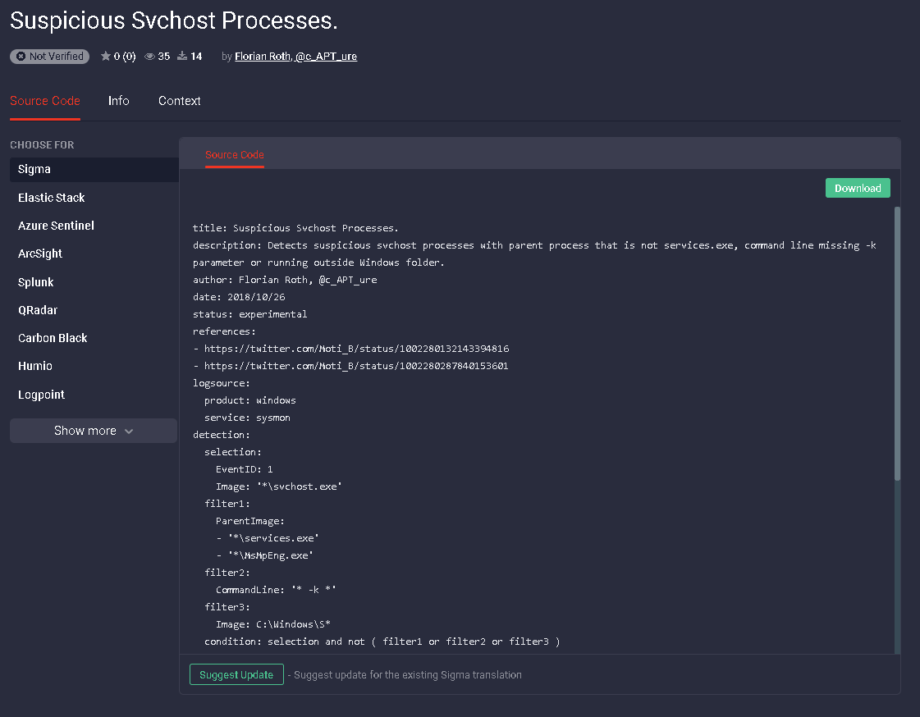

예를 들어, 2020년 4월 14일 팔로 알토의 유닛42에서 보고한 COVID-19를 미끼로 사용하는 랜섬웨어 공격의 경우 범죄자들이 사용한 기술 중 하나는 (T1036) 일반적인 Windows 바이너리이며 서비스를 호스팅하는데 사용되는 svchost.exe로 가장하는 것이었습니다. 이 TTP/행동은 많은 위협 행위자들이 사용하는 일반적인 방법이며, 우리는 SIGMA를 사용하여 탐지할 수 있습니다.

플로리안 로스가 작성한 SIGMA 규칙은 2018년 이후로 svchost.exe로 위장한 악성코드를 탐지할 수 있게 되어 있었습니다.

TDM에서 svchost 위장을 탐지하기 위한 SIGMA 규칙 (TDM의 규칙 링크)

그래서 방어자로서 우리는 우리의 시스템에 대한 위협을 탐지하기 위해 해시, IP, 또는 도메인 목록을 기다릴 필요가 없습니다. 대신, 행동에 중점을 두는 연구자들로부터 SIGMA 규칙 피드를 받아 우리가 전혀 예상하지 못했던 악성코드 공격을 탐지할 수 있습니다.

SOC Prime 및 TDM 소개

SOC Prime에서는 무료 및 독점적인 SIGMA 콘텐츠를 제공합니다. 커뮤니티 콘텐츠는 SIGMA 규칙 형태로 무료 계정을 사용하는 누구든지 이용할 수 있습니다. 의료 제공자를 위해 SOC Prime은 COVID-19 발생 동안 프리미엄 콘텐츠에 무료로 접근할 수 있도록 하고 있습니다.

여기서 무료 계정을 생성하십시오:

https://tdm.socprime.com

또한, 많은 규칙들이 여기에 있는 공개 SIGMA 저장소에 제공되어 있습니다: https://github.com/Neo23x0/sigma

메타

발행 – 2020년 5월

마지막 업데이트 – 2020년 5월 6일