이 연구는 OSINT 증거 분석, 로컬 증거, 공격 피해자의 피드백 및 행위자 귀속에 사용된 MITRE ATT&CK 방법론에 기반합니다. SOC Prime은 공개 출처 및 기업 블로그에서 리버스 엔지니어링 보고서와 공격 분석을 공유한 독립 보안 연구자와 전문 보안 회사에 감사를 표합니다. 당사 측에서는 ArcSight, QRadar 및 Splunk에 대한 위협 탐지기 SIEM 콘텐츠와 함께 이 TTP 귀속 위협 요약을 공유합니다.

총괄 요약

Bad Rabbit 는 2017년 10월 24일에 발생하여 주로 CIS와 APAC 국가에서 다양한 산업에 걸쳐 많은 조직에 영향을 미친 전세계적인 랜섬웨어 웜 발병입니다.

Cisco Talos의 포렌식 보고서에 따르면, 최초 초기 다운로드는 2017-10-24 08:22 UTC경에 관찰되었습니다. SOC Prime은 2017-10-24 10:12 UTC에 우크라이나의 한 교통 기관으로부터 공격에 대해 통보를 받았습니다. 당시 조직은 이미 암호화된 상태였기 때문에 Talos가 보고한 공격 실행의 가장 결정적인 증거인 08:22 UTC를 동의합니다.

2017-10-25 08:24 UTC 현재 APT 성격의 공격이라는 공공 증거는 없습니다. 그러나 이는 다른 랜섬웨어 공격과 병행하여 실행되었습니다: Loky 랜섬웨어가 악성 이메일 첨부 파일을 전달 벡터로 사용하여 Microsoft Word DDE의 취약성을 이용하여 동일한 타격을 입혔습니다. 몇몇 연구자들이 유사성을 언급했으나 NotPetya 공격과의 비교에 대해 우리는 이 주장에 강하게 동의하지 않습니다. TTP 귀속은 위협 행위자가 동일하지 않음을 명확히 보여줍니다. 다른 증거가 제시되지 않는 한 이 공격은 사이버 범죄 활동으로 간주되어야 하며 국가가 지원한 공격이 아닙니다. 하지만 우리는 2017년 6월 NotPetya 기간 동안 APT 작전을 감추기 위해 유인 공격을 시작하는 동일한 패턴을 목격했습니다.

이 공격은 웜 기능을 가지고 있으며 빠르게 전파되기 때문에 SIEM 기술에 사전적 위협 탐지 제어를 배포하고 Windows 호스트 시스템에 임시 백신 구성을 배포하는 것이 매우 권장됩니다.위협 이름: Bad Rabbit별칭: Discoder / Win32/Diskcoder.D / Trojan-Ransom.Win32.Gen.ftl / DangerousObject.Multi.Generic / PDM:Trojan.Win32.Generic위협 유형: 랜섬웨어행위자 유형: 사이버 범죄위협 수준: 높음지역별 영향: 러시아, 우크라이나, 불가리아, 터키, 일본, 루마니아, 독일.산업별 영향: 교통 및 소매업 (주로 우크라이나에서), 미디어 부문 (주로 러시아에서)감염 벡터: 감염된 웹사이트에서 드라이브 바이 다운로드 악성 자바스크립트영향받은 IT 자산: Windows OS.관련 APT: 증거 부족으로 결정적인 귀속을 제공할 수 없음.

위협 행위자 귀속 및 TTP 분석

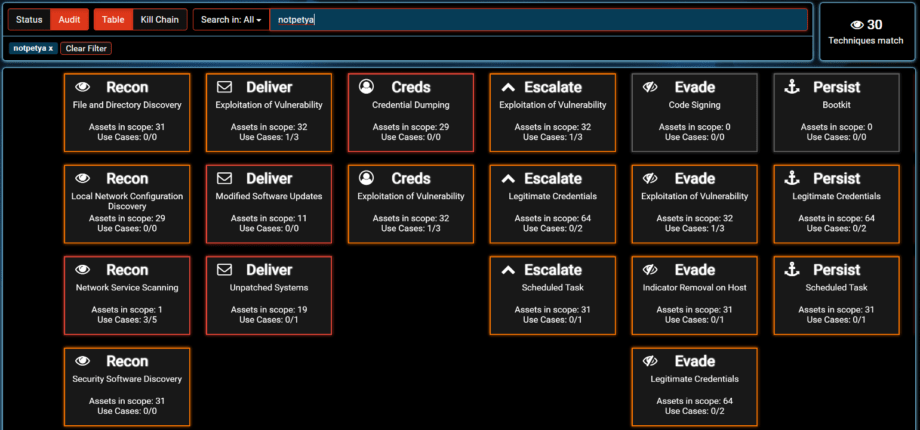

여러 연구 회사들이 Bad Rabbit 공격과 NotPetya의 유사성을 언급했습니다. 우리는 이것이 또 하나의 PR 및 미디어 홍보 문제이며 많은 보안 전문가들이 독립적으로 “다음 큰 위협”을 잡기 위해 행동하고 있다고 생각합니다. 2017-10-25 08:24 UTC 현재 Bad Rabbit 공격이 APT이거나 NotPetya 및 Sandworm과 유사한 TTP를 가지고 있다는 공개 기술 증거는 없습니다. 또한, 몇몇 연구 회사들은 Bad Rabbit과 NotPetya 랜섬웨어 구성 요소의 소스 코드가 13% 겹친다고 보고했지만, 이는 유사성을 강조하기에는 충분하지 않습니다. NotPetya는 페티아 랜섬웨어와 주요 유사점을 공유하여 디코이 및 혼란을 작동했습니다. 페티아와 NotPetya 랜섬웨어 코드는 여러 행위자에게 사용 가능함이 명확합니다. SOC Prime SVA AI로부터 MITRE ATT&CK 방법론과 맞춤형 위협 모델을 활용하여 NotPetya TTP를 자세히 살펴보겠습니다. NotPetya의 배후에 있는 행위자는 공격을 실행하기 위해 30가지 기술을 사용했습니다.

NotPetya의 배후에 있는 행위자는 공격을 실행하기 위해 30가지 기술을 사용했습니다.

Bad Rabbit과 NotPetya의 TTP 차이:

- 공급망 공격 벡터 (수정된 M.E.Doc 소프트웨어 업데이트)

- EternalBlue 취약점 (Bad Rabbit은 이를 사용하지 않음)

- 호스트에서 지표 제거 (MS EventLog 정리하여. Bad Rabbit은 이를 수행하지 않음)

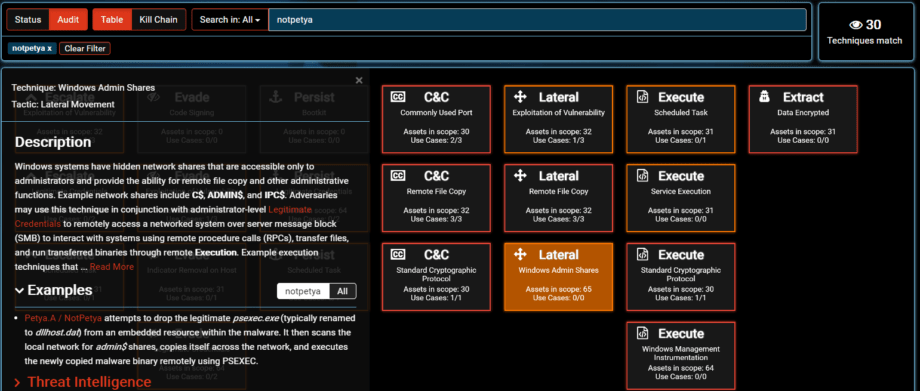

- PsExec는 Bad Rabbit에서 Windows Admin 공유의 측면 이동을 위해 사용되지 않음

- Bad Rabbit에서 하드코딩된 자격 증명이 사용되며 NotPetya에서는 사용되지 않음

- NotPetya에 의해 획득된 합법적인 자격 증명은 C2에 의해 관리되었습니다. 이것은 공격자가 Microsoft SCCM 서비스 계정과 같은 특정 Active Directory 계정을 사용하여 측면 이동을 할 수 있도록 했습니다.

논의된 유사성:1. NotPetya에서는 데이터 파괴를 위한 Sandworm 행위자의 “시그니처” 기술로서 부트킷이 비중 있게 사용되며, 이는 블랙에너지 캠페인에서 “와이퍼 기능”으로 알려진 부트 타임에 데이터를 되돌릴 수 없게 암호화하는 데 사용됩니다 (NotPetya 캠페인). Bad Rabbit은 램섬웨어 공지를 부트로더에만 배치할 뿐 부트킷이 전면적으로 사용되지는 않습니다.

논의를 더 자세히 다루기 위해 Bleeping computer에서의 인용문을 사용하겠습니다.

Bad Rabbit의 경우, 랜섬웨어는 Petya 및 NotPetya와 유사한 디스크 코더로서 먼저 사용자의 컴퓨터에 있는 파일을 암호화 한 후 MBR (마스터 부트 레코드)을 교체합니다. Bad Rabbit이 작업을 마치면 사용자 PC를 재부팅하며, 사용자 PC는 사용자 정의 MBR 랜섬 노트에 잠기게 됩니다. 이 랜섬 노트는 6월 발발 시 사용된 NotPetya의 것과 거의 동일합니다.

여기서의 주요 차이점은 NotPetya가 부트 타임에 부트킷을 사용하여 데이터를 실제로 암호화하고, 추가 기술로 MFT를 수정하여 OS 수준에서 이를 암호화했습니다 (원래 Petya의 “기능”). Bad Rabbit은 단지 부트 스크린을 교체하기만 합니다. 유사한 화면 디자인은 쉽게 위조될 수 있습니다.Bad Rabbit과 NotPetya의 TTP 유사성:

- Credential Dumping을 위한 동일한 Mimikatz 버전 사용

- 측면 이동을 위한 SMB 공유 사용

- 측면 이동을 위한 WMI 사용

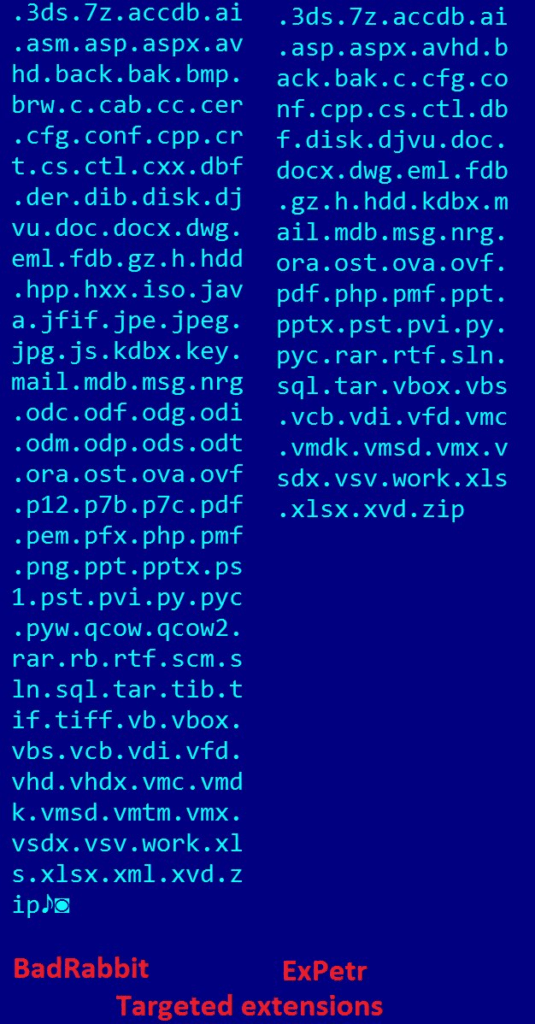

또한 목표로 하는 파일 확장자는 Bad Rabbit과 NotPetya에서 상당히 다릅니다: 전형적인 랜섬웨어는 더 많은 파일을 목표로 하는 반면 (Bad Rabbit), 파일 삭제 기술로 랜섬웨어를 사용하는 APT 공격은 특정 파일을 목표로 합니다. 감염 벡터에 대한 논의도 있으며, 해킹된 웹사이트에서의 워터홀 공격이라고 합니다. 맞지 않는 부분은 해킹된 사이트들이 영향을 받은 국가에서 상위 100위 안에 들지 않는다는 것입니다.

감염 벡터에 대한 논의도 있으며, 해킹된 웹사이트에서의 워터홀 공격이라고 합니다. 맞지 않는 부분은 해킹된 사이트들이 영향을 받은 국가에서 상위 100위 안에 들지 않는다는 것입니다.

예방: 호스트 기반 백신 및 네트워크 보호

네트워크 보호 제어주변 단위 장치에서 185.149.120[.]3의 네트워크 접근 차단

보안 웹 게이트웨이 / 프록시에서 모든 감염된 URL 차단.호스트 기반 백신설치된 파일 install_flash_player.exe는 피해자가 수동으로 실행해야 합니다. 이 파일이 정상 작동하기 위해서는 표준 UAC 프롬프트를 사용하여 상승된 관리 권한을 얻으려고 합니다. 실행되면 악성 DLL을 C:Windowsinfpub.dat에 저장하고 rundll32를 사용하여 실행합니다.

- 임시 완화 조치로 가능한 경우 WMI 서비스를 비활성화합니다.

- 다음 파일들을 생성: C:Windowsinfpub.dat 및 C:Windowscscc.dat 및 이러한 파일에서 모든 권한 (상속)을 제거하십시오.

침해 지표

IP 주소

| IP | 소스 |

| 185.149.120[.]3 | https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| 파일 해시 | 파일 이름 | 소스 |

| 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6 | cscc.dat | http://blog.talosintelligence.com |

| 16605a4a29a101208457c47ebfde788487be788d | https://www.welivesecurity.com | |

| 1d724f95c61f1055f0d02c2154bbccd3 | infpub.dat | https://securelist.com |

| 2f8c54f9fa8e47596a3beff0031f85360e56840c77f71c6a573ace6f46412035 | http://blog.talosintelligence.com | |

| 301b905eb98d8d6bb559c04bbda26628a942b2c4107c07a02e8f753bdcfe347c | http://blog.talosintelligence.com | |

| 3d05f09fb436c0e4dea85a8c6a12d47502016795df6ea5c8844da1655f1657b4 | dispci.exe | https://www.virustotal.com |

| 413eba3973a15c1a6429d9f170f3e8287f98c21c | https://www.welivesecurity.com | |

| 4f61e154230a64902ae035434690bf2b96b4e018 | page-main.js | https://www.welivesecurity.com |

| 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 | infpub.dat | http://blog.talosintelligence.com |

| 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da | http://blog.talosintelligence.com | |

| 682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 | cscc.dat | https://www.welivesecurity.com |

| 7217fae6f3634cde7d54eba3858e8958eb1e5e85e2c36d968818cdce75a3fae9 | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 79116fe99f2b421c52ef64097f0f39b815b20907 | infpub.dat | https://www.welivesecurity.com |

| 80c336a30aa746f5a05a21056e36328b9527c4ace59cd9e2fbb5211e87e5841d | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 84ac3d2f1ca70bc83149bec52b00009639e9006f941caed3ca83e4e8e47f64bd | https://www.hybrid-analysis.com | |

| 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 | dispci.exe | https://www.hybrid-analysis.com |

| 8fd96bb2ce94146f1b0271d18ba52f176d4ebf8fabd275f1d16d59ed9d91d2da | https://www.hybrid-analysis.com | |

| afeee8b4acff87bc469a6f0364a81ae5d60a2add | dispci.exe | https://www.welivesecurity.com |

| b14d8faf7f0cbcfad051cefe5f39645f | dispci.exe | https://securelist.com |

| de5c8d858e6e41da715dca1c019df0bfb92d32c0 | install_flash_player.exe | https://www.welivesecurity.com |

| fbbdc39af1139aebba4da004475e8839 | install_flash_player.exe | https://securelist.com |

예약된 작업 이름

외부 참조

1. https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/

2. https://securelist.com/bad-rabbit-ransomware/82851/

3. http://blog.talosintelligence.com/2017/10/bad-rabbit.html

4. https://gist.github.com/roycewilliams/a723aaf8a6ac3ba4f817847610935cfb

5. https://gist.github.com/Belorum/7b57e925a0bcc6ed6a72b6af07006ace

6. https://www.hybrid-analysis.com/sample/8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93?environmentId=100

7. https://www.hybrid-analysis.com/sample/99b695b3d2ce9b0440ce7526fea59f7a4851d83d9a9d9a6cf906417068bc7524?environmentId=100

8. https://twitter.com/craiu/status/922911496497238021

9. https://blog.qualys.com/news/2017/10/24/bad-rabbit-ransomware

10. https://threatprotect.qualys.com/2017/10/24/bad-rabbit-ransomware/?_ga=2.71482960.293546626.1508923179-346340547.1500997518

11. https://analyze.intezer.com/#/analyses/d41e8a98-a106-4b4f-9b7c-fd9e2c80ca7d

12. https://www.bleepingcomputer.com/news/security/bad-rabbit-ransomware-outbreak-hits-eastern-europe/