오늘의 다이제스트에서는 Saefko RAT, Ursa 트로잔 및 활발히 확산되는 랜섬웨어 변종들을 탐지하는데 도움이 될 수 있는 Threat Bounty Program 회원들이 제공한 콘텐츠를 강조하고자 합니다.

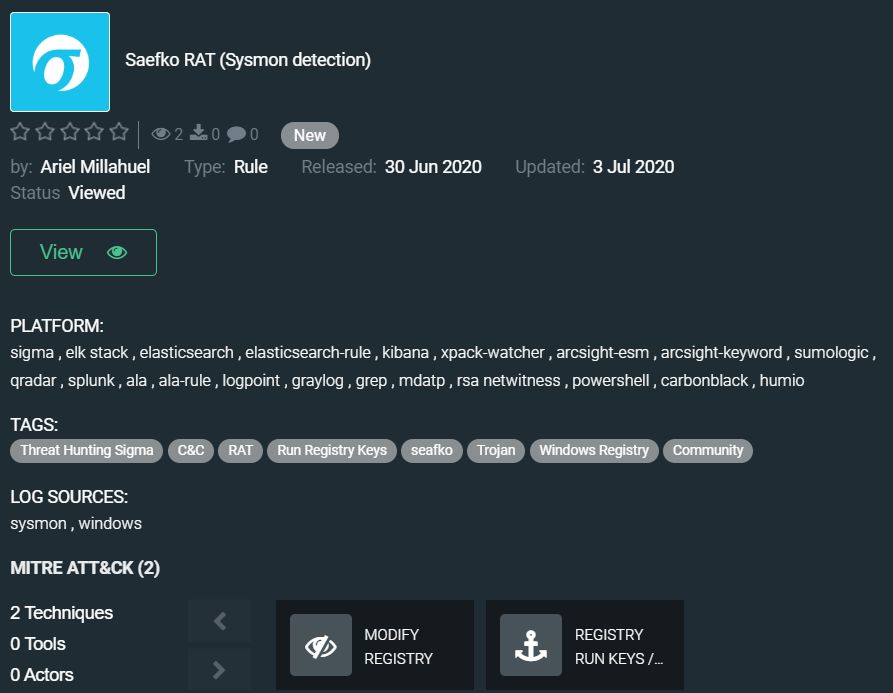

Saefko RAT는 2019년 중반에 처음 발견된 .NET으로 작성된 비교적 새로운 원격 액세스 트로잔입니다. Saefko RAT는 감염된 시스템의 로그인을 통해 악성코드를 실행하기 위해 시작 키를 생성하여 지속성을 유지합니다. 그러고 나면 크롬 브라우저의 기록을 가져와 신용카드, 비즈니스, 소셜 미디어, 게임, 암호화폐, 쇼핑과 같은 특정 유형의 활동을 찾습니다. 그 후, 트로잔은 수집한 데이터를 C&C 서버에 전송하고 시스템 정보를 제공하기 위한 추가 명령을 수신합니다. Saefko RAT는 스크린샷, 비디오, 키스트로크 로그와 같은 다양한 데이터를 수집하며, 공격 대상 기계에 추가 페이로드를 다운로드할 수도 있습니다. 이 위협은 다음과 같이 제출된 규칙을 사용하여 탐지할 수 있습니다. Ariel Millahuel: https://tdm.socprime.com/tdm/info/pzThUunC2GRh/h6ULBXMBPeJ4_8xcW1GX/?p=1

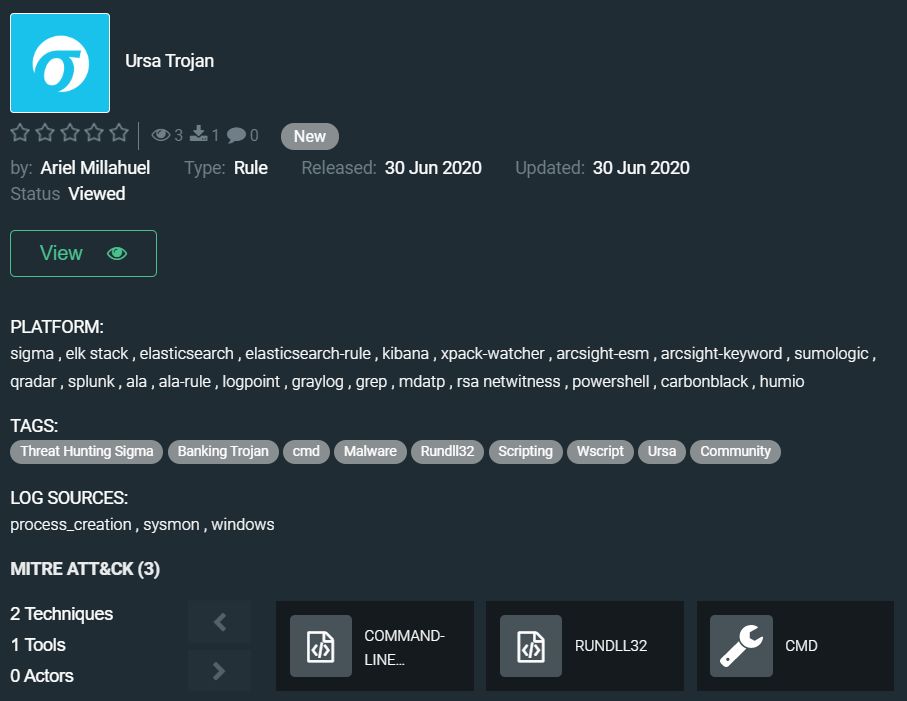

다음으로, Ariel이 작성한 Ursa 트로잔을 탐지하는 규칙을 고려하고자 합니다. 해당 악성코드는 가짜 Adobe Flash 설치 프로그램으로 위장하여 유포되었으며, 설치 중에 msiexec.exe와 WScript.exe를 실행하여 Ursa 트로젠을 설치하는 악성 VBS 스크립트를 실행합니다. 커뮤니티 위협 탐지 규칙은 여기서 찾을 수 있습니다: https://tdm.socprime.com/tdm/info/asMDB1Q6aq2d/0KUIBXMBPeJ4_8xcSk9v/?p=1

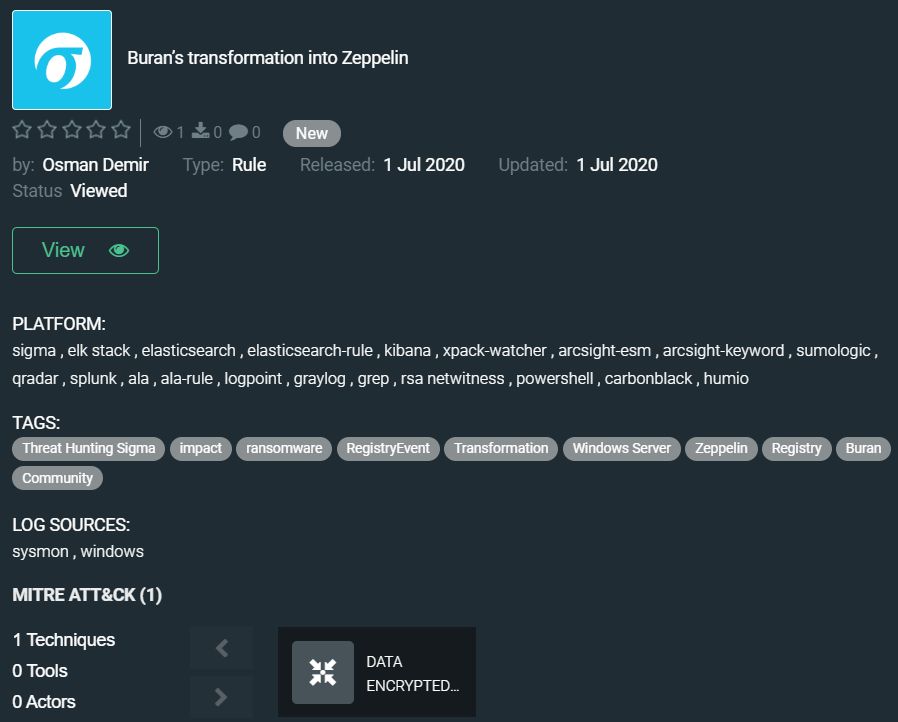

이제 랜섬웨어 탐지 콘텐츠로 넘어가겠습니다. Osman Demir 게시한 규칙은 새로운 Buran 랜섬웨어 계열의 변종인 Zeppelin 랜섬웨어를 탐지하는 데 도움이 됩니다. Buran 랜섬웨어는 2019년 5월 초에 등장하였으며 지금까지 확산을 계속하고 있습니다. 불과 9개월 만에 이 랜섬웨어는 더욱 잠복적이고 피해를 증가시키기 위해 코드를 변경하고 공격 벡터를 변경하여 5회 이상의 업데이트를 발행했습니다. Zeppelin 랜섬웨어는 2019년 말에 처음 발견되었으며, 피싱 이메일을 통해 주로 조직 네트워크에 도달합니다. 이러한 이메일에는 매크로 활성화 문서가 들어 있어 피해자 컴퓨터에서 랜섬웨어 파일의 다운로드 및 실행을 시작하게 됩니다. 또한, 다른 Zeppelin 샘플은 피해자에게 클릭을 유도할 가짜 광고를 통해 분배되었습니다. 마지막으로, Zeppelin은 다른 랜섬웨어와 마찬가지로 웹 인터페이스를 통해 피해자 컴퓨터를 원격으로 제어하고 랜섬웨어를 실행하기 위해 공용 원격 데스크톱 소프트웨어를 활용합니다. 커뮤니티 규칙은 Threat Detection Marketplace에서 확인할 수 있습니다: https://tdm.socprime.com/tdm/info/Ovf0s4ss56b6/KoD_CXMBQAH5UgbBxfdB/?p=1

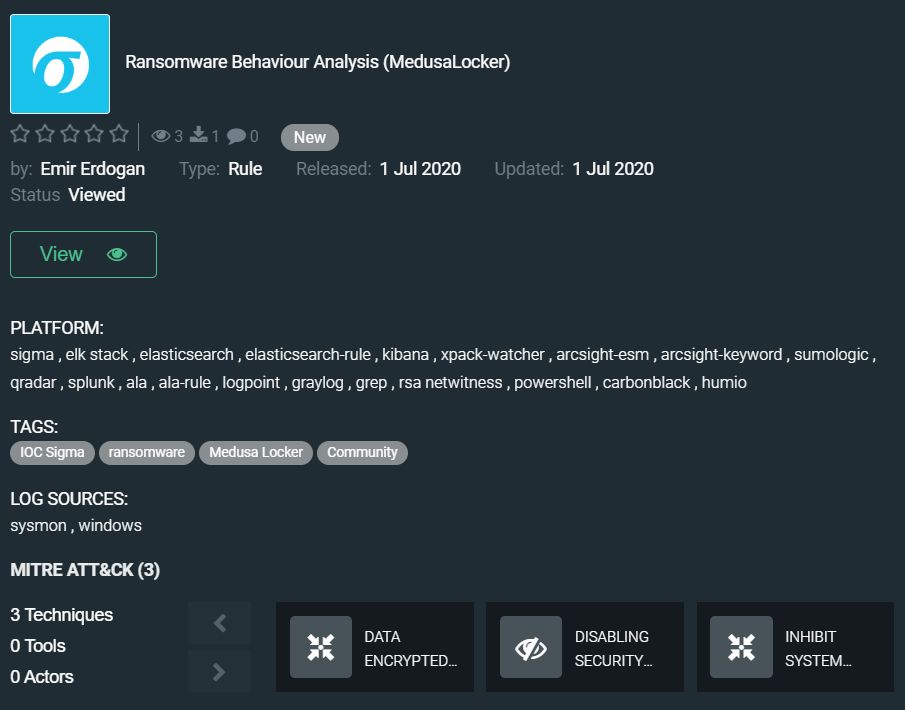

다음 규칙은 Emir Erdogan 에 의해 공개되었으며 MedusaLocker 랜섬웨어의 가족 특유의 회피 기술로 감염 행위를 발견할 수 있게 도와줍니다. MedusaLocker는 2019년 9월에 처음 발견되었으며, 공격자들은 회피를 위해 배치 파일을 사용합니다. 랜섬웨어 페이로드에 포함된 악성 배치 파일은 네트워킹이 비활성화된 안전 모드(최소 모드)로 컴퓨터가 부팅될 때 Windows Defender를 제거하도록 Windows 레지스트리를 편집하는 명령을 포함하고 있습니다. 그런 다음 MedusaLocker를 서비스로 추가하고 안전 모드로 부팅할 때마다 실행되도록 구성합니다. 방해 없이 실행될 수 있는 환경을 설정한 후, 배치 파일은 컴퓨터의 다음 부팅을 안전 모드의 최소 모드로 설정하고 조용히 재부팅합니다. 랜섬웨어 행동 분석 (MedusaLocker) 규칙은 여기 있습니다: https://tdm.socprime.com/tdm/info/Z1vqspJZLMJn/D335CXMBSh4W_EKGZcUP/?p=1

결론으로, 이번 주 발견된 악성코드 샘플을 기반으로 한 IOC Sigma를 사용하는 Hidden Tear 랜섬웨어를 탐지하는 Emir가 발표한 또 다른 규칙을 소개합니다. Hidden Tear 랜섬웨어는 새로운 위협이 아니며, 탐지를 위한 콘텐츠는 우리의 과거 다이제스트 중 하나에 이미 게시되었습니다. 다이제스트입니다. 이 오픈소스 랜섬웨어는 GitHub 저장소에 코드가 등장한 지 5년이 지나도 여전히 위험하며, Hidden Tear의 새로운 버전이 전체적으로 계속 사용되고 있습니다. 보안 솔루션을 위한 탐지 콘텐츠를 아래 링크에서 다운로드할 수 있습니다: https://tdm.socprime.com/tdm/info/J9TxSVXj3U1d/pKj2CXMBPeJ4_8xc9Fxr/?p=1

규칙은 다음 플랫폼에 대한 번역을 가지고 있습니다:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

전술: 실행, 지속성, 방어 회피, 수평 이동, 명령 및 제어, 영향.

기술: 레지스트리 수정 (T1112), 레지스트리 실행 키 / 시작 폴더 (T1060), 명령줄 인터페이스 (T1059), Rundll32 (T1085), 영향에 대한 데이터 암호화 (T1486), 보안 도구 비활성화 (T1089), 시스템 복구 방해 (T1490), 원격 파일 복사 (T1105)

다음 다이제스트는 일주일 후에 나옵니다.

안전하세요!