오늘은 토요일로, 다음 규칙 요약 시간이 다가왔다는 의미입니다. 이번 주에 발표된 악성코드 탐지를 위한 흥미로운 콘텐츠에 대해 알려 드리겠습니다. 그리고 참가자들이 위협 기여 프로그램 에 게재한 규칙에도 특별히 주목합니다.

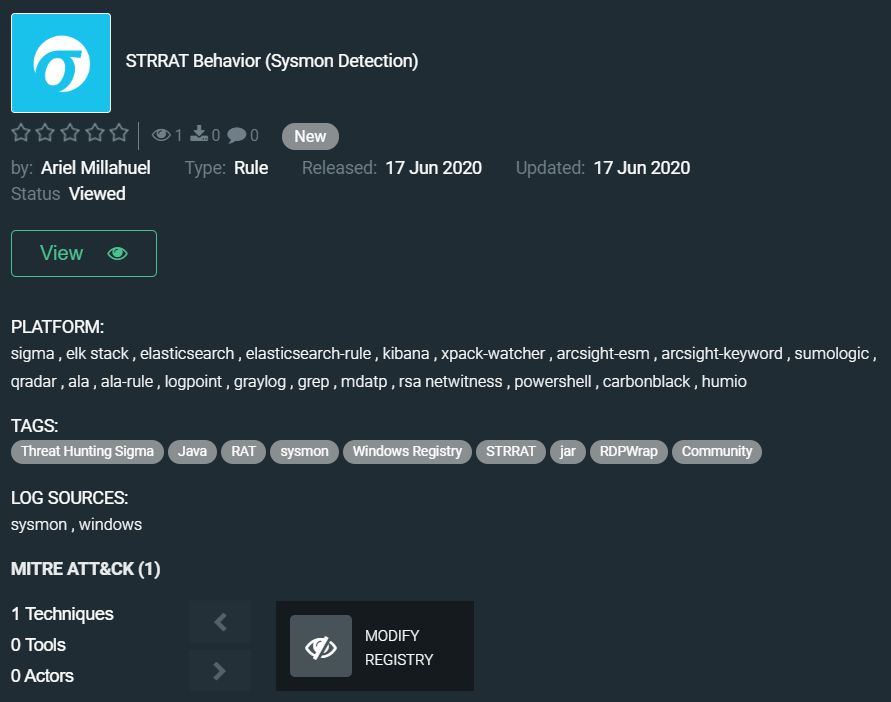

첫 번째로, 아리엘 밀라웰이 발표한 규칙부터 시작합니다. 이 규칙은 보안 솔루션이 STRRAT 트로이목마를 감지하도록 돕습니다: https://tdm.socprime.com/tdm/info/TO2qaXt0OvI5/m3zowXIBPeJ4_8xcBtsy/?p=1

STRRAT는 Java 기반 원격 관리 트로이목마로, 브라우저와 이메일 클라이언트에 저장된 로그인 자격 증명을 훔치고, RDPWrap을 설치하고, 키 입력을 기록하며, 감염된 Windows 운영 체제를 원격으로 제어할 수 있습니다. 이 RAT는 필드에서 꽤 새로운 참가자이며, 독일 사용자들을 대상으로 한 공격에서 연구자들이 이를 발견했습니다.

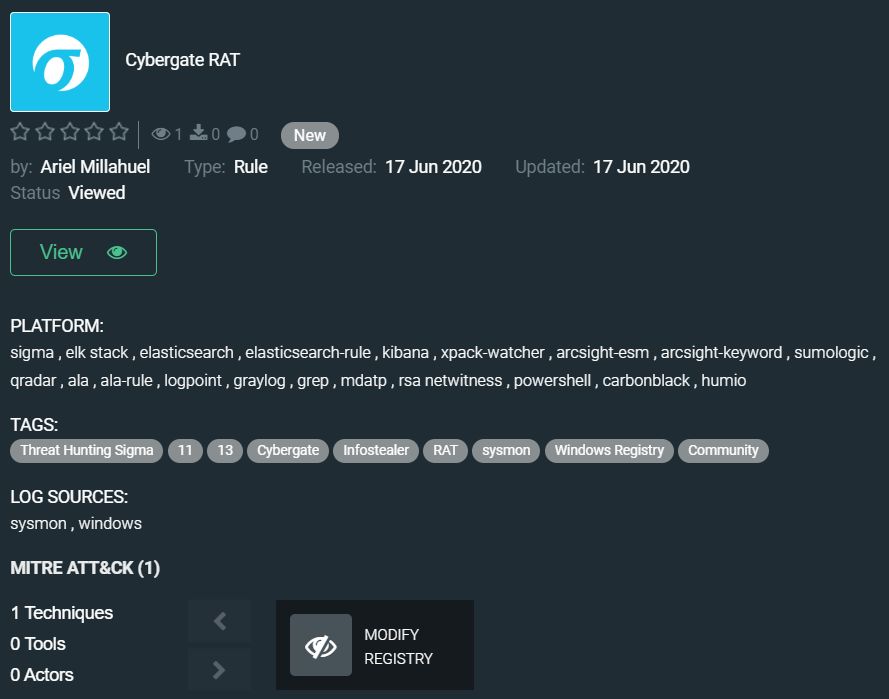

아리엘의 다음 규칙은 또 다른 원격 액세스 트로이목마인 Cybergate RAT를 발견할 수 있게 합니다: https://tdm.socprime.com/tdm/info/nGtxqmlkgv1h/eHzlwXIBPeJ4_8xc9to-/?p=1

CyberGate는 지속적으로 개발되고 있는 강력하고, 완전히 구성 가능하며 안정적인 델파이로 코딩된 RAT로, 공격자가 대상 시스템을 완전히 제어할 수 있도록 합니다. 기능에는 명령 셸 상호작용, 스크린샷 캡처, 오디오/비디오 캡처, 키로깅, 및 대상 시스템에서 파일 업로드/다운로드 등이 포함됩니다. CyberGate의 버전은 여러 개 있으며, 각 버전은 서로 다른 기능을 포함할 수 있습니다. 대부분의 버전은 암호, 파일을 훔치고, 웹캠을 사용하여 오디오를 녹음하고 사진을 찍고, 악성 코드를 설치하고 실행하는 데 사용됩니다.

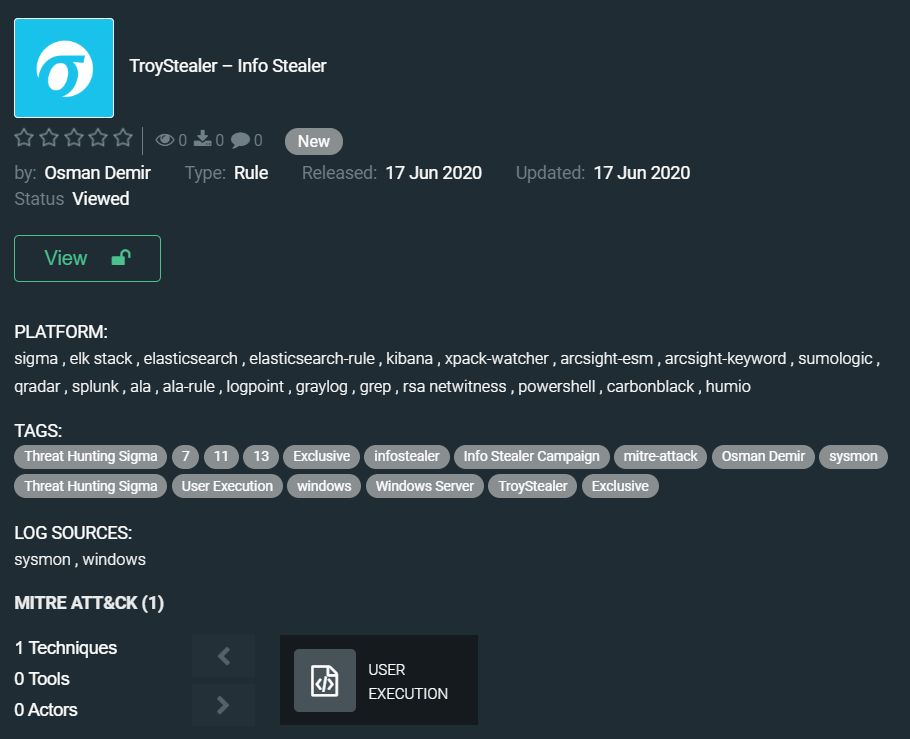

그리고 이번 요약의 또 다른 새로운 악성코드는 TroyStealer로, 이제 오스만 데미르: 가 제출한 독점 위협 사냥 규칙을 통해 흔적을 감지할 수 있습니다: https://tdm.socprime.com/tdm/info/B2QA4hvraxSW/5VL5wXIBSh4W_EKGolsc/?p=1

TroyStealer는 웹 브라우저에 저장된 사용자 이름 및 암호와 같은 로그인 정보를 훔치기 위해 설계된 악성코드입니다. 이러한 정보는 이메일을 통해 다른 시스템으로 전송됩니다. 또한 사용자 입력을 기록하여 민감한 정보를 드러낼 수 있습니다. 이 정보 탈취기는 이메일 스팸 캠페인을 통해 배포된 것으로 관찰되었습니다. 이 악성코드를 유포하는 기만적인 편지는 포르투갈 사용자들을 타겟으로 했습니다.

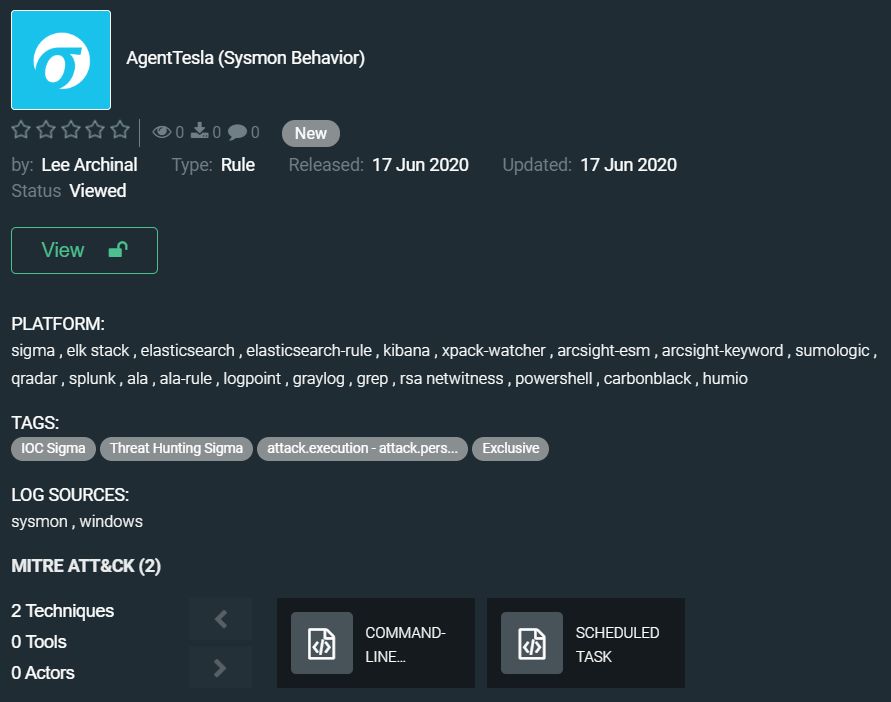

이번 요약의 다음 내용은 전 세계에서 성공적으로 사용되어온 악성코드를 탐지하기 위한 것입니다. 리 아키날 의 새로운 규칙은 매크로를 사용하여 Excel 스프레드시트를 통해 AgentTesla의 특성을 감지합니다: https://tdm.socprime.com/tdm/info/2klZjmsPzzhF/VXz0wXIBPeJ4_8xc2uNg/?p=1

지난달 이 악성코드는 COVID-19 피싱 공격 을 통해 의료 공급업체를 대상으로 사용되었습니다. AgentTesla는 상업적 모듈형 .Net 기반 악성코드로, 공격자들이 다양한 애플리케이션 및 WiFi 자격 증명에서 민감한 데이터를 수집하는 데 자주 사용됩니다. 사기꾼들은 업무 이메일 위조 공격을 준비할 때 이를 사용하기를 좋아합니다.

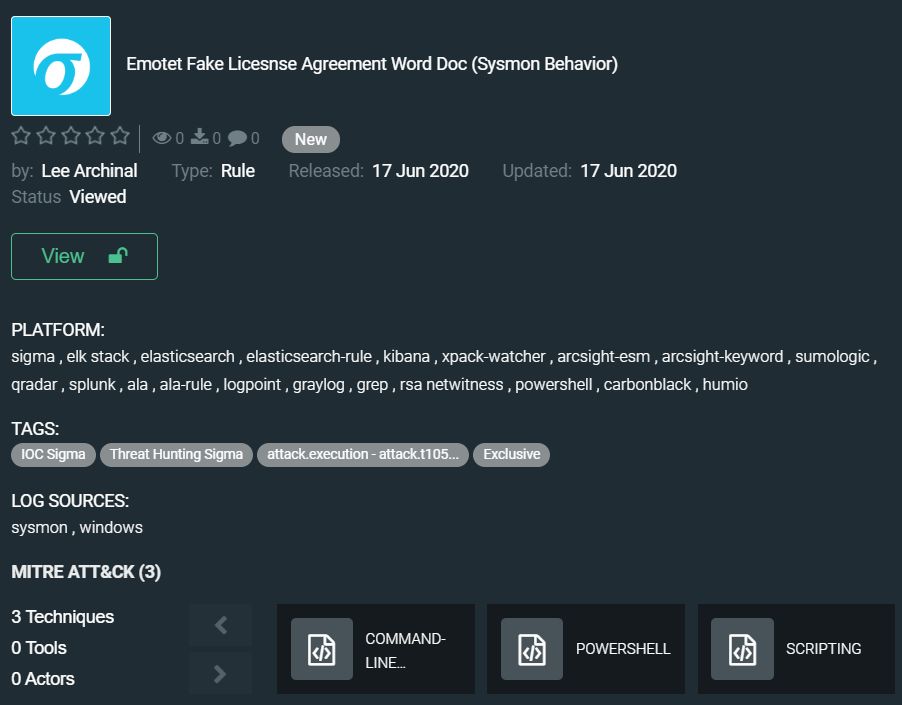

오늘의 마지막 규칙은 또한 리 아키날이 만들었습니다. 리는 최근 분석된 유인 문서를 기반으로 Emotet 악성코드를 확산시키고자 규칙을 만들었습니다. 이 독점 Sigma는 Microsoft Word 문서를 통해 Emotet 감염의 특성을 발견하는 데 도움을 줍니다: https://tdm.socprime.com/tdm/info/GhSEQiFPVoOx/qVXpwXIBQAH5UgbB8X7z/?p=1

이 악성코드에 대해 이야기하는 것은 큰 의미가 없을 수도 있습니다. Emotet은 데이터를 도둑질하고 암호화에 특화된 위험한 사이버 범죄자들이 네트워크에 침투할 수 있도록 하는 모든 조직의 주적인 1번이라고 할 수 있습니다. COVID19 팬데믹은 Emotet 봇넷 운영자들이 여름 휴가를 포기하게 만든 것으로 보이며, 연구자들은 이 악성코드를 확산시키기 위한 새로운 캠페인을 정기적으로 관찰하고 있습니다.

규칙은 다음 플랫폼에 대한 번역을 포함하고 있습니다:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

전술: 방어 회피, 실행, 지속성, 권한 상승, 방어 회피

기술: 레지스트리 수정(T1112), 사용자 실행(T1204), 명령-줄 인터페이스(T1059), 예약된 작업(T1053), PowerShell(T1086), 스크립팅(T1064)

다음 요약을 기다리고, 사이버 보안 속보 주간 대화에 등록하는 것을 잊지 마세요: https://my.socprime.com/en/weekly-talks/