SOC Prime는 Threat Bounty Program의 참가자들이 개발한 최신 커뮤니티 규칙에 대한 소규모 다이제스트를 여러분께 제공합니다 (https://my.socprime.com/en/tdm-developers).

다이제스트에는 트로이 목마 및 Hidden Tear 랜섬웨어를 탐지하는 데 도움 되는 5개의 규칙이 포함되어 있습니다. 앞으로 특정 위협 행위자나 인기 있는 취약점을 탐지하기 위한 콘텐츠 선정을 계속해서 발표할 예정입니다.

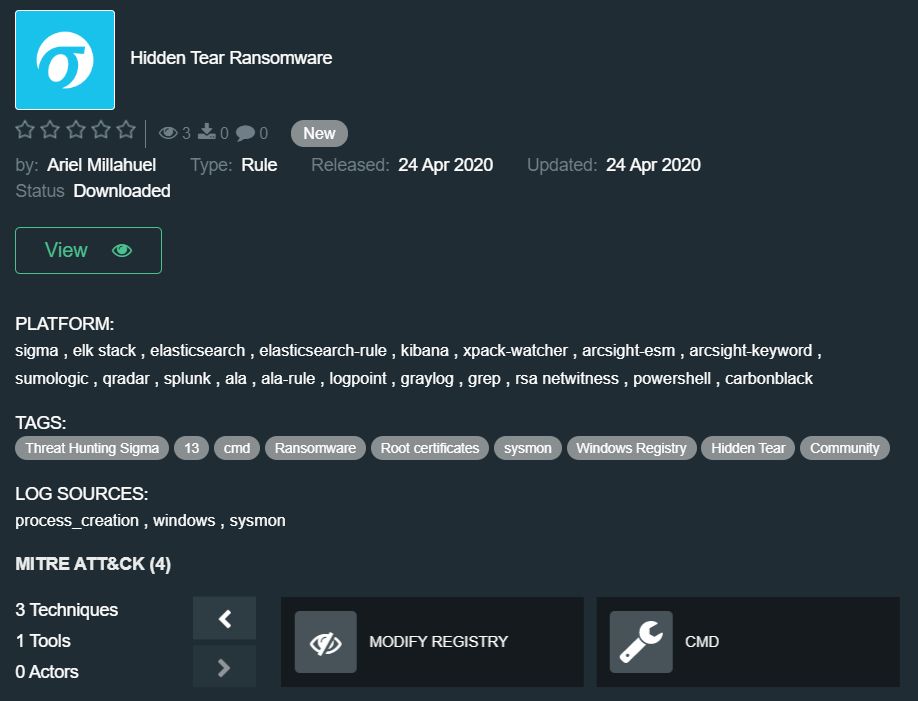

Hidden Tear 랜섬웨어 아리엘 밀라후엘 – https://tdm.socprime.com/tdm/info/K6UvKXunM7lJ/

Hidden Tear 랜섬웨어는 2015년부터 GitHub에서 이용 가능한 오픈 소스 프로젝트입니다. 이 코드를 기반으로 적대 행위자들이 여러 랜섬웨어 샘플을 제작하여 ‘마이너 리그 플레이어’들이 공격에 적극적으로 사용하고 있습니다. 랜섬웨어는 여전히 기업에 가장 큰 사이버 위협 중 하나이며, 성공적인 공격은 데이터 암호화, 운영 중단 및 재정적 손실을 초래할 것입니다.

지원되는 플랫폼: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

필요한 로그 소스: process_creation, windows, sysmon

이 규칙은 MITRE ATT&CK® 방법론에 따라 다음 기술을 다룹니다: Command-Line Interface (T1095), Install Root Certificate (T1130), Modify Registry (T1112)

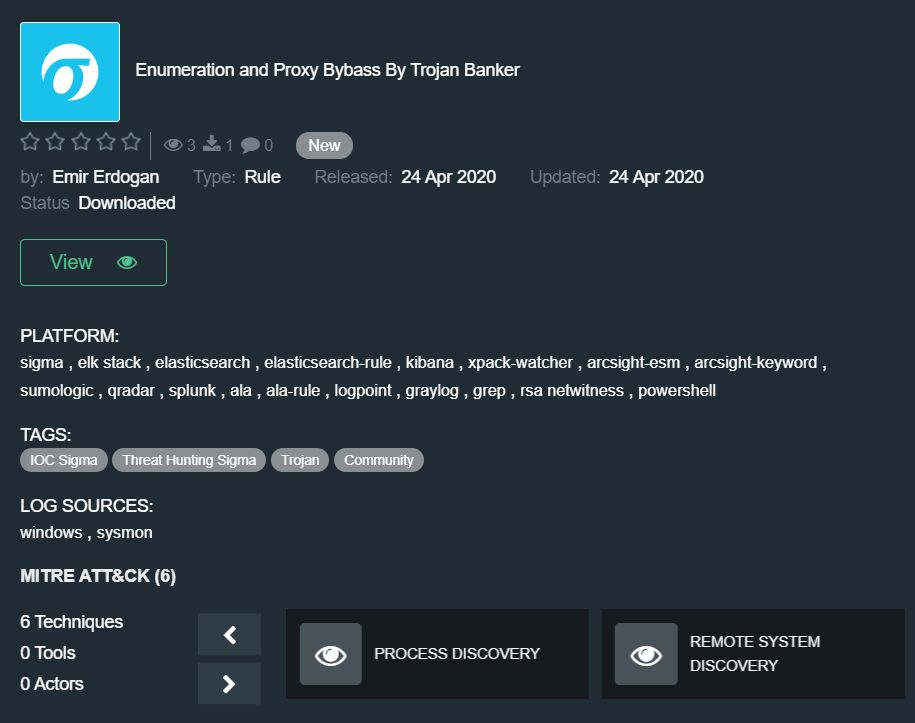

Trojan Banker에 의한 열거 및 프록시 우회 에미르 에르도안 – https://tdm.socprime.com/tdm/info/jEyi2VylBLJY/

이 규칙은 감염된 기계에서 Trojan Banker의 활동을 탐지하고 데이터 유출이나 추가 악성코드 설치를 방지하는 데 도움을 줍니다.

지원되는 플랫폼: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

필요한 로그 소스: windows, sysmon

이 규칙은 MITRE ATT&CK® 방법론에 따라 다음 기술을 포함합니다: Command-Line Interface (T1059), Network Share Discovery (T1135), Process Discovery (T1057), Remote System Discovery (T1018), System Information Discovery (T1082), System Network Configuration Discovery (T1422)

LatentBot 악성코드 아리엘 밀라후엘 – https://tdm.socprime.com/tdm/info/gL01KDZRPL07/

LatentBot은 Delphi로 작성된 다중 모듈형 트로이 목마이며 2013년 중반부터 공격에 사용되었습니다. 저자는 여러 단계를 포함한 난독화와 고유한 탈취 메커니즘을 구현했으며, LatentBot은 주로 금융 서비스 및 보험 업종의 조직을 감염시키는 데 크게 성공했습니다.

지원되는 플랫폼: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

필요한 로그 소스: windows, sysmon

이 규칙은 MITRE ATT&CK® 방법론에 따라 다음 기술을 다룹니다: Install Root Certificate (T1130), Modify Registry (T1112)

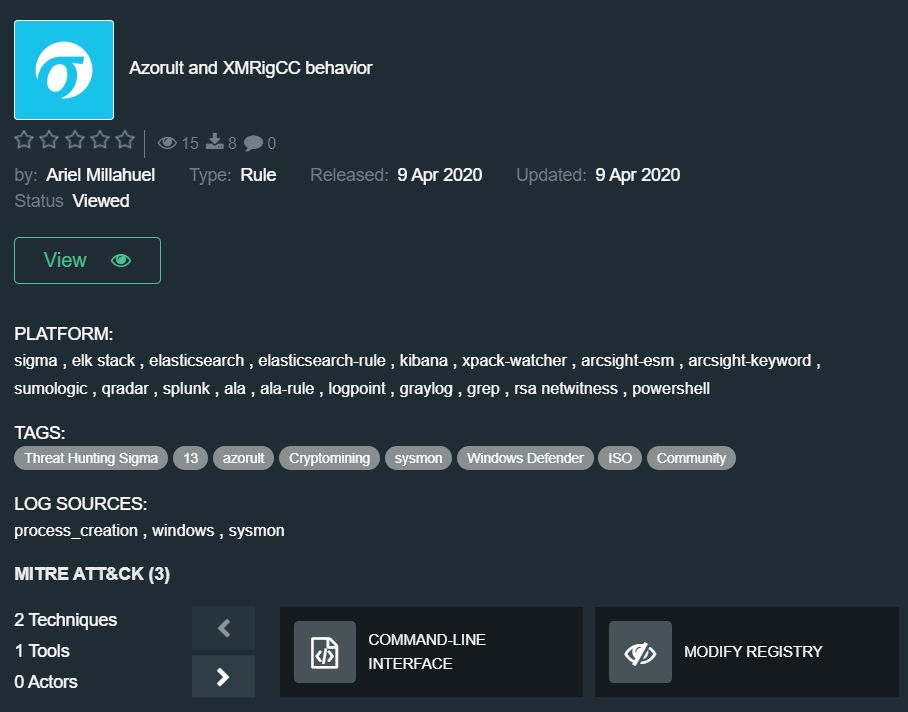

Azorult 및 XMRigCC 행동 아리엘 밀라후엘 – https://tdm.socprime.com/tdm/info/itC7LOXsrKbf/

이 규칙은 새로운 Azorult 행동을 탐지하며, 이 행동은 XMRigCC 암호화폐 채굴기의 변종을 다운로드하려고 시도합니다. Azorult 정보 탈취 프로그램은 2016년에 발견되었으며, 자격 증명, 브라우징 기록, 쿠키 등을 탈취할 수 있습니다. 공격자들은 또한 다른 악성코드의 다운로더로 Azorult를 사용합니다.

지원되는 플랫폼: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

필요한 로그 소스: process_creation, windows, sysmon

이 규칙은 MITRE ATT&CK® 방법론에 따라 다음 기술을 다룹니다: Command-Line Interface (T1095), Modify Registry (T1112)

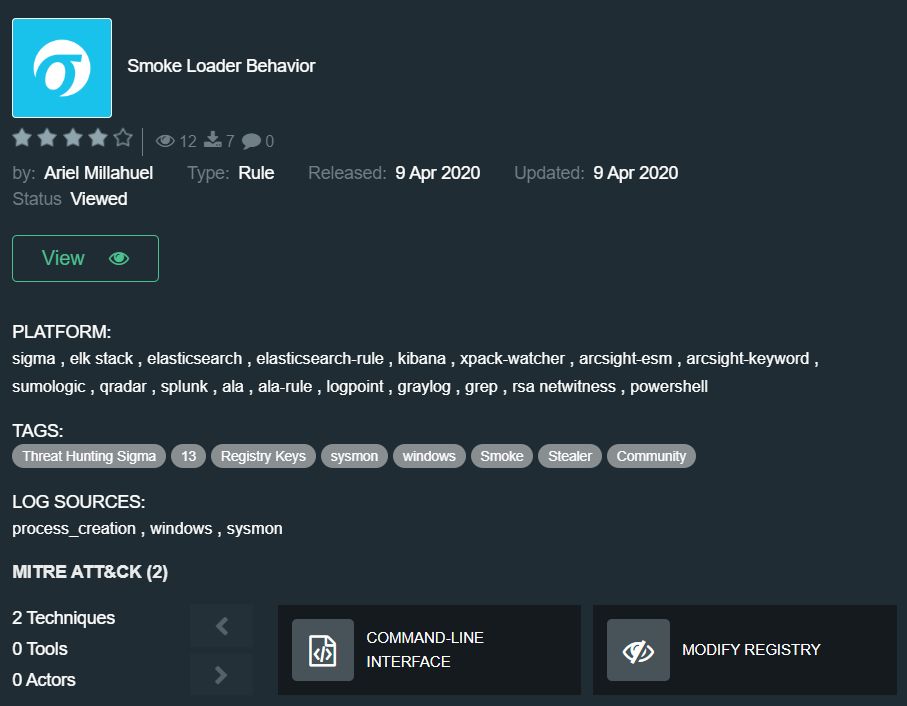

Smoke Loader 행동 아리엘 밀라후엘 – https://tdm.socprime.com/tdm/info/ApdAHZWWtgd4/

이 규칙은 Smoke Loader 행동을 명령 줄과 sysmon을 통해 드러냅니다. Smoke Loader는 2011년부터 사이버 범죄자들이 백도어, 랜섬웨어, 암호화폐 채굴기, 비밀번호 탈취기, 포스 악성코드, 뱅킹 트로이 목마 등을 설치하기 위해 사용해온 지역 타겟팅 모듈형 로더입니다. Smoke Loader는 다양한 32 및 64 아키텍처에 모듈이 있어 브라우저와 이메일 프로그램에서 자격 증명을 수집할 수 있습니다. Smoke Loader는 유연성으로 인해 더욱 기만적이고 자신을 보호합니다.

지원되는 플랫폼: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

필요한 로그 소스: process_creation, windows, sysmon

이 규칙은 MITRE ATT&CK® 방법론에 따라 다음 기술을 다룹니다: Command-Line Interface (T1095), Modify Registry (T1112)