이번 주, 우리 팀과 SOC Prime Threat Bounty Program 참가자들이 작성한 멀웨어 및 APT 활동을 탐지할 수 있는 규칙이 주목을 받았습니다. 저희 다이제스트에서는 지난주에 게시된 흥미로운 규칙에 주목하기를 권장합니다.

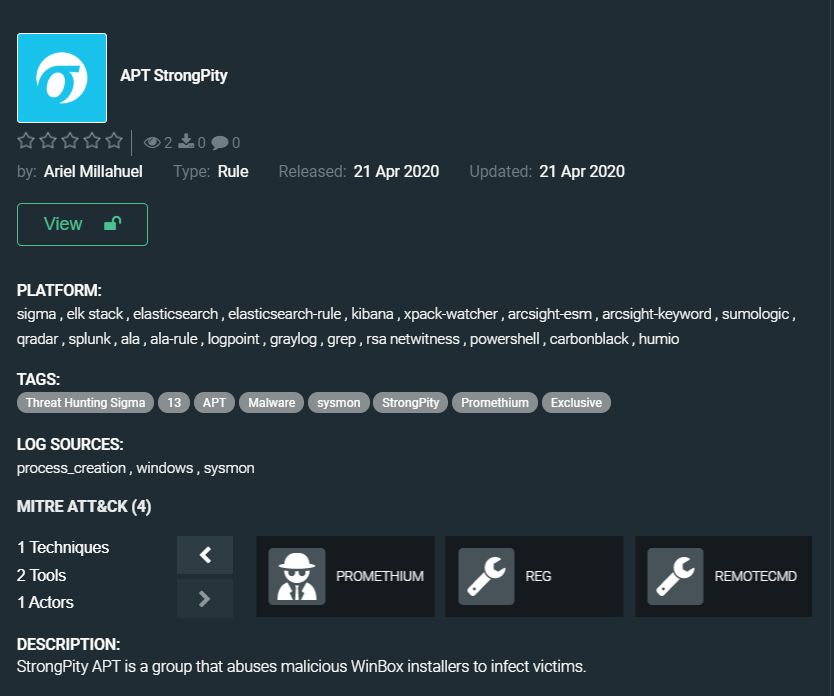

APT StrongPity Ariel Millahuel 작성

https://tdm.socprime.com/tdm/info/lC2OEeruDxdg/fos3nHEB1-hfOQir9NI-/?p=1

StrongPity APT (프로메티움으로도 알려짐)는 합법적인 소프트웨어의 오염된 설치 프로그램을 악용하여 피해자를 감염시키고, 이 독점 규칙은 이러한 행동을 파악하는 데 도움을 줍니다. APT 그룹은 최소한 2012년부터 주로 유럽과 북아프리카의 타겟을 공격하며 사이버 스파이 활동을 수행하였습니다. StrongPity 스파이 APT 활동은 추적이 매우 어려운 것으로, 공격 시 서명된 모듈형 멀웨어를 사용하며, 또한 이들은 제로데이 취약점을 악용하는 것으로도 알려져 있습니다.

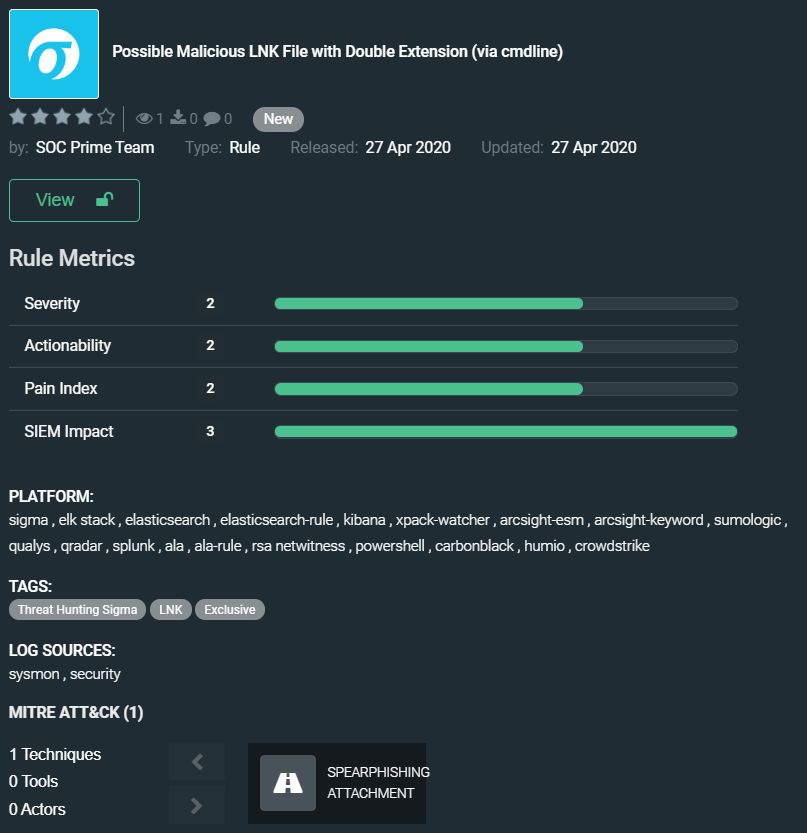

이중 확장자와 함께한 잠재적인 악성 LNK 파일 (cmdline 이용) SOC Prime 팀 작성https://tdm.socprime.com/tdm/info/lwTxvspCLlJF/Mwm5vHEBAq_xcQY4MuED/?p=1

비슷한 규칙을 이번 주의 규칙이라는 제목 아래서 강조하였으며, 이중 확장자 남용이 Windows 사용자에게 심각한 위협이라는 점을 믿습니다. 이 규칙은 LNK 확장자를 악의적으로 사용하는 경우를 밝혀내며, 이것은 EXE만큼 자주 악용됩니다. LNK 파일은 안티바이러스 솔루션에서 덜 의심스럽게 보이며, 사용자가 이를 열면 원격으로 다운로드된 스크립트가 실행될 수 있으며, 이는 적이 피해자를 감염시키는 가장 경제적인 방법 중 하나입니다.

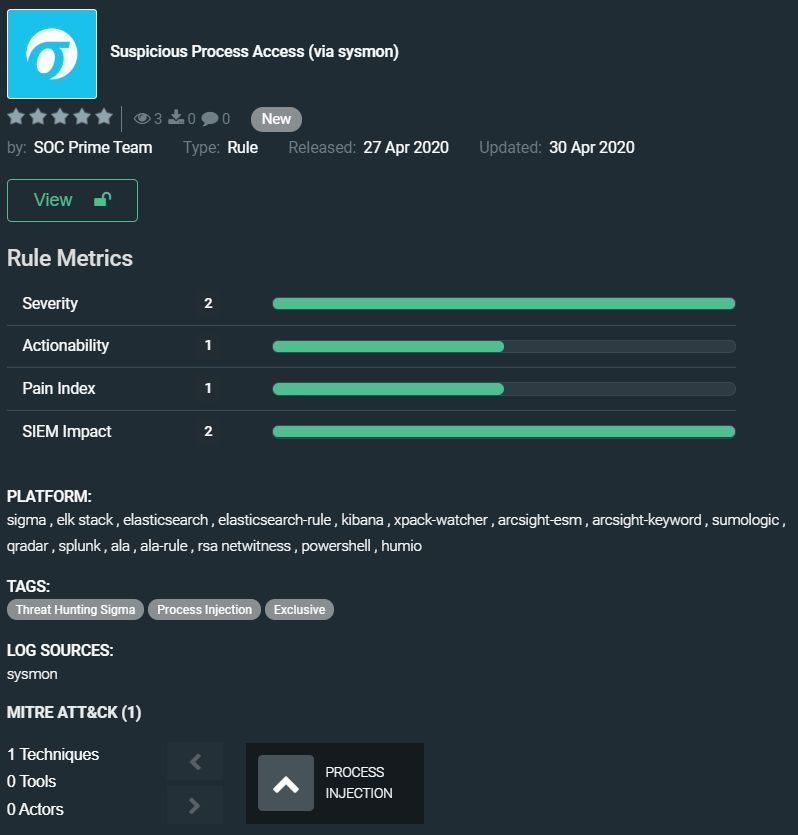

의심스러운 프로세스 접근 (sysmon 이용) SOC Prime 팀 작성https://tdm.socprime.com/tdm/info/S34YfAqmYUYv/oIstvXEB1-hfOQiro-2_/?p=1

이 규칙은 시스템 과정에 대한 비정상적인 위치의 의심스러운 접근을 추적하여 시스템의 악의적 활동을 나타낼 수 있습니다. 이러한 활동은 조사되어야 하며, 오탐 방지를 위해서는 모든 이벤트를 확인하고 화이트리스트를 구축해야 합니다.

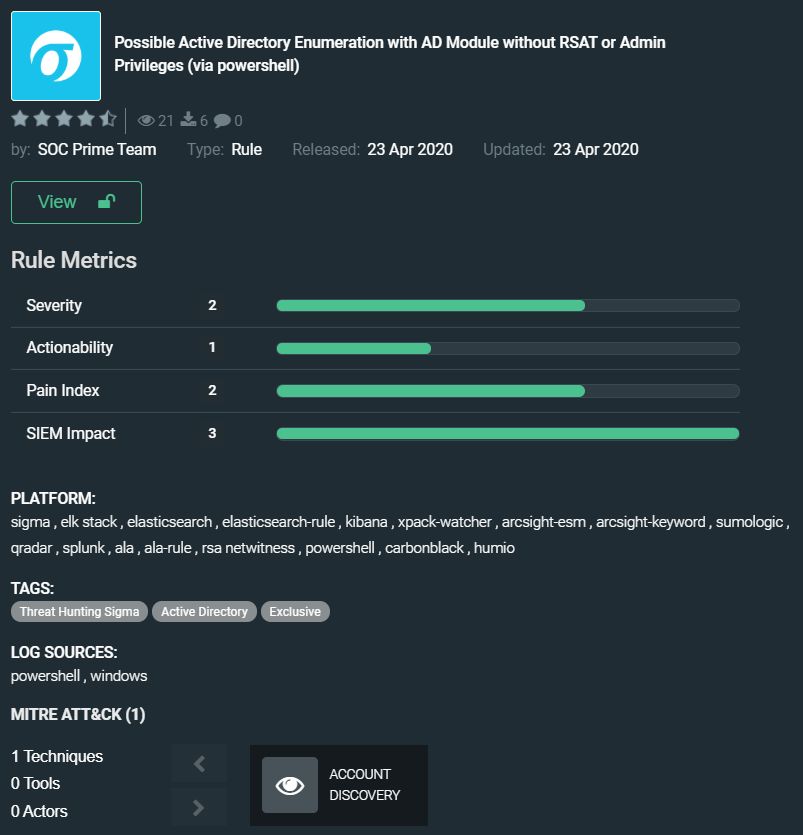

AD 모듈을 이용한 RSAT 또는 관리자 권한 없이의 의심스러운 Active Directory 열거 (powershell 이용) SOC Prime 팀 작성 https://tdm.socprime.com/tdm/info/dsqELFx5ckXR/OsJb0G0BEiSx7l0HXZMS/?p=1

적들은 RSAT에 있는 DLL을 시스템에서 가져와 열거하려는 시스템(즉, RSAT가 설치되어 있지 않은 곳)에 던져놓고, 그 DLL을 모듈로 간단히 가져올 수 있습니다. 이 규칙으로, 그것을 적시에 탐지하고 사이버 공격을 초기 단계에서 파악할 수 있습니다.

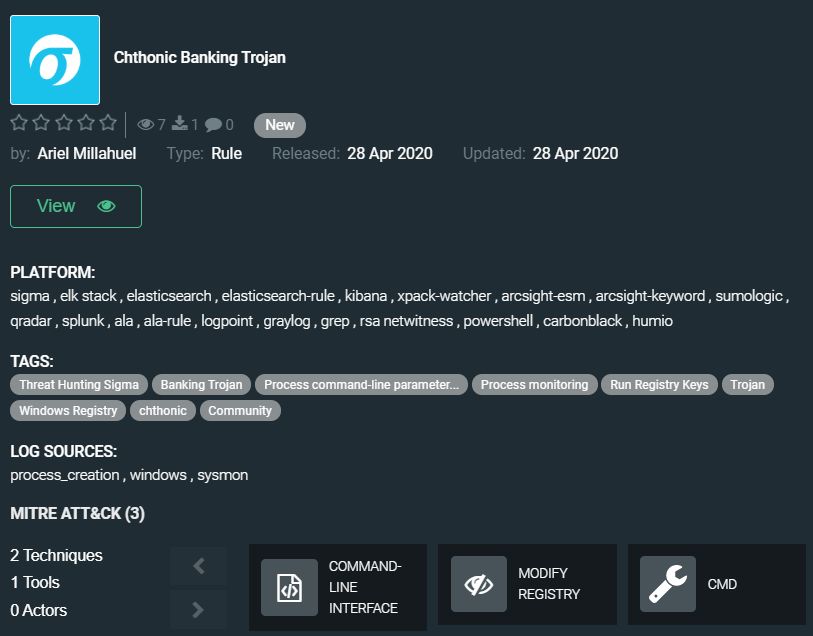

Chthonic 뱅킹 트로이 목마 Ariel Millahuel 작성

https://tdm.socprime.com/tdm/info/LBnEPGjxVeGO/j-bEwHEBv8lhbg_ijYGH/?p=1

이 규칙은 Chthonic의 새로운 인스턴스를 감지하는데, 이는 Zeus의 변종이며, ZeusVM의 진화된 형태로 보입니다. Chthonic은 Zeus AES 및 Zeus V2 트로이 목마와 같은 암호화 방식, 그리고 ZeusVM 및 KINS 멀웨어에서 사용된 것과 유사한 가상 머신을 사용합니다.

이 컬렉션의 규칙은 다음과 같은 플랫폼에 대한 번역을 포함합니다:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

이 규칙들은 MITRE ATT&CK의 다음 전술 및 기술과 연결되어 있습니다:

전술: 초기 접근, 실행, 권한 상승, 방어 회피, 발견.

기술: 스피어피싱 첨부 파일 (T1193), 레지스트리 수정 (T1112), 프로세스 주입 (T1055), 계정 발견 (T1087), 명령줄 인터페이스 (T1059)

또한, 우리는 이번 주에 Threat Detection Marketplace의 주요 업데이트가 있었다는 것을 상기시키고 싶습니다. Humio 및 CrowdStrike에 대한 지원 추가와 그에 대한 번역 포함이었습니다. 현재까지 플랫폼에서 사용 가능한 규칙 수는 57,000개를 초과했습니다!