새로운 날, 사이버 수비수들에게 또 다른 위협이 다가오고 있습니다. 최근 ThreatLabz의 보안 연구원들은 2024년에 이미 식별된 천만 건의 악성 코드에 두 가지 새로운 악성 코드 변종이 추가된 것을 발견했습니다. 보고서에 따르면 새롭게 공개된 RevC2와 Venom Loader는 2024년 여름부터 활동하며 Venom Spider의 서비스형 악성 코드(MaaS) 플랫폼을 사용해 배포되고 있습니다.

RevC2 및 Venom Loader 탐지

연이은 SmokeLoader 공격 으로 대만 조직이 타겟이 된 이후, 보안 전문가들은 RevC2 및 Venom Loader 악성 코드 변종을 배포하는 새로운 정교한 캠페인을 확인했습니다. 새롭게 부상하는 위협을 압도하고 사이버 공격을 초기 단계에서 식별하려면 사이버 수비수들은 SOC Prime 플랫폼에 의존할 수 있습니다. 이 플랫폼은 RevC2 및 Venom Loader 탐지를 위한 전용 Sigma 규칙 스택을 집계하며, 고급 위협 탐지와 사냥에 적합한 완전한 제품군을 제공합니다.

아래의 탐지 탐색 버튼을 눌러 즉시 RevC2 및 VenomLoader와 연결된 악성 활동을 식별할 수 있는 관련 탐지 세트로 이동하세요. 모든 규칙은 30개 이상의 SIEM, EDR, 데이터 레이크 기술과 호환되며, MITRE ATT&CK®에 매핑되고 CTI 링크, 공격 타임라인, 트리아지 권고사항을 포함한 광범위한 메타데이터로 풍부하게 작성되어 있습니다.

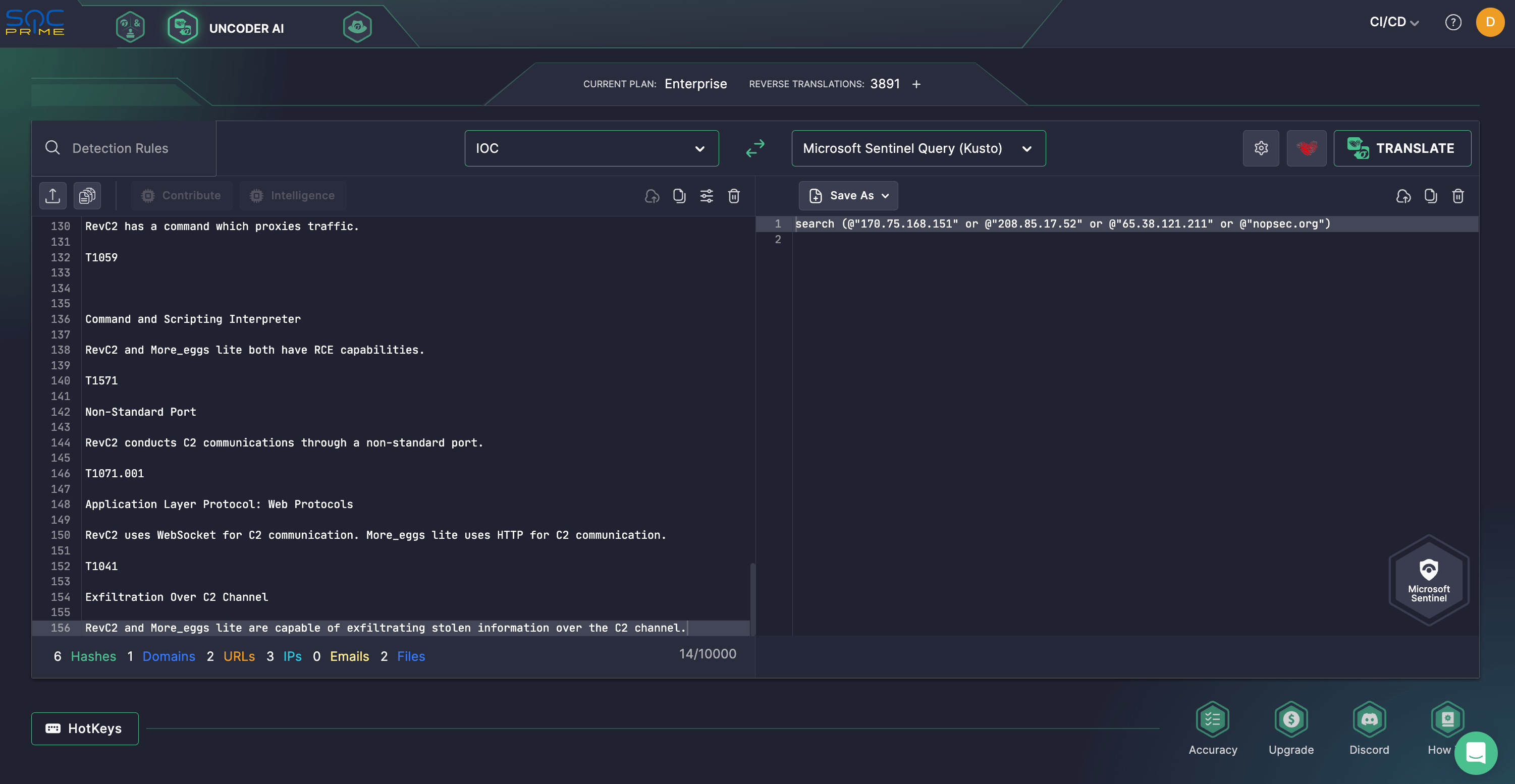

보안 엔지니어들은 또한 Uncoder AI 를 활용하여 RevC2 및 Venom Loader 공격에서 목격된 공격자의 TTP의 IOC 패키지화와 시기적 분석을 간소화할 수 있습니다. 해당 Zscaler ThreatLabz의 연구 를 각종 SIEM, EDR, 데이터 레이크 언어에 맞는 맞춤형 쿼리로 즉시 변환합니다.

RevC2와 Venom Loader 분석

최근 Zscaler ThreatLabz는 두 가지 새로운 악성 코드 패밀리 인 RevC2와 Venom Loader를 확인했으며, 이들은 2024년 8월부터 10월까지 두 건의 주목할 만한 공격 캠페인에서 Venom Spider MaaS 도구를 통해 배포되었습니다.

RevC2는 C2 서버와 통신하기 위해 WebSockets를 사용합니다. 이 악성 코드는 쿠키와 비밀번호를 훔치고, 네트워크 트래픽을 리디렉션하며, RCE를 실행할 수 있습니다. Venom Spider의 공격 툴킷에서 확인된 또 다른 악성 샘플은 Venom Loader라는 새로운 악성 코드 로더로, 피해자의 컴퓨터 이름을 사용해 페이로드를 인코딩하여 각 목표에 맞춰 독특하게 맞춰져 있습니다.

Venom Spider는 GOLDEN CHICKENS로도 알려져 있으며, VenomLNK, TerraLoader, TerraStealer, TerraCryptor 등을 포함한 MaaS 도구를 제공하는 해킹 집단으로 악명이 높습니다. 이러한 공격 도구는 FIN6 와 Cobalt 같은 다른 적대자 그룹에게도 이전에 사용되었습니다.

첫 번째 악성 캠페인은 API 문서 유혹을 사용하여 RevC2 백도어를 제공합니다. 감염 체인은 API 문서로 위장된 PNG 파일을 다운로드하는 난독화된 배치 스크립트가 포함된 VenomLNK 파일로 시작됩니다.

스크립트는 RevC2 악성 코드를 실행하기 위해 ActiveX 컨트롤을 등록하며, 첫 번째 인수가 dWin.ocx로 끝나고 실행 경로가 regsvr32.exe와 일치하는지 확인하여 합법적인 공격 체인에서만 활성화를 보장함으로써 감지를 회피합니다. RevC2는 websocketpp 라이브러리를 통해 C2 통신을 수행합니다. 주목할 만하게도, ThreatLabz 연구원들은 RevC2 서버를 에뮬레이트하기 위한 Python 스크립트를 제공했으며, 이는 GitHub.

에서 사용할 수 있습니다. Venom Spider의 또 다른 공격 캠페인은 암호화폐 거래 유혹을 사용하여 Venom Loader를 확산시키며, 이를 통해 RCE로 이어질 수 있는 JavaScript 기반의 More_eggs 라이트 백도어가 배포됩니다. 공격 흐름은 추가 스크립트를 쓰고 실행하는 난독화된 BAT 스크립트를 포함한 VenomLNK 파일로 시작됩니다. 이러한 스크립트는 배경에서 악성 페이로드(base.zip)를 검색하면서 피해자에게 암호화폐 거래 이미지를 다운로드하여 표시합니다. 페이로드는 압축을 풀어 실행 파일을 실행하고, 사용자 정의 DLL(dxgi.dll)을 사이드로드하여 Venom Loader를 시작합니다.

그 후, Venom Loader는 More_eggs 라이트를 시작하여 Windows 자동 실행 레지스트리를 통해 지속성을 설정하고 HTTP POST 요청을 사용하여 C2 서버와 통신합니다. 명령은 JSON 응답을 통해 전달되어 디코딩한 후 손상된 시스템에서 실행됩니다.

수비수들이 RevC2 및 Venom Loader를 활용한 여러 캠페인을 밝혀냈으며, 이들은 아직 개발 중이며 더 정교한 기능을 갖추고 감지 회피 기술을 더 많이 적용할 것으로 예상됩니다. 조직들은 커져가는 위협에 대한 사이버 경계를 유지하는 것이 권장됩니다. SOC Prime의 완전한 제품군은 AI 기반 탐지 엔지니어링, 자동화된 위협 사냥, 고급 위협 사냥을 위한 차세대 올인원 솔루션으로, 현대의 빠르게 진행되는 사이버 위협 환경에서 각 초마다 중요한 진화하는 위협에 대비한 적극적인 사이버 방어를 보장합니다.