보안 커뮤니티 대부분이 CVE-2019-0708 취약성이 중요한 우선순위라는 데 동의했다고 생각합니다. “패치를 하세요!”라고 말하는 것이 가장 먼저 떠오르지만, WannaCry와 NotPetya의 기억이 여전히 생생합니다. 패치가 필요 속도로 대규모로 진행되지 않을 것을 알고 있습니다. 그러므로 우리는 다시 한번 탐지 규칙을 마련하고 있습니다!

작지만 중요한 세부 정보: CVE-2019-0708 취약성은 원격 데스크톱 서비스(RDS)와 관련이 있으며, 이는 Windows에서 원격 데스크톱 프로토콜(RDP)을 사용하는 실제 Microsoft 구현입니다. RDP 프로토콜 자체는 문제 없습니다. WannaCry 유행 시기와 유사한 하이프를 피하기 위해 이 문장이 여기에 필요하다고 생각합니다.

“BlueKeep” 해시태그는 Kevin Beaumount에 의해 처음 사용되었습니다. 제가 이를 선택한 이유는 두 가지입니다: GoT(왕좌의 게임) 참조와 트위터에서 관련 게시물을 찾기 위해서입니다. CVE는 해시태그를 사용하기 쉽지 않으니(대시를 제거하지 않는 한), BlueKeep은 트위터 운영을 좀 더 수월하게 해줍니다 😉

https://twitter.com/GossiTheDog/status/1128348383704485895

수비자의 승리로 전세를 바꾸다. 탐지 이론을 수립하기 위해서는 두 가지 위협 모델을 고려해야 합니다:

- WannaCry 시나리오와 유사한 웜 위협.

- EternalBlue 및 SMB가 NotPetya 참사에서 단지 일부였던 것처럼, 더욱 정교한 캠페인의 일부로 이 취약성을 사용하는 APT 행위자.

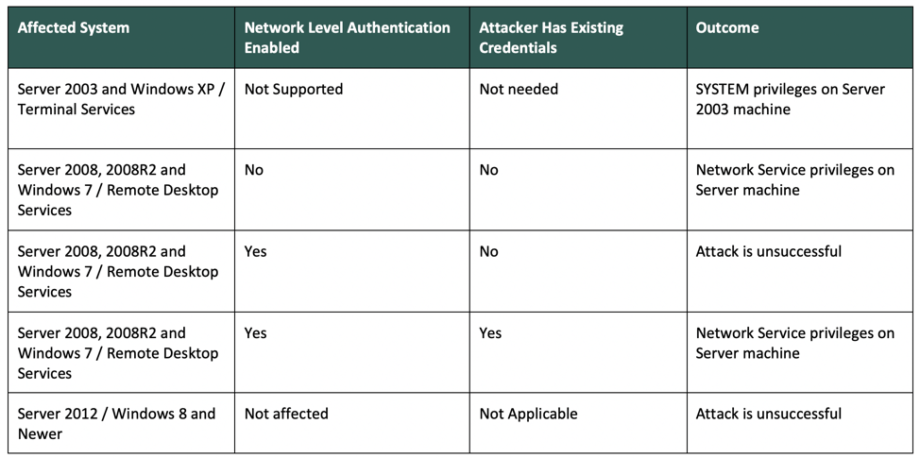

위험에 처한 자산을 식별하기 위해 우리는 Dragos의 호의로 공유되는 다음 표를 참조할 것입니다:

출처: https://dragos.com/blog/industry-news/ics-impact-from-microsoft-rdp-vulnerability/

출처: https://dragos.com/blog/industry-news/ics-impact-from-microsoft-rdp-vulnerability/

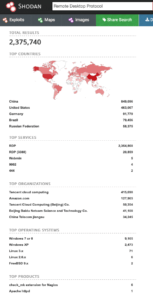

CVE-2019-0708이 Wannacry와 유사한 대규모 초기 접근에 사용될 수 있는가? Shodan 데이터를 빠르게 살펴보면, 인터넷에 노출되고 잠재적으로 취약한 Windows 버전을 실행 중인 3389 포트가 노출된 많은 기계를 확인할 수 있습니다:

https://www.shodan.io/search?query=port:3389+os:”Windows+7+or+8″

https://www.shodan.io/search?query=port:3389+2003

https://www.shodan.io/search?query=port:3389+2008

https://www.shodan.io/search?query=port:3389+os:”Windows+XP”그리고 총 237만 5천 개의 RDP가 인터넷에서 접근 가능하지만 결론을 서두르지 마십시오!

https://www.shodan.io/search?query=Remote+Desktop+Protocol

2017년 4월 23일 Dan Tentler 트윗 인용: “모든 호스트가 Windows는 아니며, 모든 포트가 smb는 아닙니다”. 이를 현재로 변환하면 “2.3백만 호스트 중 모두가 Windows가 아니며, 모든 포트가 CVE-2019-0708에 취약한 서비스는 아닙니다”. WannaCry 시간표와 비교해보면 MS-17010은 이미 공개되었고, EternalBlue는 아직 공개되지 않았으며 따라서 다음 DoublePulsar를 스캔할 수 없습니다. 그런 PoC가 존재하고 백도어가 있는지 확인하기 전까지는 상황이 나빠지고 있다는 확실한 증거는 없습니다. 단지 그 단계가 도래할 가능성이 있으며, 대비할 시간이 여전히 30일 남아 있을 수 있습니다.

https://twitter.com/Viss/status/856227372785221632

실제 조직에서 이러한 기계를 사용하는지, 패치 상태, 네트워크 분할 등을 논의할 수 있지만, 많은 회사들이 여전히 취약한 Windows 버전을 운영 중이며 패치 주기가 쉽지 않다는 것은 이미 알려진 사실입니다. 또한 WannaCry와 비교했을 때, 약 24,000+ 대의 잠재적으로 취약한 호스트 vs 사건 3주 전 인터넷에서 DoublePulsar와 직면한 140,000+ 대의 호스트를 볼 수 있습니다.

현재 단계에서 가장 큰 위험은 CVE-2019-0708의 착취가 조직 내에서 호스트를 빠르게 손상시키고 Lateral Movement를 행하는 것입니다. 그리고 이 글을 작성하는 시점에서 Exploit PoC는 아직 나와있지 않지만 많은 가짜가 나와 있으므로 우리는 Exploit이 나오기 전 모든 도구를 활용하여 탐지를 구축할 것입니다.

위에서 언급한 것들을 고려할 때, 방어자로서 할 수 있는 상위 3가지 사항은 다음과 같습니다:

- 적극적인 탐지 내용을 배포하십시오.

- 취약성을 완화하거나 패치하도록 엄격히 권장하십시오.

- 신뢰하는 연구자들로부터의 입력을 따르며 상황 발전을 추적하십시오.

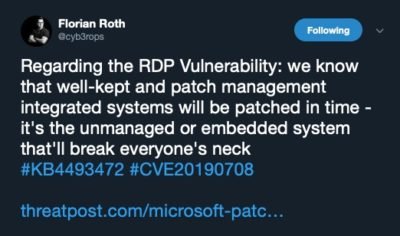

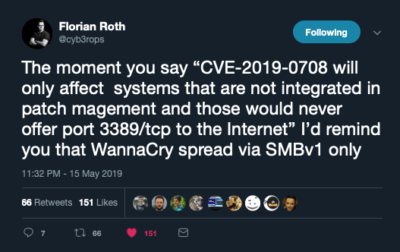

몇 가지 포인트를 강화하기 위해 Florian Roth의 문제에 대한 두 트윗을 참조하고 싶습니다:

|

|

Sigma 규칙, 첫째로 구출하다.

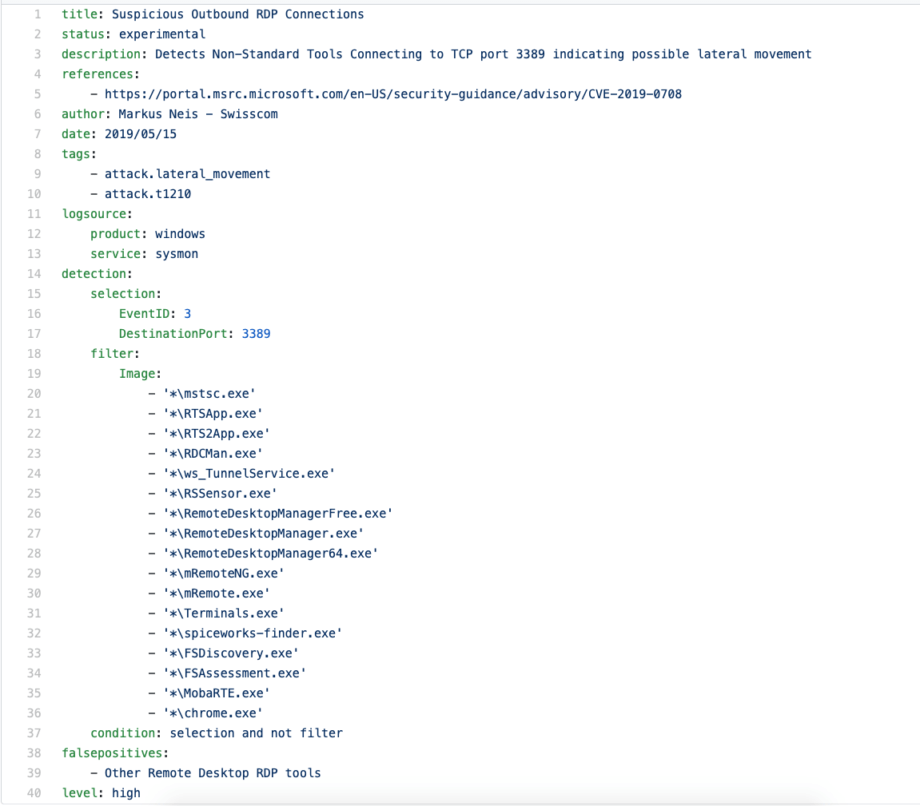

첫 번째 규칙은 Markus Neis가 Sigma GitHub 리포지토리에 공유한 것으로, 원격 서비스 착취 기술 T12010 / Exploitation of Remote Services를 다루기 위한 것입니다. https://attack.mitre.org/techniques/T1210/ :

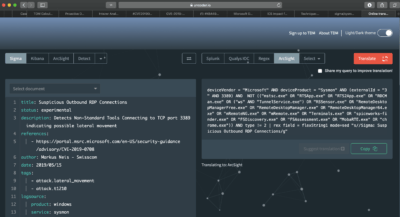

한 시간 내에 유사한 규칙(Sigma #2)이 Roman Ranskyi에 의해 SOC Prime TDM에 커뮤니티 / 무료로 사용 가능하도록 발행되었으며, 탐지 논리에 T1036 / Masquerading 확장 부분에 몇 가지 차이점이 있습니다. https://attack.mitre.org/techniques/T1036/ 및 T1046 / 네트워크 서비스 스캐닝 https://attack.mitre.org/techniques/T1046/ .

기본적으로 우리는 TLP:WHITE 및 TLP:GREEN 탐지를 가지고 있으며, Exploit 이전에 이를 갖추고 있습니다! 하지만 이것이 대규모 공격을 탐지하기에 충분한가요?

기계 학습, 문제에 대해 한 단계 더 나아가기.

기계 학습 역량이 문제에 대한 약간의 우위를 제공할 수 있는 방법을 탐색하고 Elastic 스택을 위한 레시피를 생성하는 것에서 시작하겠습니다.

ML 레시피: CVE-2019-0708과 관련된 원격 데스크톱 프로토콜을 통한 Lateral Movement 탐지

이론

제한된 시간 내에 하나의 호스트에서 시작된 RDP 연결의 고유한 목적지 IP 주소의 과도한 수는 Lateral Movement와 RDP 프로토콜을 전파 방법으로 사용하는 웜의 확산에 대한 표시일 수 있습니다(RDS 취약성 활용).

설명

이 사용 사례 레시피는 잠재적으로 RDP 웜 전파 지점일 수 있는 소스 IP 주소 또는 네트워크 세그먼트를 통한 RDP / T1076의 Lateral Movement를 식별합니다.

효과성

이 사용 사례 레시피는 원격 데스크톱 서비스 원격 코드 실행 취약성(CVE-2019-0708)을 대상으로 하는 자동화된 적극적 탐지의 일부로 제공되며, 아직 존재하지 않는 RDP 웜이 취약성을 악용하고 내부 LAN 세그먼트 간에 Lateral Movement를 이용하여 전파될 것으로 예상됩니다. 이후 야생에서 관찰된 RDP 웜 행동에 대한 추가 정보를 레시피 튜닝에 사용하여 더 효과적인 탐지 결과를 생성할 수 있습니다.

사용 사례 유형

기본 공격 행동 (EAB) – 이 사용 사례는 기본 공격 행동과 관련된 이상 현상을 탐지합니다. 탐지된 각 이상 현상에는 표준화된 이상 점수가 부여되며, 이상 현상에 통계적 영향을 미치는 다른 필드의 값이 주석으로 추가됩니다. 공통 통계적 영향자를 공유하는 기본 공격 행동은 종종 공통 공격 진행과 관련이 있습니다.

사용 사례 데이터 소스

내부 LAN 세그먼트 내 Windows 호스트 간 RDP 연결 로그를 포함하는 ECS 형식의 유사 데이터의 Netflow 이벤트, VPC 플로우 로그.

사용 사례 레시피

| 대상: | RDP 연결. |

| 모델: | 각소스 IP 주소에 대한 고유한 목적지 IP 주소 수 소스 IP 주소. |

| 탐지: | 특정 소스 IP 주소에 대해 비정상적으로 높은 목적지 IP 주소 수. 특정 소스 IP 주소. |

| 비교 기준: | 쿼리 결과에서 모든(가장 높게 등록된) 소스 IP 주소의 인구 in query results. |

| 배치 기준: | 없음 |

| 제외: | 없음 |

| 기간: | 2주 이상의 기간 동안 Netflow 이벤트에 대한 분석 실행 longer. |

| 관련 레시피: | 없음 |

| 결과: | 영향력 있는 호스트는 취약성 스캐너, 점프 호스트 또는 RDP 웜 전파의 출처로 활동하는 손상된 호스트일 수 있습니다. 입력 기능 및 후보 영향자필수 필드 |

예제

| RDP 세션의 목적지 | 설명 | RDP 세션의 소스 |

| RDP 세션의 목적지 | 10.10.1.124 | RDP 세션의 목적지 |

| 10.10.1.124 | Destination.port | 10.10.1.124 |

| Destination.port | RDP 연결을 식별하는 TCP 포트 | 3389 |

예제 Elasticsearch 인덱스 패턴:ecs-netflow*예제 Elasticsearch 쿼리:“query”: {“term”: {“destination.port”: {“value”: 3389″,”boost”: 1}}}

기계 학습 분석 / 탐지기 구성:

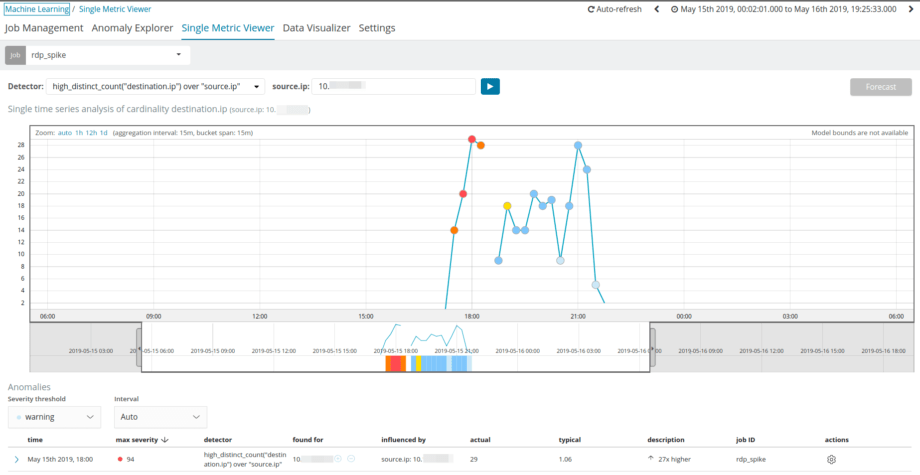

탐지기: high_distinct_count(destination.ip) over source.ip

버킷스팬: 15m

영향자: source.ip

Elastic 스택에서 ML 결과 탐색.

단일 메트릭 보기는 우리가 찾던 드론을 찾을 수 있습니다. 더 나은 데이터셋이 준비되면, 이상치 감지가 더 정확해질 것입니다.

Anomaly Explorer는 일반적인 RDP 연결 대 웜과 유사한 행동이나 APT 위협 행위자를 위해 일할 수도 있는 매우 열심히 일하는 관리자 이야기의 설명을 돕습니다 😉

ArcSight 상관관계 엔진의 따뜻한 튜브 소리.

이 단계에서는 탐지 논리를 분명히 정의했으며, 많은 회사들이 여전히 주요 SIEM 도구로 사용하는 기술에 이를 적용할 수 있는지 살펴보겠습니다. 다가오는 위협에 관해 몇 가지 작업을 해결하려고 시도할 것입니다:

- 자산을 자동으로 위험에 식별하십시오.

- 위험한 자산의 이상 RDP 활동을 추적하십시오.

- Sigma 및 행동 기반 규칙을 활용하여 Lateral Movement를 탐지하려고 시도하십시오.

작업 #1: ArcSight의 몇 가지 기능에 의지할 수 있습니다.

CEF 출력(Qualys, Nessus 또는 nmap도 사용 가능)을 제공하는 취약성 스캐너에 의해 채워지는 자산 및 네트워크 모델을 통해 CVE-2019-0708에 취약한 자산을 식별하세요.

스캐너가 없는 경우, 자산 및 네트워크 모델 기준 또는 최신 Windows 버전과 구별되는 Windows 이벤트 ID를 기반으로 Windows XP, 7, 2003 및 2008 자산에 대한 필터를 만들어 잠재적으로 취약한 호스트를 추적할 수 있습니다.

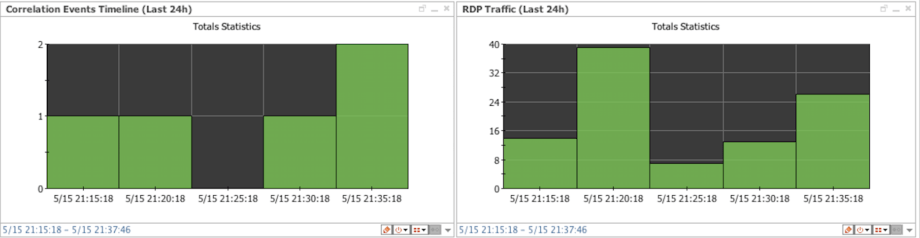

작업 #2: 기계 학습을 대체하기 위해 우리는 범주화에 기반한 방화벽 및 네트워크 흐름 이벤트를 선택하고 RDP 소스 및 목적지 IP를 활성 목록에 저장하는 규칙을 만들 것입니다. 이렇게 하면 잠재적으로/확인된 취약 자산과의 첫 연결을 찾을 수 있습니다. 추가적으로 우리는 트렌드를 구축하여 RDP 연결을 프로파일링하고 연결 수에 따른 트래픽 스파이크를 탐지할 것입니다.

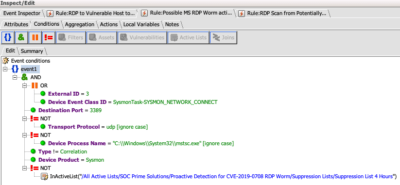

작업 #3: Sigma 규칙 #1을 쿼리에서 실시간 상관으로 포팅하여 Lateral Movement T1210을 감지할 것입니다. 이를 위해 Uncoder.io에 Sigma #1 소스를 복사하여 ArcSight 쿼리를 생성했습니다. ArcSight 쿼리의 장점은 언어에 대한 지식이 있으면 필터로 쉽게 코드를 실시간 상관 규칙에 적용할 수 있다는 점입니다.

모든 것을 조합하고 SOC에 연결하세요!

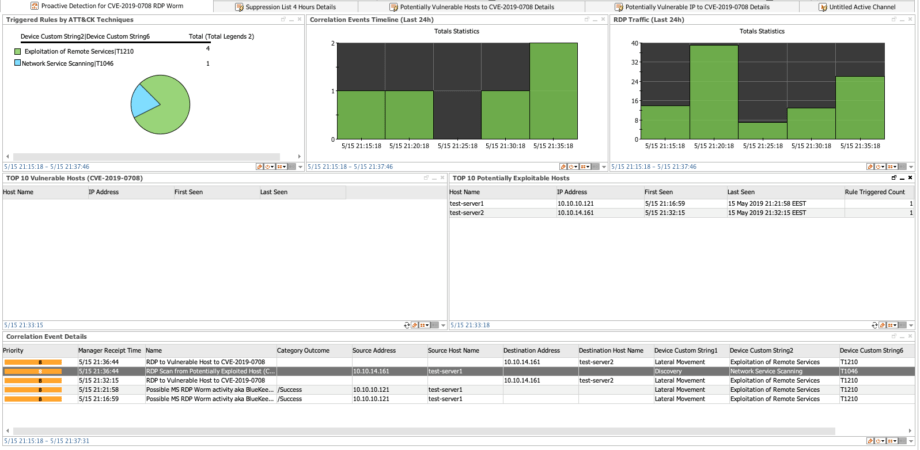

ArcSight의 경우, 위의 콘텐츠 조각들은 보통 비워 두어야 하는 단일 대시보드에 연결되어 있습니다. 메인 SOC 채널로 이벤트를 전송하려면 “Correlation Event Details” 활성 채널에서 상관된 경고들을 수집하기 위한 경량 규칙을 추가하세요.

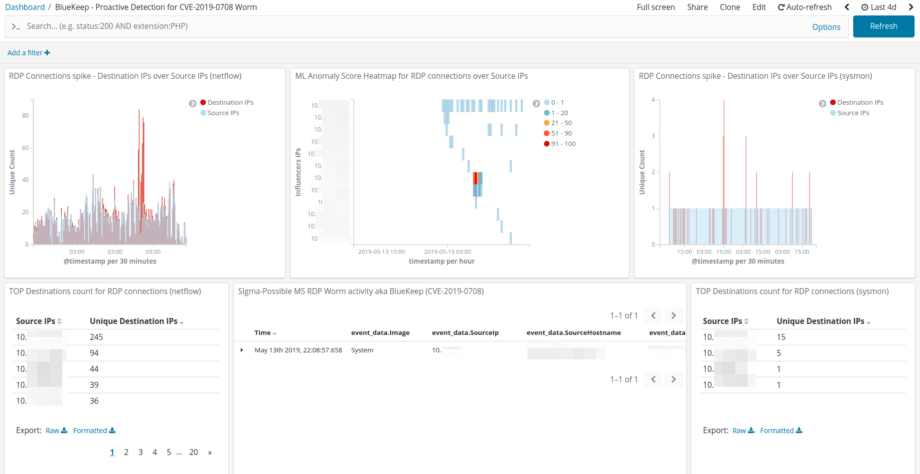

Elastic 기반 SOC의 경우, 간단한 Kibana 대시보드를 추가했습니다. 이것은 RDP 급증과 네트워크 흐름 트래픽에 기반한 이상치 탐지를 위한 기계 학습 시각화 및 Sigma 규칙 트리거, 영향을 받은 호스트 등의 세부 사항을 표시합니다.

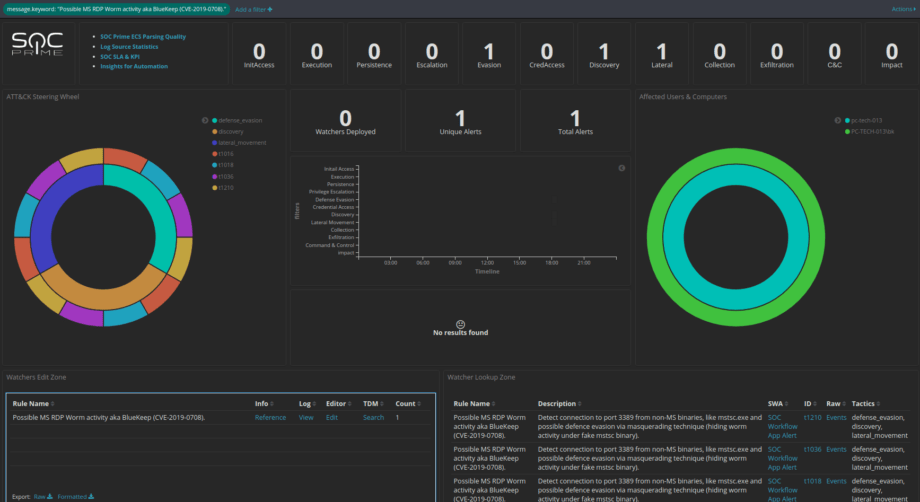

이미 Watcher 관리용 SOC Prime 대시보드를 사용 중인 경우, MITRE ATT&CK의 프리즘을 통해 데이터를 탐색하고 전술, 기술, 영향을 받은 사용자, 컴퓨터, 공격 시간대, Watchers 관리, Sigma 규칙과 SOC 워크플로 앱을 통한 케이스로 피벗할 수 있습니다. 이러한 것들은 Kibana 인터페이스를 벗어나지 않고도 가능합니다.

Elastic, ArcSight 또는 Sigma?

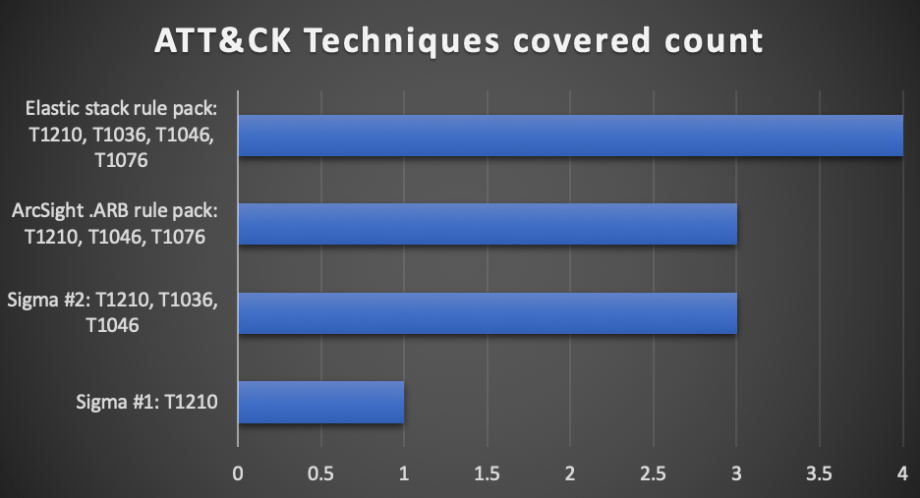

ATT&CK을 벤치마크로 사용한다면 Elastic이 1개 추가 기술로 앞서 승리자입니다.

Elastic 스택의 주요 장점은 기계 학습과 Sigma에 기반한 현대식 Threat Hunting 쿼리를 결합할 수 있는 능력입니다. ArcSight의 상관 쿼리로 실시간 Masquerading / T1036을 찾지 못한다는 점을 기억하세요.

그러나 사실상 ArcSight를 통해 교차 장치 상관을 위한 취약점 스캐너의 데이터를 활용하는 것이 실제로 더 쉽습니다. 탐지 규칙 패키지에서 다른 모든 로그 소스와 결합하면 많은 조직에 더 효과적일 수 있습니다.

탐지 개발의 속도와 비용 측면에서 보면 Sigma가 확실히 유리합니다. 당신의 SIEM 또는 EDR이 Sigma를 지원하거나 XP, 7, 2003 및 2008을 포함한 모든 기계에서 Sysmon 로그가 있는 한, 이것은 최적의 솔루션이 될 것입니다. 커다란 탐지 패키지의 장점 vs 단일 규칙은 실제 공격이 Lateral Movement을 위해 RDP를 활용할 것이라는 우리의 가정에 주로 기반합니다. 위협 탐지에는 모든 것이 하나로 맞는 것을 찾기가 쉽지 않습니다. 진짜 작동하는 Exploit이 등장하고 탐지를 구축할 수 있을 때 최종 점수가 정해질 것입니다. 매우 가능성이 있는 Sigma 규칙을 사용하여 이를 사용할 것입니다. 결국에는 “알려진 미지수”에 대한 Rule과 Machine Learning 기반의 Proactive Detection 콘텐츠를 구축했습니다. 최근 Dr. Anton Chuvakin이 그의 게시물에서 언급한 것처럼. https://blogs.gartner.com/anton-chuvakin/2019/04/30/rule-based-detection/ .

예방과 패치를 잊지 마세요

타인의 실수에서 배우세요. 이를 미리 패치하면 WannaCry 유행 당시 모든 SMB가 패치된 것과 같은 효과를 얻을 수 있습니다. 패치팀에게서 거절당할 경우는 탐지를 배포하고, 백업을 테스트하고, 위험을 위임하세요. https://blogs.technet.microsoft.com/msrc/2019/05/14/prevent-a-worm-by-updating-remote-desktop-services-cve-2019-0708/

무료 탐지 콘텐츠 및 MITRE ATT&CK 매핑에 대한 링크

- Markus Neis의 Sigma #1 https://github.com/Neo23x0/sigma/blob/master/rules/windows/sysmon/sysmon_susp_rdp.yml Lateral Movement; T1210; 로그 소스: microsoft sysmon.

- Roman Ranskyi의 Sigma #2 https://tdm.socprime.com/tdm/info/2159/ Lateral Movement, Defense Evasion, Discovery; T1210, T1036, T1046; 로그 소스: microsoft sysmon.

- ArcSight .ARB 규칙 패키지 https://tdm.socprime.com/tdm/info/2160/ 측면 이동, 발견; T1210, T1046, T1076; 로그 소스: 방화벽, 네트플로우, 취약점 스캐너, MS Active Directory 로그, Sysmon.

- Elastic 스택 규칙 팩 https://tdm.socprime.com/tdm/info/2160/ 측면 이동, 방어 회피, 발견; T1210, T1036, T1046, T1076; 로그 소스: 네트플로우, MS Active Directory 로그, Microsoft Sysmon.

SOC 워크플로우 앱 커뮤니티 에디션: https://github.com/socprime/soc_workflow_app_ce

/안전하게 지내세요