새로운 하루, 사이버 수비수를 위협하는 새로운 멀웨어. 새로운 MoonPeak 트로이 목마에 이어, 보안 전문가들은 진행 중인 공격에 적극적으로 사용되는 또 다른 악성 샘플을 발견했습니다. PEAKLIGHT라고 명명된 이 새로운 메모리 전용 위협은 정교한 다단계 공격 체인을 적용하여 다양한 정보 도둑과 로더로 Windows 인스턴스를 감염시킵니다.

PEAKLIGHT 멀웨어 탐지

최신 통계는 2023년에 적들이 하루 평균 200,454개의 고유한 멀웨어 스크립트를 배포했음을 강조하며, 이는 대략 분 당 1.5개의 새로운 샘플에 해당합니다. 새롭게 발견된 PEAKLIGHT 멀웨어와 같은 신흥 위협보다 앞서 나가기 위해 보안 연구자들은 신뢰할 수 있는 위협 탐지 및 사냥 도구가 필요합니다.

집합적 사이버 방어를 위한 SOC Prime의 플랫폼은 PEAKLIGHT 관련 활동을 특별히 겨냥하는 시그마 규칙을 포함한 AI 기반 탐지 엔지니어링, 자동화된 위협 사냥, 고급 위협 탐지의 종합적인 제품군을 제공합니다. 아래의 탐지 탐색 버튼을 눌러 바로 구성된 콘텐츠 컬렉션을 자세히 살펴보세요.

모든 규칙은 MITRE ATT&CK 프레임워크 에 매핑되고, 30개 이상의 SIEM, EDR, 데이터 레이크 솔루션과 호환됩니다. 또한, 탐지는 참조, 공격 타임라인, 트리아지 추천을 포함한 광범위한 메타데이터로 보강됩니다. CTI references, attack timelines, and triage recommendations.

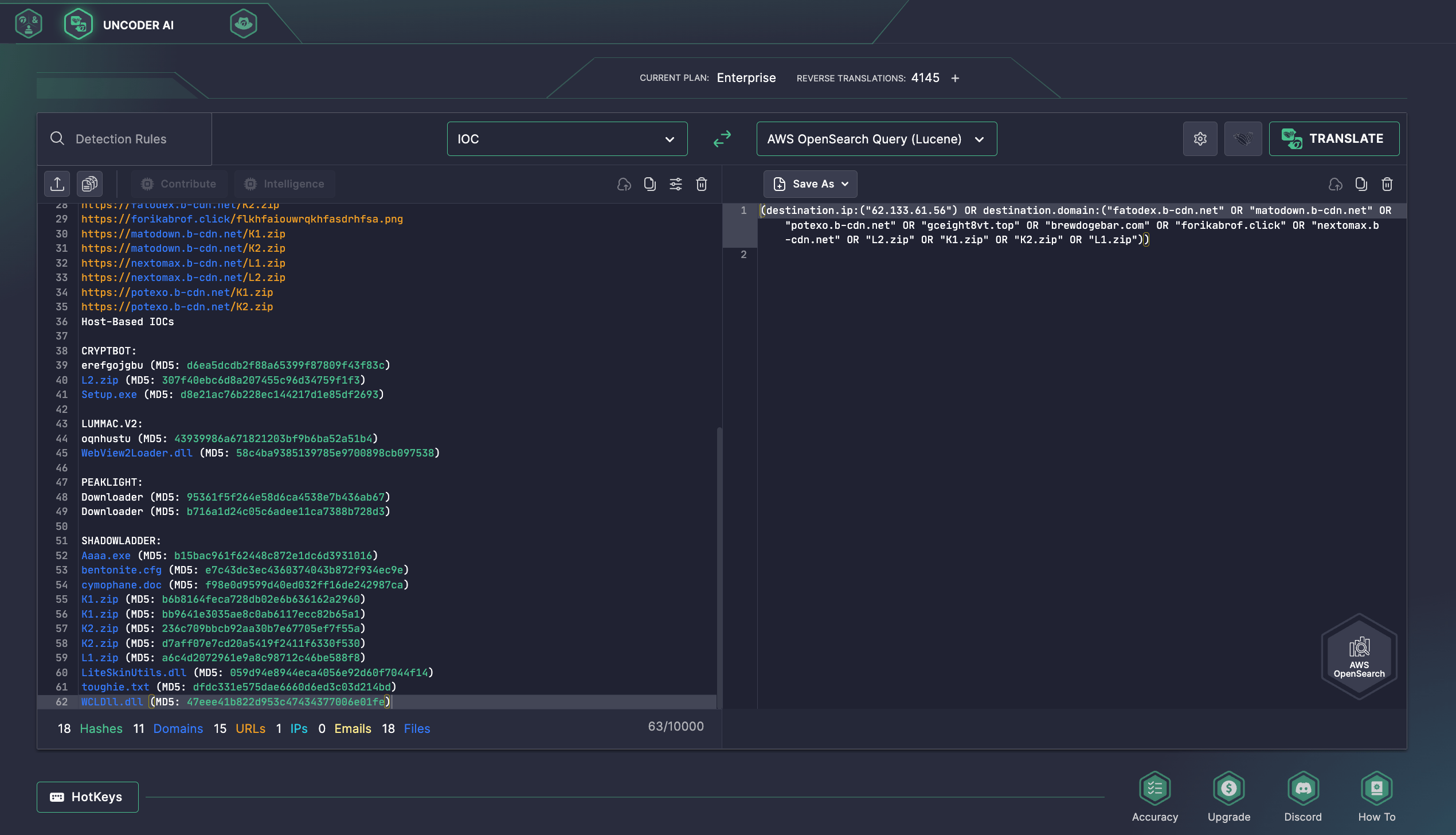

또한, 보안 전문가들은 Uncoder AI를 사용하여 탐지 엔지니어링의 업계 최초 AI 조종사로, Mandiant의 보고서 에서 제공된 IOC의 지표를 즉시 사냥할 수 있습니다. Uncoder AI는 IOC 패키저로 작동하여 CTI 및 SOC 분석가와 위협 사냥꾼이 IOCs을 원활하게 구문 분석하고 그들을 SIEM 또는 EDR에서 실행할 준비가 된 맞춤형 사냥 쿼리로 변환할 수 있게 해줍니다.

PEAKLIGHT 멀웨어 분석

Mandiant 연구원들은 PEAKLIGHT로 추적된 새로운 파워쉘 기반 메모리 전용 드로퍼를 공개했습니다. 새로 식별된 악성 코드는 정교한 다단계 감염 체인을 활용하여 여러 페이로드를 전달합니다. 특히, 새로 확인된 공격자 캠페인에서는 공격자들이 종종 합법적인 것처럼 위장된 LNK 파일을 이용하여 이를 효과적으로 레이더 아래에 숨기는 데 성공합니다. unveiled a novel PowerShell-based memory-only dropper tracked as PEAKLIGHT. The newly identified malware leverages a sophisticated multi-stage infection chain to deliver multiple payloads. Notably, in the newly identified adversary campaign, attackers take advantage of LNK files that are frequently used for offensive purposes and are often disguised as legitimate, making them effective at staying under the radar.

공격 체인은 불법 영화로 위장한 무기화된 ZIP 파일의 다운로드에서 시작됩니다. 이 아카이브는 메모리 전용 자바스크립트 드로퍼를 호스팅하는 콘텐츠 전달 네트워크(CDN)에 연결하는 악성 LNK 파일을 포함합니다. 드로퍼는 그런 다음 호스트에서 PEAKLIGHT 파워쉘 다운로드 스크립트를 실행하여 C2 서버와 연결을 설정하고 추가 페이로드를 가져옵니다. 여기에는 LummaStealer (LUMAC.V2 또는 LUMMAC2로도 알려짐), SHADOWLADDER, CRYPTBOT 정보 스틸러가 포함되며, 각각은 멀웨어-서비스 모델 하에 운영됩니다. 감염 과정 중, PEAKLIGHT는 하드코딩된 파일 경로에서 ZIP 아카이브의 가용성을 확인하고, 존재하지 않는 경우, 이를 원격 CDN에서 다운로드합니다.

방어자들은 다양한 LNK 파일 버전을 식별했고, 그중 일부는 원격 서버에서 악성 코드를 실행하기 위해 합법적인 mshta.exe 바이너리를 은밀히 실행하는 와일드카드(*)로 사용되었습니다. 유사하게, 드로퍼는 헥스 인코딩 및 Base64 인코딩된 파워쉘 페이로드 모두를 포함하는 것으로 발견되었습니다. 이들은 결국 PEAKLIGHT를 실행하도록 언패킹되어, 감염된 시스템에 더 많은 멀웨어를 전달하고, 동시에 합법적인 영화 예고편을 다운로드하여 산만 효과를 만듭니다.

PEAKLIGHT 다운로드의 다양한 버전이 출현하면서 각각 고유한 기능을 가지고 있으며, 멀웨어 관리자가 사용하는 정교한 난독화 및 회피 방법으로 인해, 시스템 이진 프록시 실행 및 CDN 오용과 같은 위협이 강화되었습니다. 이는 감염의 위험을 최소화하기 위해 사이버 회복력을 강화할 필요성을 강조합니다. SOC Prime의 완전한 제품군 을 활용하여 AI 기반 탐지 엔지니어링, 자동화된 위협 사냥, 고급 위협 탐지 등을 통해 조직은 정교한 공격 및 신흥 위협을 방어하고, 강력한 사이버 보안 태세를 구축할 수 있습니다.