사이버 스파이 활동과 금융 절도가 포함된 UAC-0050의 새로운 사이버 공격 물결이 MEDUZASTEALER를 포함한 다양한 도구를 사용하는 상황에서, 또 다른 의심스러운 활동이 우크라이나 사이버 위협 무대에서 주목을 받고 있습니다., another suspicious activity comes to the spotlight in the Ukrainian cyber threat arena. CERT-UA는 최근 MEDUZASTEALER를 확산시키는 텔레그램을 통한 피싱 공격을 다룬 새로운 경고를 발행했습니다. 이 공격은 우크라이나 국방부의 앱인 Reserve+ 기술 지원을 가장하여 발신자를 위장합니다.

CERT-UA#11603 경고로 다루어진 MEDUZASTEALER 감염을 탐지하십시오

잠재적 침입을 조기에 발견하기 위해 SOC Prime 플랫폼의 집단 사이버 방어를 위한 전용 Sigma 규칙 스택을 활용하여 새로운 악성 TTP에 대비하고 방어하십시오. SOC Prime의 전체 제품군을 활용하여 고급 위협 탐지, 자동화된 위협 사냥, AI 기반 탐지 엔지니어링으로 잠재적 침입을 조기에 감지하십시오.

맞춤형 탐지 스택을 탐색하려면 아래의 버튼을 클릭하십시오. 탐지 항목 탐색 모든 Sigma 규칙은 MITRE ATT&CK® 프레임워크에 맵핑되어 있으며, 맞춤형 정보로 강화되고, 30개 이상의 SIEM, EDR, 데이터 레이크 언어 형식으로 변환할 수 있습니다. MITRE ATT&CK® framework, enriched with tailored intelligence, and convertible to 30+ SIEM, EDR, and Data Lake language formats.

위에서 언급한 적대적 활동과 관련된 사이버 공격에 대한 방어력을 향상시키기 위해, SOC Prime 플랫폼에서 추가적인 탐지 콘텐츠를 활용할 수 있습니다. UAC-0050 공격을 소급적으로 분석하려면 해당 CERT-UA 보고서 식별자를 기반으로 “CERT-UA#11603” 태그를 적용하거나 보다 목표한 검색을 위해 “”로 콘텐츠를 필터링하십시오.CERT-UA#11603” tag based on the corresponding CERT-UA report identifier or filter content with “또 다른 의심스러운 활동이 우크라이나 사이버 위협 무대에서 주목을 받고 있습니다.” for a more targeted search.

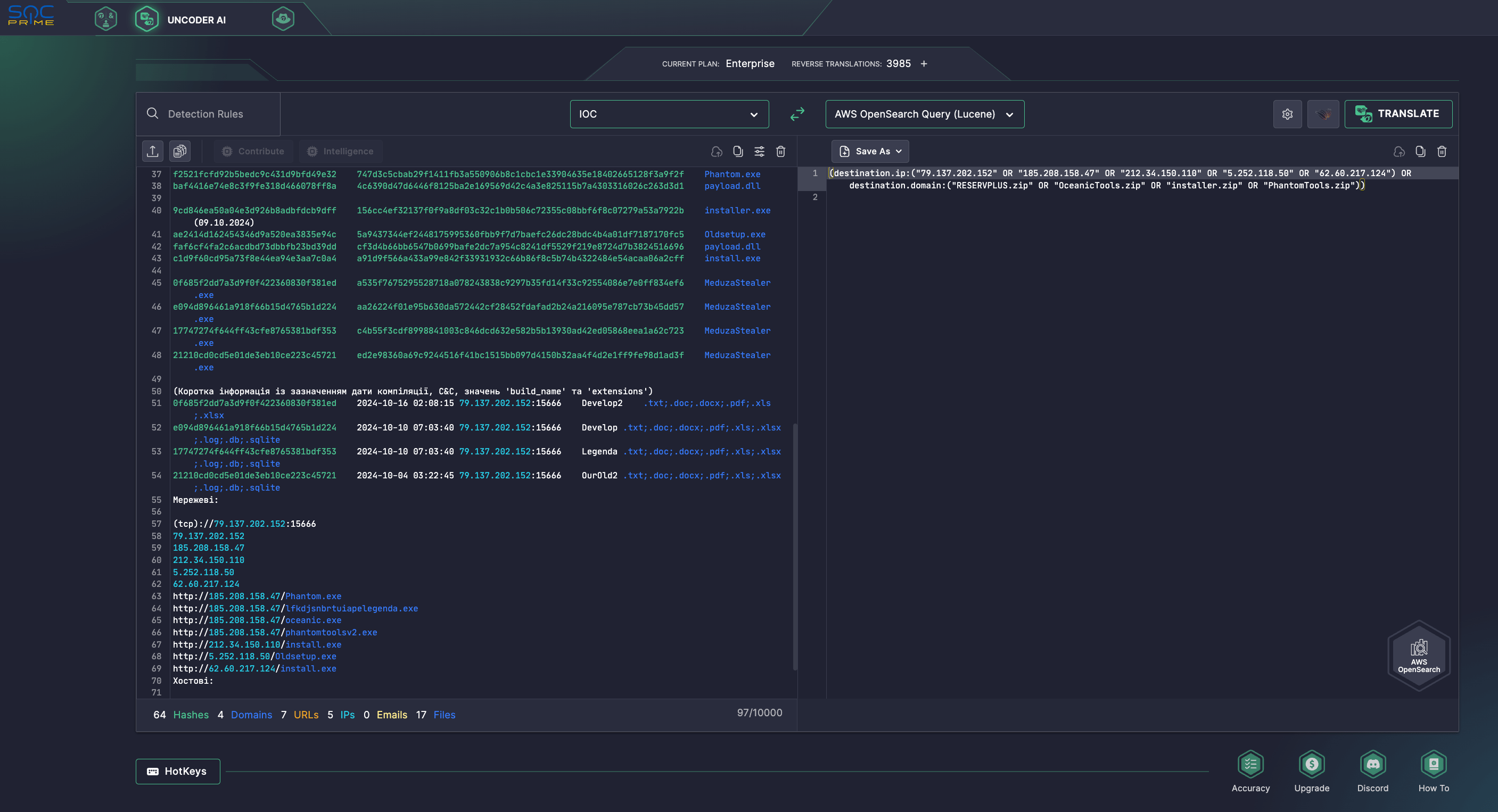

보안 엔지니어는 Uncoder AI를 활용하여 MEDUZASTEALER 관련 위협에 대한 IOC 패키징을 가속화하고 해당 CERT-UA#11603 경고의 IOC를 사용하여 소급 사냥을 할 수 있습니다. Uncoder AI to accelerate IOC packaging and retrospective hunting for MEDUZASTEALER-related threats using IOCs from the corresponding CERT-UA#11603 경고 를 즉시 특정 SIEM, EDR 및 데이터 레이크 언어에 맞는 사용자 지정 쿼리로 변환하여.

MEDUZASTEALER 악성코드 설명

CERT-UA는 MEDUZASTEALER를 배포하는 현재의 사이버 공격에 대해 사이버 방어자들에게 알리는 새로운 CERT-UA#11603 경고를 최근에 발행했습니다. 2024년 10월 15일, CERT-UA는 텔레그램 계정 @reserveplusbot을 통해 의심스러운 메시지가 배포된 정보를 받았으며, 이는 2024년 5월에 ‘Reserve+’ 기술 지원 팀의 연락 방법 중 하나로 식별되었습니다. 특히, 2023년 12월 말에, 악명 높은 UAC-0050 그룹은 우크라이나와 폴란드 정부 기관을 공격하면서, MEDUZASTEALER에 더해 Remcos RAT를 사용했습니다. notifying cyber defenders of ongoing cyber attacks distributing MEDUZASTEALER. On October 15, 2024, CERT-UA received information regarding the distribution of suspicious messages through the Telegram account @reserveplusbot, which had been identified in May 2024 as one of the contact methods for the “Reserve+” technical support team.

최근의 공격에서는, 악성 메시지들이 대상 사용자들에게 ‘특수 소프트웨어’를 설치하도록 유도하며 ‘RESERVPLUS.zip’이라는 이름의 압축 파일을 포함하고 있습니다. 배포된 ZIP 파일에는 실행 파일을 포함하고 있으며, 실행될 경우 ‘install.exe’라는 또 다른 파일을 다운로드합니다. 후자는 컴퓨터를 MEDUZASTEALER 악성코드로 감염시킵니다. UAC-0050 group attacked the Ukrainian and Polish government institutions, employing MEDUZASTEALER in addition to Remcos RAT.

구성 파일에 따르면, 스틸러는 ‘.txt, .doc, .docx, .pdf, .xls, .xlsx, .log, .db, .sqlite’ 확장자의 파일을 유출하도록 설정되어 있으며, 이후 자신을 삭제합니다. 보안 소프트웨어를 우회하기 위해, 악성코드가 저장된 디렉토리는 PowerShell cmdlet을 사용하여 Microsoft Defender의 제외 목록에 추가되었습니다.

공격자보다 앞서기 위해 및 MEDUZASTEALER 감염의 위험을 최소화하려면, 조직은 SOC Prime의 AI 기반 탐지 엔지니어링, 자동화된 위협 사냥 및 고급 위협 탐지 제품군을 신뢰하여 미래를 대비한 사이버 보안 자세를 구축할 수 있습니다.

To stay ahead of attackers and minimize the risks of MEDUZASTEALER infections, organizations can rely on SOC Prime’s 완전한 제품군 for AI-powered detection engineering, automated threat hunting, and advanced threat detection, while building a future-proof cybersecurity posture.

MITRE ATT&CK 컨텍스트

MITRE ATT&CK을 활용하여 MEDUZASTEALER 악성코드를 활용한 최근의 공격적 운영에 대한 상세한 통찰을 얻을 수 있습니다. 아래 표를 참조하여 해당 ATT&CK 전술, 기술 및 하위 기술을 다루는 전용 Sigma 규칙 세트를 확인하십시오.