중요 비즈니스 시스템을 대상으로 한 AI 기반 공격의 증가는 사이버 위협에서 새로운 경고 국면을 의미합니다. 공격자들은 지속적으로 AI를 악용할 방법을 모색하며 진화하는 반면, 사이버보안의 미래는 AI가 다른 신기술과 얼마나 원활하게 결합되는지에 크게 달려 있습니다. 최근 사이버보안 전문가들은 FunkSec 운영자들이 사용하는 FunkLocker라는 새로운 AI 기반 랜섬웨어 변종을 발견했습니다. 이 랜섬웨어는 이중 갈취(double extortion) 기법을 활용하며 이미 전 세계 다양한 산업 분야에서 100개 이상의 조직에 영향을 미쳤습니다.

FunkSec의 FunkLocker 랜섬웨어 탐지

조직들은 공격자들이 점점 더 인공지능을 활용하여 핵심 비즈니스 자산을 침해함에 따라 새로운 사이버 위험 시대에 직면하고 있습니다. Gartner의 2025년 최고 사이버보안 트렌드는 생성형 AI가 위협 환경을 재편하고 있으며, 이는 새로운 취약점과 동시에 보다 적응력 있는 방어 전략을 구축할 기회를 제공하고 있음을 강조합니다. 이에 더해, MIT Sloan과 Safe Security가 진행한 연구(2,800건의 랜섬웨어 사례 분석)는 전체 공격의 80%가 정교한 악성코드 제작, 피싱 캠페인, 딥페이크 기반 사회공학 기법 등 AI를 악용하고 있음을 보여줍니다.

최신 사례 중 하나는 AI 지원 랜섬웨어 변종인 FunkSec으로, 기업이 기존 방어를 넘어 차세대 위협에 대응할 수 있는 유연한 AI 기반 보안 워크플로우를 채택해야 함을 보여줍니다.

SOC Prime 플랫폼 등록을 통해 최신 CTI 및 선별 탐지 규칙에 접근하고 FunkLocker 공격 관련 악성 활동을 즉시 식별할 수 있습니다. 탐지 스택은 AI 기반 탐지 엔지니어링, 자동화된 위협 사냥, 고급 위협 탐지를 지원하는 완전한 제품군으로 뒷받침됩니다. 아래의 탐지 살펴보기 버튼을 눌러 시작하세요.

모든 탐지 알고리즘은 다양한 SIEM, EDR, 데이터 레이크 솔루션에서 사용 가능하며, MITRE ATT&CK®과 정렬되어 위협 연구를 간소화합니다. 또한, 각 벤더 독립형 Sigma 규칙은 CTI 링크, 공격 타임라인, 감사 구성 등 실질적인 메타데이터로 강화되어 있습니다.

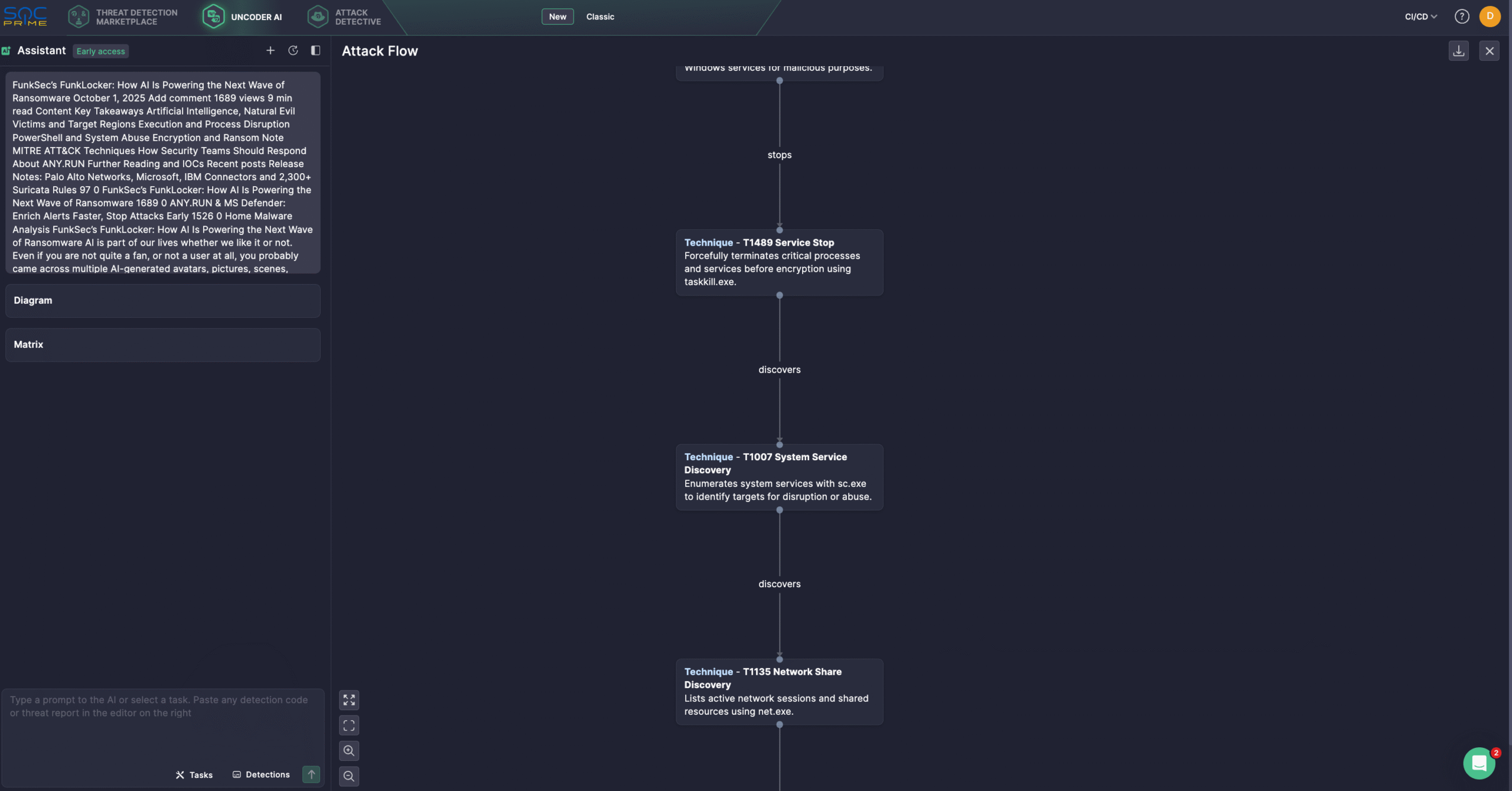

보안 엔지니어들은 AI 코파일럿 역할을 하는 Uncoder AI를 사용해 탐지 엔지니어링 워크플로우를 최적화하고 커버리지를 강화합니다. Uncoder를 통해 IOC를 즉시 커스텀 사냥 쿼리로 변환하고, 위협 보고서에서 탐지 코드를 작성하며, 공격 흐름(Attack Flow) 다이어그램 생성, AI 기반 쿼리 최적화 등이 가능합니다. 아래는 최신 ANY.RUN 연구를 기반으로 한 공격 흐름 다이어그램입니다.

FunkLocker 랜섬웨어 분석

AI 기반 악성코드는 새로운 현상이 아니며, CyberLock, Lucky_Gh0$t, Numero 등과 같은 변종 및 Linux 대상 AI 생성 악성코드 Koske에서 이미 캠페인이 관찰되었습니다. 최근 사이버보안 전문가들은 FunkSec 운영자가 사용하는 FunkLocker라는 AI 지원 랜섬웨어를 2024년 말에 발견했습니다. ANY.RUN 연구에 따르면 FunkSec 랜섬웨어 그룹은 이미 자체 데이터 유출 사이트를 활용하여 100개 이상의 조직을 침해했습니다.

FunkSec 팀은 데이터 탈취와 파일 암호화를 결합한 이중 갈취 전략을 사용했으며, 피해자에게 지불을 강요했습니다. 다른 랜섬웨어 그룹과 달리 FunkSec은 1만 달러 수준으로 비교적 낮은 몸값을 요구했으며, 탈취한 데이터를 제3자에게 할인 판매하기도 했습니다.

2024년 초 FunkSec는 데이터 유출 사이트를 개설해 운영을 간소화했습니다. 이 사이트는 피해자 공지뿐 아니라 맞춤형 DDoS 도구와 자체 랜섬웨어 변종을 RaaS 모델로 제공합니다.

FunkSec의 피해자 대부분은 미국, 인도, 이탈리아, 브라질, 이스라엘, 스페인, 몽골에서 확인되었으며, 일부 RaaS 그룹 구성원은 해커티비즘과 관련된 활동에 연루된 것으로 나타났습니다. DDoS 도구, 원격 관리 유틸리티(JQRAXY_HVNC), 패스워드 생성기(funkgenerate) 사용이 이를 뒷받침합니다.

FunkLocker를 포함한 FunkSec 랜섬웨어 변종은 ‘AI 스니펫’ 패턴과 유사한 코드 흔적을 보여 조립이 비교적 쉽지만 실행과 신뢰성은 불안정합니다. 일부 빌드는 거의 작동하지 않으며, 다른 빌드는 가상 머신 탐지 등 고급 기법을 포함합니다. 이는 빠르지만 불안정한 개발 과정을 반영합니다.

FunkLocker는 사전 정의된 리스트를 활용해 프로세스와 서비스를 종료하려 합니다. 이 과정에서 불필요한 오류가 발생하기도 하지만, 시스템 방해를 달성하고 암호화를 위한 환경을 준비합니다. taskkill.exe, sc.exe, net.exe, PowerShell 등 합법적인 Windows 유틸리티가 악용되어 애플리케이션 종료, 보호 기능 비활성화, 파일 암호화가 수행됩니다.

대부분 현대 랜섬웨어와 달리 FunkSec는 완전히 오프라인으로 작동하며, 파일은 로컬에서 암호화되고 .funksec 확장자를 갖습니다.

랜섬노트는 데스크톱에 직접 배치되지만, 시스템 불안정으로 피해자는 재부팅 전까지 노트를 확인하지 못하는 경우가 많습니다. FunkSec는 Bitcoin 지갑 재사용, 로컬/하드코딩 암호키 사용 등 부주의한 운영 흔적을 보여줍니다.

Check Point 연구원들은 랜섬웨어 암호화 도구를 포함한 그룹 도구의 빠른 개발이 AI 지원으로 이루어진 것으로 보이며, 작성자의 기술 부족에도 빠른 반복이 가능했다고 평가했습니다.

최신 랜섬웨어 버전 FunkSec V1.5는 Rust로 작성되었으며 알제리에서 VirusTotal로 업로드되었습니다. 이전 변종 분석에서는 FunkLocker 및 Ghost Algeria에 대한 언급이 발견되었으며, 대부분 샘플이 알제리에서 업로드되어 위협 행위자가 해당 지역 기반일 가능성이 높습니다.

FunkLocker 랜섬웨어 및 유사 AI 지원 위협 대응을 위해서는 정적 지표에서 행동 기반 탐지로 전환하고, 전체 실행 체인을 신속하게 가시화하여 다운타임을 최소화해야 하며, AI 기반 플랫폼을 활용해 기술 격차를 줄이고 차세대 사이버 방어 기술 스택을 가속화해야 합니다. SOC Prime의 완전한 제품군은 조직이 AI 기반 사이버 방어 역량을 한 단계 끌어올리는 데 현실적인 솔루션을 제공합니다. 최고 수준의 사이버보안 전문 지식과 AI를 기반으로, 조직은 행동 탐지, 자동화 기능, AI 기반 위협 인텔리전스를 활용해 차세대 랜섬웨어 및 정교한 위협으로부터 미래 지향적인 방어를 구축할 수 있습니다.