2025년 사이버 보안 위험이 증가하고 있으며, 데이터에 따르면 취약점과 활성화된 공격, 주요 침해 사례가 급증하고 있습니다. 최근 CISA는 공격자가 CVE-2024-36401에 영향을 받는 패치되지 않은 GeoServer 인스턴스를 악용하여 미국 연방 기관을 침해했다고 보고했습니다. 이는 2024년 6월에 패치된 중요한 원격 코드 실행(RCE) 취약점입니다. 하지만 수천 대의 서버는 여전히 노출되어 있으며, 공격은 7월 초부터 발견되었습니다.

CISA AA25-266A 경고에서 설명한 TTP 탐지

소프트웨어 취약점 악용은 공격자가 시스템에 접근하는 가장 일반적이고 위험한 방법 중 하나입니다. 특히 정부 기관이나 중요한 인프라를 포함한 대규모 조직에서 널리 사용되는 소프트웨어의 취약점은 더욱 위험합니다. 해커들은 이러한 인기 있는 플랫폼을 목표로 삼아 시스템을 장악하려고 시도합니다.

Verizon의 2025 데이터 유출 조사 보고서(DBIR)에 따르면, 초기 접근을 위해 취약점을 이용하는 사례가 34% 증가했으며, 전체 침해 사례의 20%를 차지합니다. Mandiant 데이터 에서도 확인되듯, 취약점 악용은 5년 연속 공격자가 시스템을 처음 침해하는 가장 일반적인 방법입니다. 진입점이 확인된 경우, 공격의 33%가 소프트웨어 취약점 악용으로 시작되었습니다.

최근 사례로, CVE-2024-36401에 영향을 받는 패치되지 않은 GeoServer를 통해 미국 연방 기관이 침해된 사건이 있습니다. 이 중요한 RCE 취약점은 2024년 6월에 패치되었으며, 이후 CISA의 적극적으로 악용되는 취약점 카탈로그에 추가되었습니다. 그러나 많은 서버가 2025년까지 여전히 노출되어 있어, CISA가 강조한 우선적 패치, 의심 활동 모니터링, 강화된 사고 대응 계획의 필요성을 다시 한번 보여줍니다.

SOC Prime 플랫폼에 지금 등록하면 컨텍스트가 풍부하게 제공된 탐지 규칙과 AI 기반 위협 인텔리전스 라이브러리에 액세스할 수 있습니다. 플랫폼은 CISA AA25-266A 경고에서 설명한 TTP를 다루는 선별된 탐지를 제공하며, AI 기반 탐지 엔지니어링, 자동 위협 사냥 및 고급 위협 탐지를 위한 전체 제품군을 갖추고 있습니다. 아래 Explore Detections 버튼을 클릭해 관련 탐지 스택을 확인하세요.

보안 담당자는 Threat Detection Marketplace에서 “CVE” 태그를 사용해 취약점 악용 관련 탐지 규칙을 더 확인할 수 있습니다.

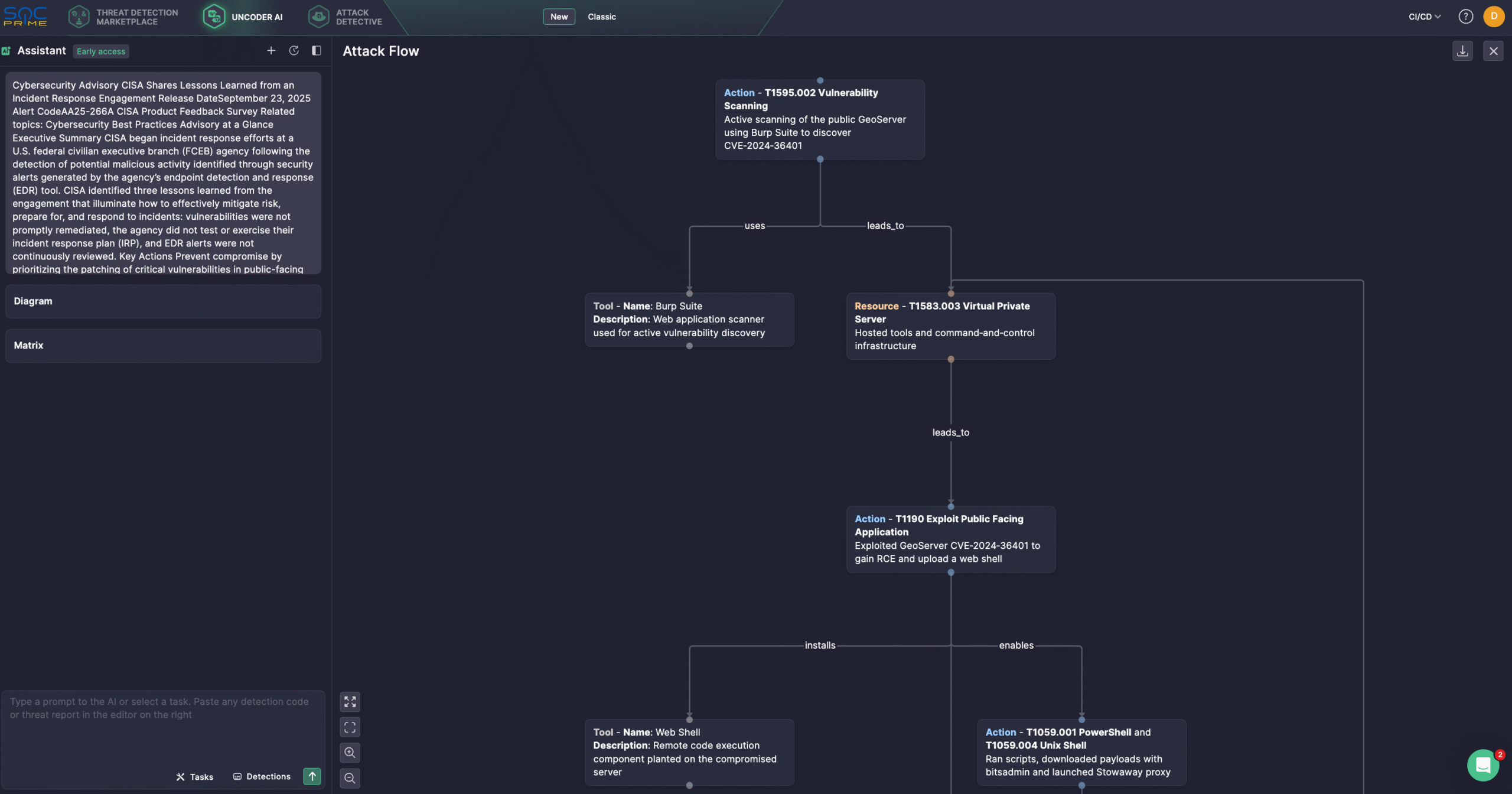

또한 보안 전문가들은 Uncoder AI를 사용해 위협 인텔리전스 기반 탐지 엔지니어링을 간소화할 수 있습니다. 원시 위협 보고서에서 탐지 알고리즘 생성, 빠른 IOC 스윕, ATT&CK 태그 예측, AI 팁으로 쿼리 코드 최적화, 다양한 SIEM/EDR 언어로 번역 가능. 예를 들어, 최신 AA25-266A 경고를 사용하면 클릭 몇 번으로 공격 흐름 다이어그램을 생성할 수 있습니다.

CISA AA25-266A 경고에서 다룬 FCEB 기관 침해 분석

CISA는 EDR 시스템이 의심스러운 활동을 감지한 후 미국 연방 민간 행정부(FCEB) 기관에서 사고 대응을 시작했습니다. 2025년 9월 23일 AA25-266A 경고에서 CISA는 조사 과정에서 얻은 교훈을 공유하며, 시기적절한 패치, 테스트된 대응 계획, 중앙 집중식 로그 수집의 중요성을 강조했습니다.

조사 결과, 공격자는 CVE-2024-36401이라는 중요한 RCE 취약점을 경고 약 3주 전부터 악용했습니다. CISA는 공격이 2024년 7월 11일 공개 GeoServer에서 CVE-2024-36401를 악용하며 시작되었다고 확인했습니다. 공격자들은 오픈소스 도구와 스크립트를 사용해 지속성을 확보했으며, 해당 취약점은 2024년 7월 15일 CISA KEV 카탈로그에 추가되었습니다. 2024년 7월 24일에는 동일한 익스플로잇으로 두 번째 GeoServer를 침해하고 웹 서버 및 SQL 서버로 수평 이동했습니다. 공격자들은 China Chopper 같은 웹셸을 설치하고 원격 접근, 지속성, 명령 실행, 권한 상승을 위한 스크립트를 배포했으며, LOTL 기법을 활용했습니다.

공격자들은 Burp Suite Burp Scanner를 사용해 기관의 공개 GeoServer에서 CVE-2024-36401를 확인했으며, CISA는 이후 해당 IP에서 사용된 Burp Collaborator 도메인 트래픽을 웹 로그에서 감지했습니다.

초기 접근을 위해 공격자들은 공개 도구와 상용 VPS를 활용하여 GeoServer에서 eval Injection으로 CVE-2024-36401를 악용했습니다.

지속성을 유지하기 위해 웹셸, cron 작업, 유효 계정을 배포했으며, 일부 계정은 추가 사용 없이 삭제되었습니다. 공격자들은 또한 CVE-2016-5195를 이용한 DirtyCow 유틸리티를 통해 권한 상승을 시도하고, 손상된 서비스 계정으로 성공적으로 이동했습니다. 방어 회피에는 .php 셸 및 xp_cmdshell 간접 명령 실행, BITS 작업 악용, RingQ 스테이징 등을 사용했습니다. 초기 접근 후에는 ping 스윕으로 네트워크를 매핑하고 fscan 및 linux-exploit-suggester2.pl을 사용하여 스캔 흔적을 남겼습니다.

한 사례에서 공격자는 웹 서버에서 SQL 서버로 수평 이동하기 위해 GeoServer 1에서 xp_cmdshell을 활성화하여 RCE를 달성했습니다. 명령 및 제어(C2)를 위해 PowerShell과 bitsadmin getfile을 사용하여 페이로드를 다운로드했습니다.

공격자들은 Tomcat 서비스 계정을 사용해 디스크에 작성한 다단계 프록시 유틸리티 Stowaway를 배포하여 C2 서버에서 웹 서버를 통해 트래픽을 터널링하고, 인트라넷 제한을 우회하며 내부 리소스에 접근했습니다. ping 스윕으로 접근성을 테스트한 후, curl을 사용하여 수정된 Stowaway를 가져오고 HTTP와 TCP/4441를 통한 아웃바운드 C2 채널을 구축했습니다. CISA는 또한 C2 서버에 호스팅된 수많은 공개 도구와 스크립트를 발견했습니다.

기관은 이번 사건에서 세 가지 주요 교훈을 강조했습니다: 취약점 패치 지연, 사고 대응 계획 미검증, EDR 알림 모니터링의 공백. CVE-2024-36401 완화 및 대응을 위해서는 공개 시스템의 중요한 취약점과 알려진 익스플로잇 우선 패치, 사고 대응 계획 유지 및 정기 테스트, 상세 로그 기록 및 중앙 집중식 로그 관리를 권장합니다. 마지막으로 SOC Prime의 전체 제품군을 활용하면, 조직은 Zero Trust 원칙과 AI 및 최상위 사이버 보안 전문 지식을 결합하여 보안 태세를 강화하고, 중요한 위협이 공격으로 발전하기 전에 위험을 최소화할 수 있습니다.