랜섬웨어는 여전히 주요 사이버 보안 위협으로 남아 있으며, 사건당 공격 비용은 273만 달러로 치솟아 2023년보다 거의 100만 달러가 높아졌다고 Sophos는 전했습니다. 랜섬웨어 작전이 더욱 복잡해짐에 따라, 새로운 위협 그룹이 계속 출현하여 막대한 금전적 이익을 추구하고 있습니다. 그러한 그룹 중 하나는 새롭게 확인된 Hellcat입니다. 서비스형 랜섬웨어 (RaaS) 위협 그룹으로, 2024년 말 처음 포착되었습니다.

Hellcat은 국가 핵심 인프라, 대기업, 정부 기관을 겨냥한 고정밀 침입으로 빠르게 이름을 알렸습니다. 그룹은 이미 Schneider Electric, Telefónica, Pinger 및 이스라엘 의회(Knesset)의 침해 사건에 대한 책임을 주장했습니다. 지난주, Orange Group은 Hellcat 계열사가 내부 파일 수천 개(직원 기록 포함)를 유출한 후 루마니아 운영에서 보안 침해가 발생했다고 확인했습니다.

Hellcat 랜섬웨어 그룹 공격 탐지

Cybersecurity Ventures의 예측에 따르면, 2031년까지 랜섬웨어 공격이 매 2초마다 발생할 것이므로, 선제적인 탐지가 사이버 방어자에게 필수적입니다. 새로 등장한 Hellcat 랜섬웨어 그룹은 이 불안한 경향을 더욱 증폭시키는 새로운 위협을 제기합니다. 가능한 침입을 초기 단계에서 발견하려면, SOC Prime 플랫폼 은 집단적 사이버 방어를 위해 전세계 실시간 위협 인텔리전스와 관련 탐지 규칙을 제공하고, 자동화된 위협 헌팅, AI 기반 탐지 엔지니어링 및 고급 위협 탐지를 위한 완전한 제품 스위트를 지원합니다.

아래의 탐지 탐색 버튼을 클릭하여 Hellcat 랜섬웨어 공격을 다루는 전용 규칙 스택으로 즉시 드릴다운하십시오. 모든 규칙은 다양한 SIEM, EDR 및 데이터 레이크 솔루션과 호환되며, MITRE ATT&CK 프레임워크에 매핑됩니다. 또한, 각 규칙은 위협 인텔 참조, 공격 타임라인, 분류 추천 등을 포함한 광범위한 메타데이터로 강화되어 있습니다.

전 세계 랜섬웨어 공격을 다루는 더 많은 탐지 콘텐츠를 찾는 보안 전문가들은 “랜섬웨어” 태그로 위협 탐지 마켓플레이스를 검색하여 조사에 도움을 줄 수 있습니다.

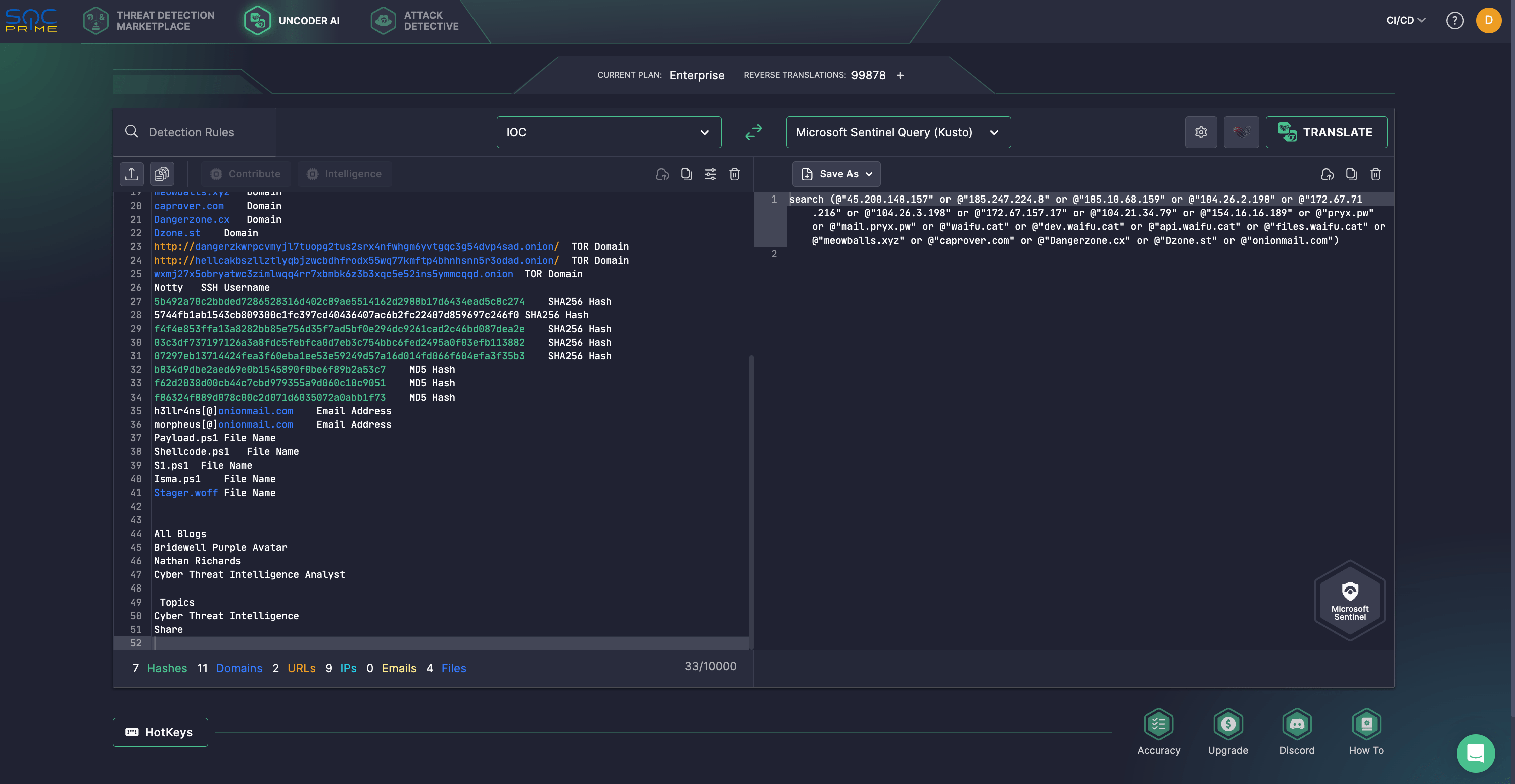

또한, 보안 전문가들은 탐지 엔지니어링을 위한 업계 최초 AI 보조 파일럿인 Uncoder AI를 사용하여 Bridewell 연구 에서 제공되는 침해지표를 즉시 사냥할 수 있습니다. Uncoder AI는 IOC 패키저로서 사이버 방어자가 IOCs를 쉽게 해석하고 맞춤형 헌팅 쿼리를 생성할 수 있도록 하며, 이러한 쿼리는 선호하는 SIEM 또는 EDR 시스템에 매끄럽게 통합되어 즉시 실행될 수 있습니다.

Hellcat 랜섬웨어 공격 분석

2024년 12월 말, 보안 연구자들은 Hellcat이라는 이름으로 활동하는 새로운 서비스형 랜섬웨어 집단의 출현을 확인했습니다. 그룹의 공식 형성 이전, Hellcat 구성원들은 Dell, CapGemini 등 유수의 IT 기업에 대한 개별 공격을 수행하는 것으로 관찰되었습니다. 이후, 2024년 4분기에는 조직적으로 활동하기 시작하여 이스라엘 의회(Knesset), Schneider Electric, Telefónica 등과 같은 고성능 조직을 겨냥했습니다.

Hellcat 운영자들은 초기 접근을 얻기 위해 사기 및 노출된 공용 애플리케이션을 활용하는 등 다양한 고급 기술을 사용합니다. 내부에 침입한 후, 보안 방어를 우회하고 명령 및 제어 채널을 설정하여 SliverC2 악성코드를 설치하고 실행하는 복잡한 PowerShell 감염 체인을 구현하여 지속성을 유지합니다.

에 따르면, Bridewell의 연구 , Hellcat 그룹은 TOX, Session, 암호화된 하드 드라이브, 에어갭 시스템, 익명의 VPS, MullvadVPN, XMPP 등 다양한 보안 커뮤니케이션 도구를 사용하며 높은 수준의 운영 보안을 보여줍니다. 공격 내에서 이러한 방법의 특정 사용은 불분명하지만, 이들은 탐지를 피하기 위한 그룹의 규율과 전문성을 강조합니다. 또한 Hellcat은 데이터를 암호화하기 위해 사용자 정의 랜섬웨어 페이로드를 사용하며, 맞춤형 스크립트와 생활 사용 바이너리(LotL)를 사용하여 탐지를 피합니다. 그들의 독특한 유출 전술은 SFTP 및 클라우드 서비스를 활용하여 사이버 침입에 대한 정교한 접근 방식을 보여줍니다.

특히, 보안 전문가들은 Hellcat과 Morpheus가 사용한 랜섬웨어 페이로드 사이에 상당한 중복이 있으며, 두 그룹과 Underground Team이 공유한 유사한 랜섬 노트가 있음을 밝혀냈습니다. SentinelOne의 분석가들은 Hellcat과 Morpheus 페이로드에서 거의 동일한 코드를 식별했지만, 이것이 협력 또는 공유 소스 코드를 의미하는지 여부는 불분명합니다. 두 페이로드는 VirusTotal에서 유사한 특성을 보이지만, 이 중복이 조정 또는 공통 템플릿의 사용을 의미하는지는 확인할 수 있는 충분한 증거가 없습니다. nearly identical code in the Hellcat and Morpheus payloads, it’s unclear whether this points to collaboration or a shared source code. Both payloads also exhibit similar characteristics on VirusTotal, but there is insufficient evidence to confirm whether this overlap signifies coordination or the use of common templates.

지난주, Hellcat 랜섬웨어 그룹의 한 구성원이 Orange 그룹으로부터 주로 루마니아 지사에서 수집한 수천 개의 내부 문서 절도를 발표했습니다. Orange는 침해가 비중요한 애플리케이션에서 발생했다고 확인했으며, 영향을 최소화하기 위해 적극적으로 조사 중입니다.

복잡한 랜섬웨어 공격과 진화하는 위협을 사전에 차단하기 위해 보안 팀은 SOC Prime 플랫폼 을/를 의존할 수 있으며, 미래에 대비한 사이버 보안 전략을 구축하기 위한 기업용 제품 스위트를 제공합니다. 개인 연구자들은 새로운 Solo 구독으로 SOC Prime 플랫폼에 개인적으로 접속할 수도 있습니다. 전 세계 위협 피드, 맞춤형 인텔 및 광범위한 시그마 규칙 라이브러리를 제공하는 위협 탐지 마켓플레이스 Solo 를 활용하거나, 탐지 엔지니어링을 위한 개인 IDE 및 보조 파일럿으로 사용하는 Uncoder AI Solo 을/를 사용할 수 있습니다. 이제 Stripe를 사용한 즉시 구매를 통해 연간 플랜 50% 할인을 받을 수 있습니다.