SOC Prime에서 우리는 모든 보안 도구의 최대 가치를 창출하고 새롭게 등장하는 위협으로부터의 효과적인 보호를 가능하게 하는 사명을 맡고 있습니다.

2020년 8월, SIGMA 프로젝트는 SOC Prime의 Sysmon 백엔드를 도입했습니다. 이 백엔드는 Sysmon 구성을 위해 추가할 Sysmon 규칙을 생성하며, 이는 Sysmon의 “include” 기본 필터링을 사용하는 누구에게나 혁신적인 것입니다.

Sysmon 이벤트

Microsoft-Windows-Sysmon/Operational EventLog는 Sysmon에 의해 생성된 모든 이벤트를 포함합니다. 이벤트 로그에 의존하는 보안 제품에 의해 생성된 이벤트를 선택하면 전체 이벤트 모니터링을 정렬하고 각각을 개별적으로 분석하기 쉽게 만들어 줍니다.

효과적인 Sysmon 을(를) 탐지 도구로 사용하는 것은 효과적이고 구조화된 XML 구성 스키마에 달려 있습니다. Sysmon 인스턴스를 XML 구성 파일을 통해 구성할 수 있습니다. 필드에 적용하는 논리 연산은 다양한 스키마 버전에 따라 달라질 수 있음을 유념해야 합니다.

현재 Sysmon 버전에서 지원하는 이벤트 유형을 확인할 수 있습니다. 여기서.

Sysmon 규칙

Sysmon 규칙을 사용하여 다음과 같은 방식으로 필터링을 설정할 수 있습니다:

- EventType 필터

- RuleGroups를 사용하여 구성된 EvenType 필터

- RuleGroups 내부의 Rule 세트로 구성된 EventType 필터

각 EventType의 인스턴스는 최대 2개 – 1개는 “include” 및 1개는 “exclude”로 구성할 수 있으며, 전체 구성의 기본 관계는 AND입니다. 필터가 일치하면 포함되어 AND 논리를 사용하여 EventLog에 배치됩니다.

Sysmon 규칙 그룹

RuleGroup 요소는 보다 상세한 행동 이벤트를 선택할 수 있는 기회를 제공합니다. 여러 필터가 포함된 여러 Rule 요소를 생성함으로써 복잡한 논리의 규칙을 구성할 수 있습니다.

RuleGroup에는 이름 및 groupRelation 옵션이 있습니다:

- 이벤트 스키마에 RuleGroup 이름을 위한 전용 필드가 없기 때문에 이름 값은 RuleName 필드 아래에 표시됩니다.

- RuleGroup 논리를 설정하려면 “and” 또는 “or” groupRelation을 적용할 수 있습니다.

또한 동일한 필터 유형의 여러 요소만으로 효과적인 RuleGroup을 설정하는 것은 불가능함을 기억해야 합니다(예: Include-Include). “Include” 필터 유형의 경우, AND groupRelation을 사용하여 RuleGroup에 첨부된 “Exclude” 필터가 있어야 합니다.

SOC Prime의 Threat Detection Marketplace에서 Sysmon 규칙으로 기존 구성을 업데이트하려면:

- 관리자 권한으로 실행: sysmon.exe -c sysmonconfig.xml

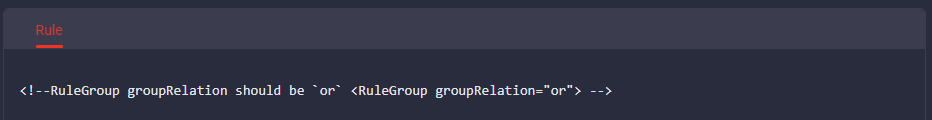

- Sysmon 규칙에 포함된 지침 내에서 RuleGroup groupRelation 값을 확인하세요:

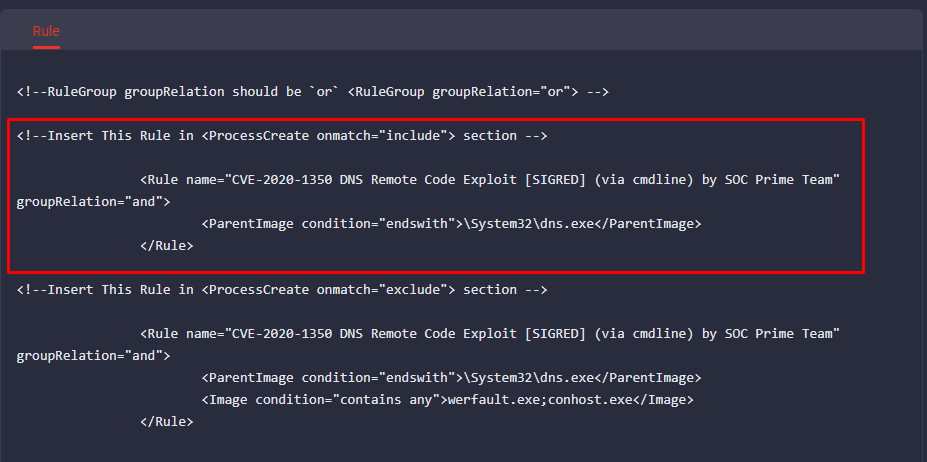

3. 추가 지침을 따르고 “include” 필터 값을 적절한 RuleGroup 섹션에 삽입합니다:

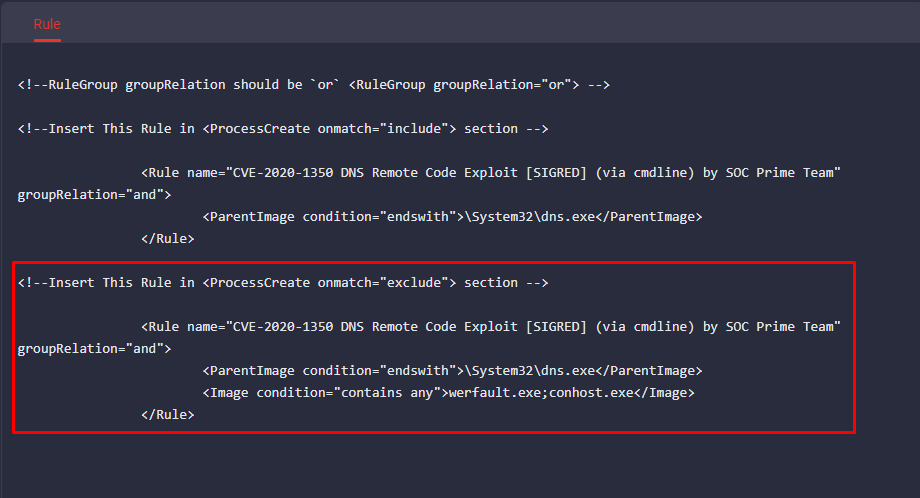

4. “exclude” 필터 값을 적절한 RuleGroup 섹션에 삽입합니다:

특정 규칙에 의해 트리거된 이벤트는 RuleName 값이 추가되어 트리거된 이벤트의 세부 정보를 쉽게 탐색할 수 있습니다.

Sysmon을 위한 탐지 콘텐츠

Sysmon에 적용 가능한 모든 콘텐츠를 얻으려면 Threat Detection Marketplace의 콘텐츠 검색 패널로 이동하여 플랫폼 바에서 Sysmon을 선택하세요.

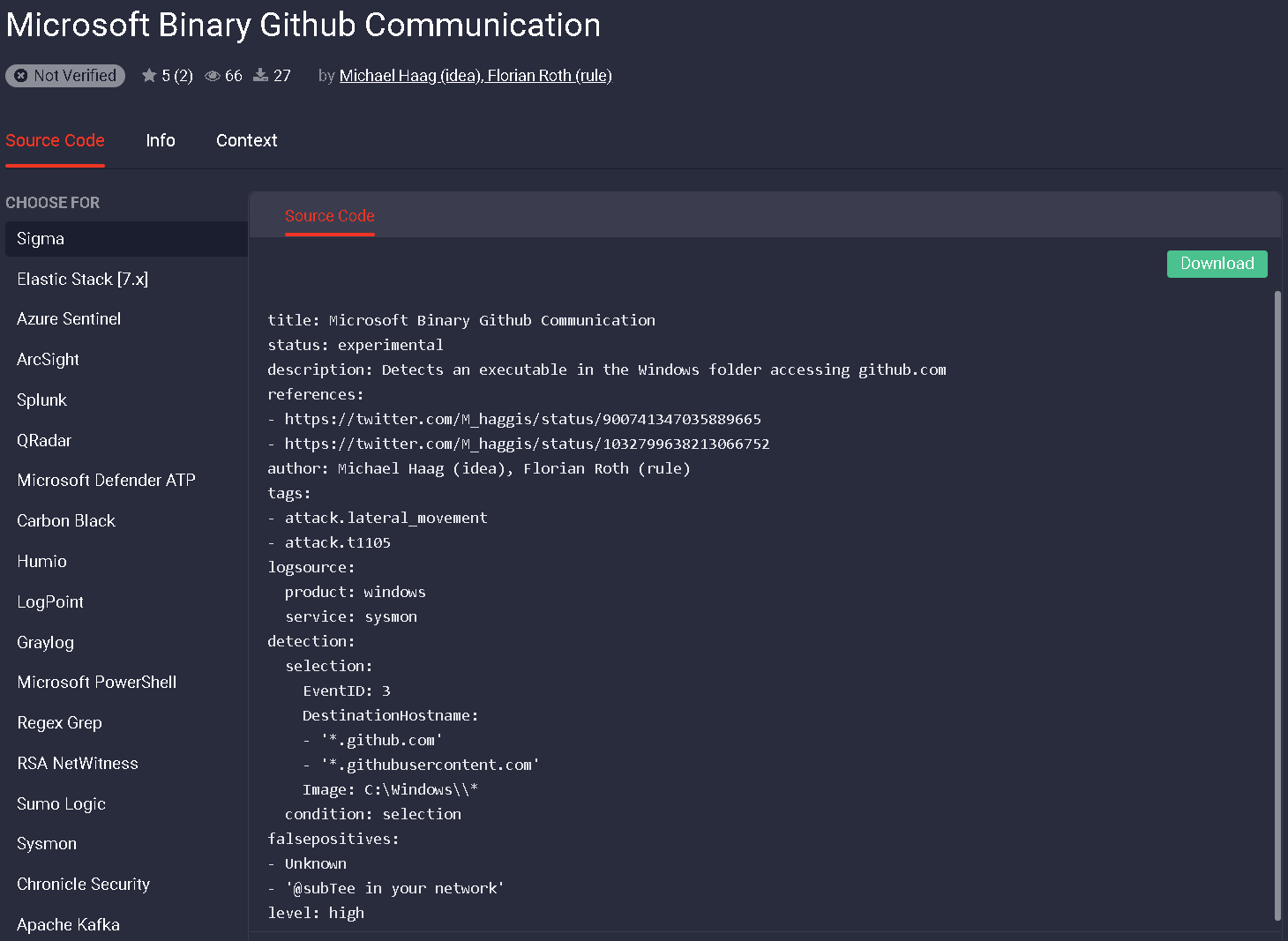

예를 들어, Michael Hag과 Florian Roth의 “Microsoft Binary Github Communication”이라는 SIGMA 규칙을 살펴보겠습니다. 이 규칙은 C:Windows (및 모든 하위 디렉터리) 안의 바이너리들로부터 github.com으로의 모든 네트워크 연결을 찾고 있습니다.

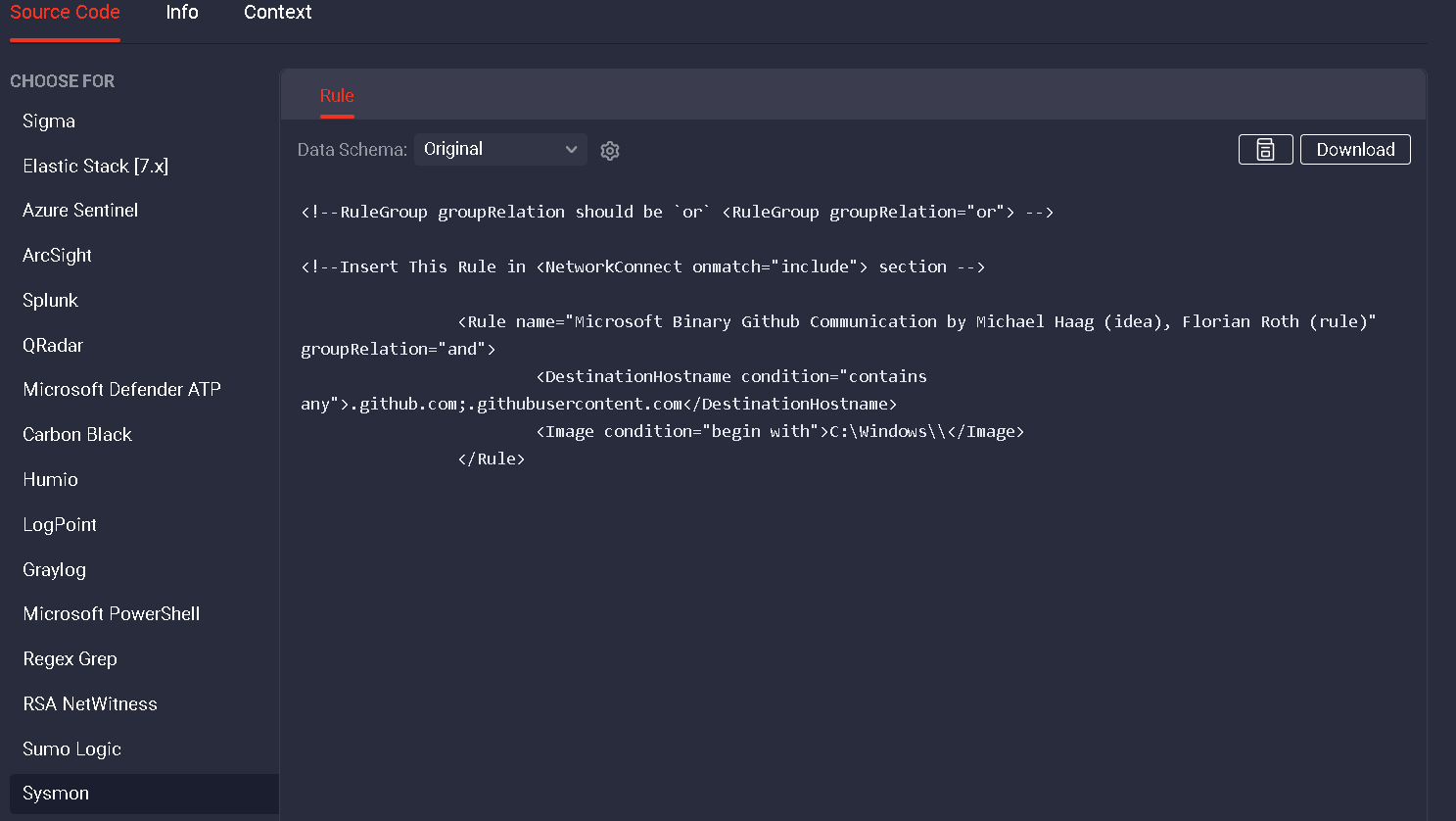

“include” 기반의 sysmon 필터에서 이 활동이 포착되는지 확인하기 위해, Threat Detection Marketplace에서 생성된 번역을 “sysmon”을 선택하여 사용할 수 있습니다. 아래에서 보듯이, 백엔드는 Sigma 규칙에 대한 “include” 기반의 Sysmon 필터를 생성합니다.

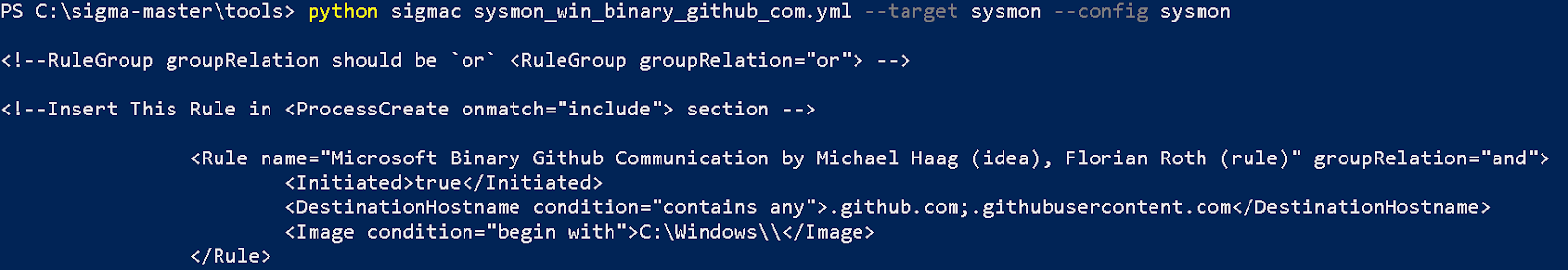

대안으로, SIGMA 저장소에서 제공하는 SIGMAC 파이썬 프로그램을 사용하여 sysmon 구성을 생성할 수도 있습니다. SIGMAC –config 및 –target을 “sysmon”으로 설정하세요:

![]()

참고: 현재 sysmon은 “exclude” 필터에 우선 순위를 둡니다. 따라서 C:windowssystem32의 모든 것을 제외하고 rundll32.exe와 같은 특정 바이너리만 선택적으로 “include” 할 수 없습니다. 따라서 sysmon 구성에 일부 관련된 “include” 규칙을 실패하게 할 수 있는 제외가 포함될 수 있습니다 (포함이 일치해도 이벤트가 생성되지 않음).

Threat Detection Marketplace에 가입하세요 90,000개 이상의 탐지 및 대응 규칙, 파서, 검색 쿼리 및 CVE와 MITRE ATT&CK® 프레임워크에 매핑된 기타 콘텐츠에 도달하기 위해 를 달성하라. 자신만의 탐지 콘텐츠를 제작하고 싶으세요? 우리의 Threat Bounty Program에 참여하세요 그리고 글로벌 위협 사냥 이니셔티브에 기여하세요.