2024년 1분기에 방어자들은 우크라이나의 10개 지역에 걸쳐 있는 중요 인프라 부문에 속하는 약 20개의 조직의 정보 통신 기술 시스템(ICT)을 대상으로 한 파괴적인 사이버 공격을 발견했습니다. CERT-UA는 이 활동을 별도의 위협 클러스터로 추적하고 있습니다. UAC-0133으로, 이는 높은 수준의 신뢰도로 악의적인 러시아 국가지원 사이버 스파이 그룹인 UAC-0002와 연관되어 있으며, Sandworm 또는 APT44로도 알려져 있습니다.

Sandworm APT 하위 클러스터와 관련된 UAC-0212 공격 탐지

우크라이나와 그 동맹국을 목표로 하는 공격 캠페인의 증가세는 진화하는 사이버 위협 환경을 계속 형성하고 있으며, 러시아 국가지원 해커들은 종종 우크라이나를 전 세계적 배포를 앞두고 전술을 다듬는 시험장으로 사용하고 있습니다.

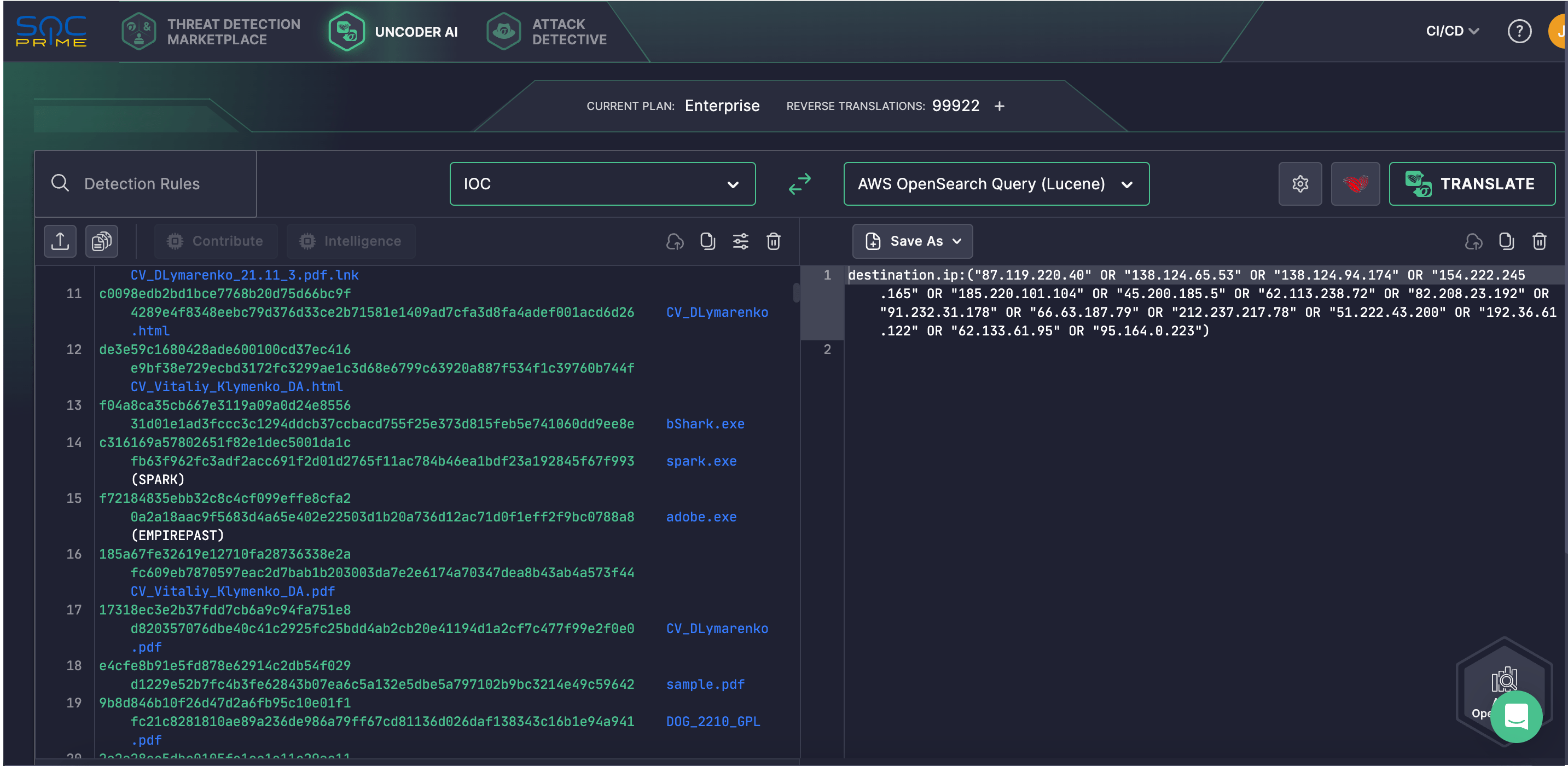

집단 사이버 방어를 위한 SOC Prime 플랫폼은 보안 전문가에게 우크라이나의 중요 인프라에 대한 UAC-0212 aka Sandworm 또는 APT44 공격에 사전 대응할 수 있는 큐레이션된 탐지 알고리즘 세트를 제공하여 최신 CERT-UA#13702 경고에 따른 잠재적 위협으로서 다른 국가의 조직에 위협을 제기할 수 있습니다. 관련 Sigma 규칙 목록을 자세히 살펴보려면 탐지 탐색 버튼을 클릭하십시오. 공격 타임라인, 오탐률, 감사 구성 제안 등을 포함하여 구체적이고 실행 가능한 CTI 및 포괄적인 메타데이터로 풍부해진 목록을 확인할 수 있습니다. 모든 탐지는 상위 수준의 SIEM, EDR, 데이터 레이크 기술과 완전히 호환되어 플랫폼 간 위협 탐지를 용이하게 합니다.

다양한 명칭과 식별자로 알려진 악명 높은 러시아 연계 사이버 스파이 집단과 관련된 악성 활동에 대한 더 많은 탐지 콘텐츠를 위해서는 SOC Prime 플랫폼에서 검색을 최적화하기 위해 다음 태그(“UAC-0002,” “UAC-0133,” “Sandworm,” “APT44,” 또는 “Seashell Blizzard”)를 적용하십시오.

조직은 또한 최신 CERT-UA 경고에서 관련 IOC에서 변환 가능한 성능 최적화 쿼리를 활용하여 관련 UAC-0212 위협을 탐색함으로써 침입 위험을 최소화할 수 있습니다. Uncoder AI.

UAC-0212 공격 분석: Sandworm APT와 연결된 활동

2월 23일, 2025년에 러시아의 우크라이나 전면 침공3주년을 앞두고 CERT-UA 연구원들이 새로운 인증서 CERT-UA#13702 경고를 발행해 UAC-0212 그룹과 관련된 침입 위험의 증가에 대해 사이버 방어자들에게 경고했습니다. 조사에 따르면, 2024년 초에 적들은 우크라이나 여러 지역의 에너지, 물 및 열 공급 부문에 속하는 약 20개 우크라이나 조직의 정보 통신 기술 시스템에 파괴적인 사이버 공격을 계획하고 있었습니다. 이러한 활동을 추적하기 위해 연구원들은 UAC-0133이라는 별도의 위협 클러스터를 식별했으며, 이는 높은 가능성을 가진 러시아의 악명 높은 GRU 관련 해킹 집단인 (Sandworm, APT44, UAC-0002, 또는 Seashell Blizzard)로 알려져 있습니다. 2024년 봄 중반에는 CERT-UA가 계획된 사이버 사보타지의 증거를 밝혀내는 조치를 취했으며, 이는 우크라이나의 중요 인프라 조직의 ICT 시스템을 방해하기 위한 것이었습니다 .

2024년 하반기부터 적들은 피해자에게 전송된 링크가 포함된 PDF 문서를 포함하여 다른 TTP 세트를 실험하고 있습니다. 링크를 클릭하면 CVE-2024-38213의 악용과 결합하여 손상된 시스템에 ‘pdf.lnk’ 확장자를 가진 LNK 파일을 다운로드합니다. 파일을 실행하면 PowerShell 명령이 실행되어 유인 문서를 다운로드 및 표시할 뿐만 아니라 EXE/DLL 파일을 가져와 실행하고 Run 레지스트리 키를 통해 지속성을 보장합니다.

공격 도구 중 하나로 UAC-0212 그룹은 SECONDBEST / EMPIREPAST, SPARK 멀웨어 및 GoLang 기반 로더인 CROOKBAG을 활용합니다. 또한 몇몇 경우에 공격자들은 문서 추출을 장기화할 목적으로 RSYNC를 사용합니다.

2024년 여름 중반부터 2025년 2월까지 수행된 여러 상호 연결된 캠페인의 분석에 기반하여 Sandworm APT 하위 클러스터는 우크라이나를 넘어 활동 범위를 확장하였습니다. 예를 들어, 적들은 세르비아 및 체코의 공급업체 회사를 대상으로 표적 공격을 시작했으며, 전반적으로 더 넓은 지리적 범위를 가졌습니다. 특히 2024년 8월에만 UAC-0212는 최소한 열두 개의 우크라이나 물류 회사를 훼손했습니다. 2025년 1월부터 2025년 2월 20일까지 적들은 곡물 건조, 운송 및 저장장비의 설계 및 제조를 전문으로 하는 우크라이나 회사들을 대상으로 악성 작전을 수행하였으며, 25개 이상의 자동화 프로세스 제어 시스템 및 전기 설치 서비스 개발에 종사하는 우크라이나 기업을 대상으로 공격 캠페인을 수행하였습니다.

초기 공격 단계에서 적들은 잠재적 고객으로 가장하여 피해자와 이메일로 교신하여 ‘기술 문서’로 위장한 악성 PDF 파일을 열도록 설득하려고 노력합니다. 이 활동은 UAC-0002의 하위 클러스터로 간주되는 UAC-0212로 추적되며, 서비스 제공업체 네트워크에 침투하려는 명확한 의도를 나타냅니다. 최종 목표는 획득한 데이터를 활용하여 중요 인프라 및 필수 서비스 기업의 ICT 시스템을 손상시키는 것입니다.

방어자들은 몇 시간 만에 초기 침입에서 공격자들이 네트워크를 가로지르고 운영적인 서버, 활성 네트워크 장비 또는 사용자의 자동화된 워크스테이션에 지속성을 확립하기 때문에 그룹의 침입 이면에 있는 복잡한 위험에 대해 조직에 알립니다.

MITRE ATT&CK® 컨텍스트

MITRE ATT&CK를 활용하면 UAC-0212에 속하는 공격 작전의 컨텍스트에 대한 세부 가시성을 제공합니다. 아래 표를 참조하여 해당 ATT&CK 전술, 기법 및 하위 기법에 대응하는 전용 Sigma 규칙의 전체 목록을 확인할 수 있습니다.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Initialization Scripts (T1037) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

Modify Registry (T1112) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Indirect Command Execution (T1202) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Exfiltration Over Web Servicer (T1567) |