UAC-0001 (일명 APT28)로 알려진 악명 높은 국가 지원 러시아 해킹 그룹이 사이버 보안의 중심에 다시 등장했습니다. 2024년 봄, CERT-UA 팀은 정부 행정부를 겨냥한 공격을 조사하던 중 Windows 기반 서버를 식별했습니다. 이어 2025년 5월, ESET는 gov.ua 도메인 내 이메일 계정에 대한 무단 접근을 나타내는 정보를 공유하며, 우크라이나 정부 기관을 대상으로 한 지속적인 악성 활동을 시사했습니다. 디지털 포렌식 조사를 통해 적대 행위자들이 COVENANT 프레임워크 구성 요소와 BEARDSHELL 백도어라는 두 가지 악성 도구를 사용하고 있음이 밝혀졌습니다.

최신 CERT-UA 경고 기반 UAC-0001 (APT28) 활동 탐지

러시아 연계 해킹 그룹은 탐지를 회피하는 능력을 지속적으로 개선하며 TTP를 진화시키며 방어자들에게 심각한 위협을 가하고 있습니다. 우크라이나 전면전 발발 이후, 러시아 정부 지원 APT 그룹들은 새로운 공격 수법을 시험하는 장으로 이 전쟁을 활용하며 점점 더 활발해지고 있습니다.

CERT-UA는 GRU가 지원하는 UAC-0001 (APT28) 해킹 그룹이 COVENANT 및 BEARDSHELL 악성코드를 활용하여 공공 부문을 주요 표적으로 삼고 있는 지속적인 공격에 대해 경고하고 있습니다. SOC Prime 플랫폼을 통해 우크라이나 및 동맹 기관이 적시에 침해를 식별하고 사이버 위협을 확장 방어할 수 있도록 상황 기반 탐지 콘텐츠를 활용할 수 있습니다. 아래의 탐지 보기를 클릭하여 실시간 위협 인텔리전스를 기반으로 MITRE ATT&CK®에 매핑되고 다양한 SIEM, EDR, 데이터 레이크 기술과 호환되는 Sigma 규칙 모음을 바로 확인하세요.

보안 엔지니어는 또한 “UAC-0001”, “APT28” 태그를 검색하여 관련 콘텐츠를 빠르게 식별하고 적의 활동을 적시에 탐지할 수 있습니다.

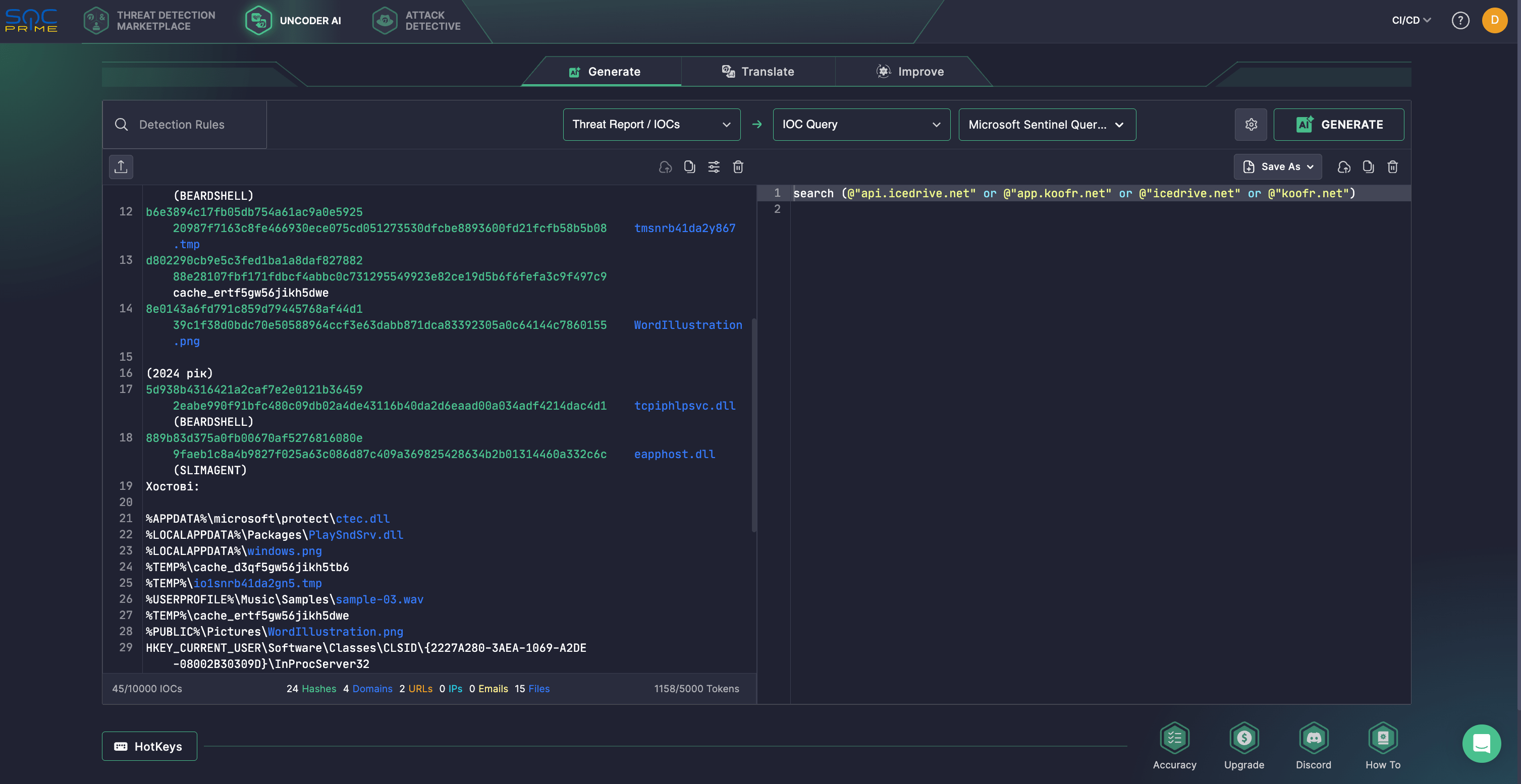

또한 팀은 Uncoder AI를 활용할 수 있습니다. 이 AI 코파일럿은 탐지 엔지니어를 처음부터 끝까지 지원하며 작업 흐름을 최적화하고 탐지 범위를 향상시킵니다. Uncoder AI는 CERT-UA 연구에서 파생된 IOC를 자동으로 변환하여 선택한 SIEM 또는 EDR 인스턴스에서 실행 가능한 맞춤형 사냥 쿼리를 생성해 UAC-0001 공격을 즉시 탐색할 수 있게 합니다.

Microsoft Defender for Endpoint를 사용하는 고객을 위해 SOC Prime은 APT28 및 기타 48개 러시아 국가 지원 행위자에 대한 자동 위협 사냥을 가능하게 하는 독점 오퍼를 제공합니다. Bear Fence는 MDE에 완전히 통합된 플러그앤플레이, 상시 가동 서비스로, 242개의 엄선된 행동 기반 규칙, 100만 개 이상의 IOC, 그리고 AI 기반 TTP 피드를 통해 Fancy Bear 및 관련 그룹을 자동으로 탐색할 수 있게 합니다.

UAC-0001 (APT28) 최신 캠페인 분석

2025년 6월 21일, CERT-UA 연구원들은 악명 높은 러시아 정부 지원 해킹 그룹 APT28의 지속적인 악성 활동에 대한 새로운 경고를 발령했습니다. 해당 그룹은 러시아 군 정보 기관(GRU) 산하 유닛 26165와 연계되어 있습니다.

APT28 위협 행위자는 Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm, UAC-0001 등 다양한 이름으로 알려져 있으며, 지속적으로 우크라이나 공공 부문을 표적으로 삼고 있습니다. 일반적으로 피싱 이메일 및 소프트웨어 취약점 악용을 공격 벡터로 활용합니다. 예를 들어 2023년 4월, UAC-0001은 대규모 피싱 캠페인을 전개해 다수의 우크라이나 정부 기관을 겨냥한 가짜 이메일을 유포했습니다.

2024년 4월, 해당 그룹은 GooseEgg라는 새로운 맞춤형 악성 도구를 테스트하며 Windows Print Spooler의 CVE-2022-38028 취약점을 악용했습니다. 이 공격은 우크라이나뿐만 아니라 서유럽과 북미의 조직까지 확산되었습니다. 이후 2024년 10월에는, 공격자가 클립보드에 숨겨진 PowerShell 명령을 초기 접근 수단으로 활용했으며, 이를 통해 데이터 탈취 및 METASPLOIT 악성코드 배포 등 추가 악성 활동을 수행했습니다.

2025년 5월 말, 국제 사이버 보안 기관들은 APT28이 수행한 사이버 첩보 캠페인에 대한 CISA 경고 AA25-141A를 발행했습니다. 이 공격은 2년에 걸쳐 진행되었으며, 우크라이나에 대한 외국 원조를 지원하거나 조정하는 기술 및 물류 회사를 집중적으로 겨냥했습니다.

CERT-UA가 추적한 가장 최근 캠페인은 2024년 3월~4월 사이로, 중앙행정기관의 정보통신 시스템 내 사고 대응 중에 다수의 악성 도구가 포함된 Windows 기반 서버가 발견되었습니다. 그중 하나는 BEARDSHELL이라는 C++로 개발된 백도어로, PowerShell 스크립트를 다운로드하고 복호화 후 실행하며, 결과는 Icedrive API를 통해 외부로 유출됩니다. BEARDSHELL 감염 시, 각 감염된 호스트는 컴퓨터 이름과 하드웨어 GUID로 생성된 hash64_fnv1a 해시 기반의 고유 디렉터리를 생성합니다.

APT28의 지속 공격에서 관찰된 또 다른 악성코드는 SLIMAGENT입니다. 이 역시 C++로 개발된 도구이며, AES+RSA 알고리즘을 사용해 스크린샷을 캡처하고 암호화한 뒤 %TEMP%\Desktop_%d-%m-%Y_%H-%M-%S.svc 형식으로 로컬에 저장합니다.

분석 당시, 해당 악성코드의 초기 감염 벡터와 전파 방식은 확인되지 않았으며, 발견된 파일은 신뢰할 수 있는 사이버 보안 벤더 및 위협 연구자에게 전달되어 추가 분석이 진행 중입니다.

2025년 5월, CERT-UA는 gov.ua 도메인 내 이메일 계정에 대한 무단 접근과 관련된 ESET의 인텔리전스를 수신했습니다. 이에 따라 CERT-UA는 군부대 A0334 사이버 보안 센터와 협력하여 추가 사고 대응을 진행했으며, COVENANT 프레임워크 구성 요소와 BEARDSHELL 백도어가 확인되었습니다.

초기 감염은 Signal 메신저를 통해 전달된 “Акт.doc”라는 제목의 악성 문서에서 비롯되었습니다. 공격자는 표적에 대해 충분한 정보를 갖고 있었으며, 해당 문서에 매크로를 삽입했습니다.

문서 실행 시, 매크로는 두 개의 파일을 생성하고 COM 하이재킹을 위해 레지스트리 키를 추가합니다. 이후 explorer.exe 실행 시 ctec.dll이 트리거되며, 이 DLL은 windows.png로부터 셸코드를 복호화 및 실행하여 메모리 내에서 COVENANT 구성 요소 ksmqsyck.dx4.exe를 실행합니다. 해당 구성 요소는 Koofr API를 C2 채널로 활용합니다.

COVENANT는 이어서 %LOCALAPPDATA%\Packages\PlaySndSrv.dll과 %USERPROFILE%\Music\Samples\sample-03.wav 파일을 배포합니다. 첫 번째 DLL은 .wav 파일에서 셸코드를 읽고 BEARDSHELL 악성코드를 실행하며, 또 다른 COM 하이재킹 레지스트리 키를 통해 예약 작업에 의해 지속적으로 실행되도록 설정됩니다.

이 공격의 주요 위협 요소는 매크로 문서의 악용, Signal 메신저를 통한 페이로드 전달, 호스트 기반 보안 우회, Koofr 및 Icedrive와 같은 합법적 서비스를 C2 채널로 악용하는 것입니다.

UAC-0001 (APT28) 공격 완화 조치로는 악성 문서를 통한 초기 감염을 방지하기 위해 매크로 실행을 감사 및 제한하는 것이 권장됩니다. 또한, app.koofr.net 및 api.icedrive.net처럼 C2 채널로 악용될 수 있는 신뢰 서비스의 네트워크 트래픽을 분석 및 제한해야 합니다.

러시아 연계 UAC-0001 (APT28) 그룹의 공격이 계속해서 우크라이나 정부 기관을 겨냥하고 그 활동 범위를 확장함에 따라, 보안 팀은 보다 넓은 작전 환경에서 방어 역량 강화를 모색하고 있습니다. SOC Prime은 AI, 자동화, 실행 가능한 위협 인텔리전스를 기반으로 하는 완전한 제품군을 제공하여 보안 팀이 선제적 사이버 방어를 위해 최신 기술을 활용할 수 있도록 지원합니다.

MITRE ATT&CK 맥락

MITRE ATT&CK 프레임워크를 활용하면 COVENANT 및 BEARDSHELL 악성코드를 사용한 UAC-0001 (APT28)의 최신 캠페인을 보다 세밀하게 분석할 수 있습니다. 아래 표에는 해당 캠페인에 매핑된 Sigma 규칙과 관련 ATT&CK 전술, 기술, 하위 기술이 정리되어 있습니다.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task (T1053.005) | |

Service Execution (T1569.002) | ||

Visual Basic (T1059.005) | ||

Defense Evasion | Hide Artifacts (T1564) | |

Persistence | Boot or Logon Autostart Execution (T1547) | |

Scheduled Task (T1053.005) | ||

Component Object Model Hijacking (T1546.015) | ||

Impact | Service Stop (T1489) | |

Command and Control | Web Protocols (T1071.001) | |