ESET APT 활동 보고서 2024년 2분기-3분기에 따르면 중국과 관련된 위협 그룹이 전 세계적으로 지배하고 있습니다 APT 캠페인에서, MustangPanda 는 2024년 관찰된 분기 동안 활동의 12%에 책임이 있습니다. MirrorFace(또는 Earth Kasha)로 추적된 또 다른 악명 높은 중국 지원 APT 그룹이 ANEL 백도어를 사용하여 EU의 외교 기관을 표적으로 삼아 지리적 범위를 확장하는 것이 관찰되었습니다. 2024년 늦여름에 발견된 이 공격적인 적대적 캠페인은 AkaiRyū 작전(일본어로 ‘레드드래곤’)으로 주목받았습니다.

MirrorFace 활동과 연결된 AkaiRyū 작전 공격 탐지

최근 몇 년 동안의 고조된 지정학적 긴장으로 인해 APT로 인한 위협이 급증하여 사이버 보안 전문가들에게 주요 우려 사항 중 하나가 되었습니다. 국가 지원 위협 행위자는 제로데이 취약점, 스피어피싱 캠페인 및 최첨단 악성 코드를 활용하여 중요한 인프라, 금융 시스템 및 정부 네트워크에 침투하고 있습니다. 이는 사이버 보안에서 향상된 방어 조치와 국제 협력의 긴급한 필요성을 강조하며, 최신 AkaiRyū 작전은 MirrorFace(또는 Earth Kasha)가 운영하는 위험한 추세를 계속해서 반영하고 있습니다.

SOC Prime 플랫폼 은(는) 집단 사이버 방어를 위해 보안 팀이 MirrorFace APT 공격을 사전에 차단할 수 있도록 돕기 위한 탐지 알고리즘 모음을 큐레이팅합니다. 유럽 외교관에 대한 최신 캠페인을 포함하여 관련 위협 인텔로 강화된 탐지 알고리즘은 MITRE ATT&CK® 프레임워크에 매핑되며 선택된 SIEM, EDR 또는 데이터 레이크 언어 형식으로 즉시 변환할 준비가 되어 있습니다.

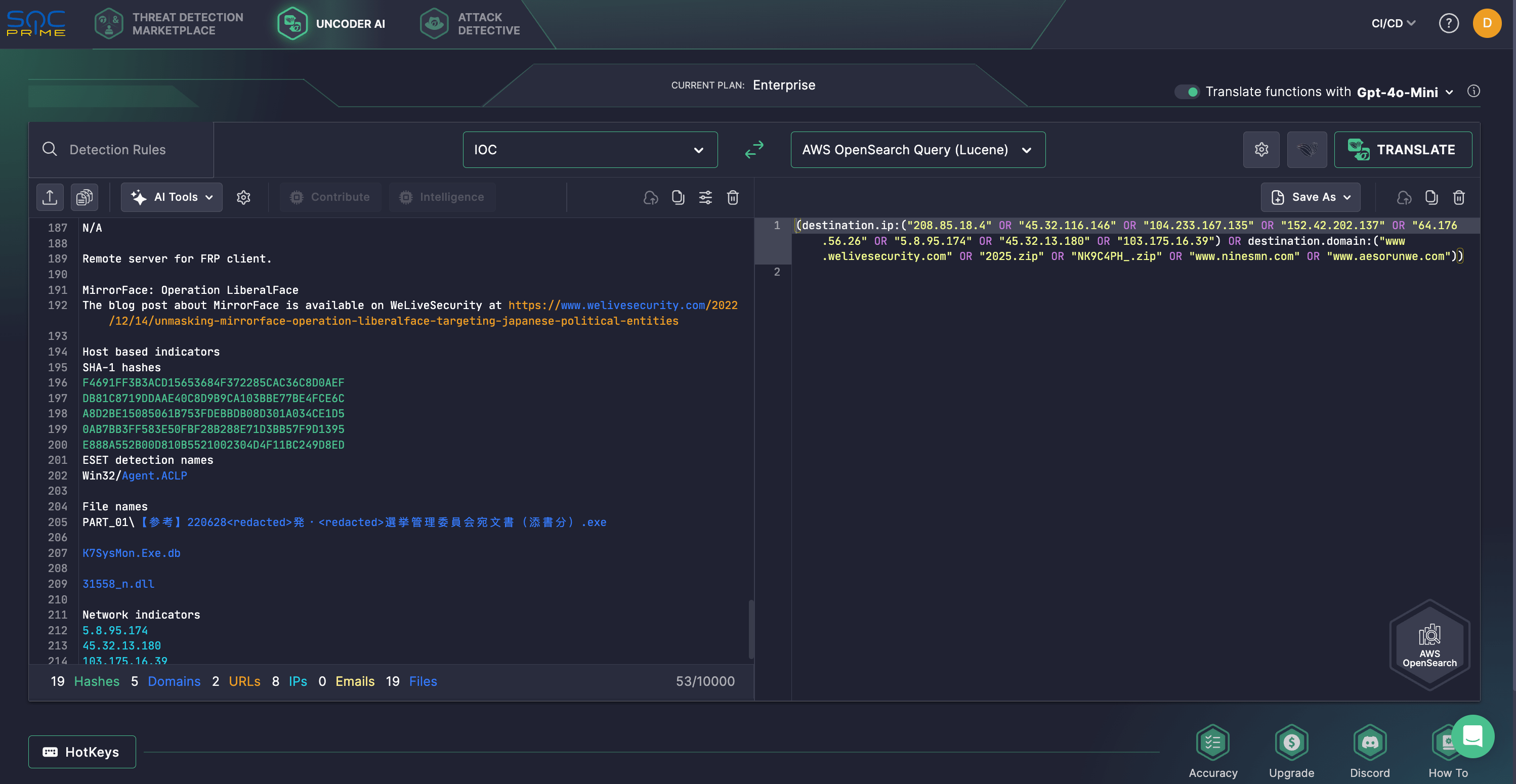

또한 보안 전문가들은 최신 ESET 연구 자료에서 AkaiRyū 작전에 대한 IOC를 찾을 수 있습니다. Uncoder AI를 사용하여 방어자는 이러한 IOC를 손쉽게 구문 분석하고 선택된 SIEM 또는 EDR 플랫폼에 맞춤형 쿼리로 변환할 수 있습니다. 이전에는 기업 고객만 사용할 수 있었던 Uncoder AI가 이제 개인 연구원에게도 제공되어 강력한 기능에 대한 완전한 접근을 제공합니다. 더 알아보기 여기.

APT 공격에 사용되는 TTP에 대한 더 많은 탐지 콘텐츠를 찾고 있는 사이버 수비자는 “APT” 태그를 사용하여 위협 탐지 마켓플레이스를 탐색할 수 있습니다. 이는 국가 지원 그룹과 관련된 악성 활동을 탐지하기 위해 설계된 규칙 및 쿼리의 포괄적인 컬렉션에 대한 액세스를 제공합니다.

MirrorFace 활동 분석: ANEL 백도어를 사용한 중부 유럽 공격

2024년 8월, 잘 알려진 중국 연계 APT 그룹 MirrorFace는 일본에서 EU 조직으로 초점을 전환하여 ‘AkaiRyū 작전’이라는 최신 캠페인에서 중부 유럽 외교 기관을 타겟으로 삼았습니다. ESET 연구원들이 이 작전을 발견하고 2024년 동안 그룹의 진화하는 TTP를 관찰했으며, 맞춤형 AsyncRAT와 같은 새로운 공격 도구의 사용, ANEL 백도어의 부활, 정교한 실행 체인을 포함했습니다.

MirrorFace, 또는 Earth Kasha로도 알려진 이 중국 연계 위협 행위자는 주로 일본과 그 관련 조직을 대상으로 하는 다양한 사이버 스파이 활동을 배후에서 조종하고 있습니다. APT10의 하위 그룹으로 간주될 가능성이 높으며, MirrorFace는 2019년 이후로 미디어, 방위, 외교, 금융 및 학계 등 다양한 분야를 대상으로 활동했습니다. 특히 2022년에는 일본 정치 단체를 대상으로 한 스피어피싱 캠페인을 시작하기도 했습니다. 최신 캠페인에서는 이 그룹이 처음으로 유럽 기관에 침투하려고 시도하는 것으로 보입니다. APT10, MirrorFace has been active since at least 2019, targeting sectors like media, defense, diplomacy, finance, and academia. Notably, in 2022, threat actors launched a spearphishing campaign against Japanese political entities. In the latest campaign, the group appears to be attempting to infiltrate a European entity for the first time.

2024년에는 맞춤화된 AsyncRAT 외에도, 그룹은 Tropic Trooper와 Mustang Panda의 공격에서도 관찰된 Visual Studio Code의 원격 터널을 사용하여 은밀한 액세스 및 코드 실행을 수행했습니다. 스파이 및 데이터 유출을 전문으로 하는 MirrorFace는 LODEINFO 및 HiddenFace 백도어, 그룹의 공격 툴킷에서 일반적인 악성 코드를 계속 사용했습니다. 2024년 해커들은 또한 APT10과 관련되었던 ANEL 백도어와 함께 그들의 적대적 도구들을 강화했습니다.

2024년 6월과 9월 사이에 MirrorFace는 여러 차례 스피어피싱 캠페인을 시작하여 피해자들이 악성 첨부 파일이나 링크를 열도록 속였습니다. 내부에 침투한 후 공격자들은 합법적인 애플리케이션을 사용하여 은밀하게 악성 코드를 설치했습니다. MirrorFace는 신뢰할 수 있는 개체를 사칭하여 표적이 손상된 문서를 열거나 악성 링크를 클릭하도록 유도했습니다. AkaiRyū 작전에서는 해커들이 McAfee와 JustSystems 애플리케이션을 악용하여 ANEL 백도어를 배포했습니다.

2024년 6월 20일, MirrorFace는 일본 연구 기관의 직원 두 명을 대상으로 비밀번호가 보호된 악성 워드 문서를 사용하여 공격을 수행했습니다. 문서는 마우스를 올려 놓을 때 VBA 코드를 실행하여 서명된 McAfee 실행 파일을 통해 ANEL 백도어(v5.5.4)를 로드했습니다. 이후 2024년 8월 26일, 중앙 유럽의 외교 기관을 타겟으로 삼아 오사카(일본)에서 개최될 Expo 2025에 대한 언급이 포함된 초기의 무해한 이메일을 발송했습니다. 이 이메일은 두 번째 이메일로 이어졌으며, 악성 OneDrive 링크가 포함된 ZIP 아카이브가 피해자에게 전송되었습니다. 이 아카이브에는 LNK 파일이 위장되어 포함되어 있었으며, 열렸을 때 추가 악성 파일을 떨어뜨리는 PowerShell 명령의 체인을 실행했습니다. 이 공격은 최종적으로 JustSystems 서명 애플리케이션을 사용하여 ANEL(v5.5.5)을 사이드로드하고 해독하여 MirrorFace에 발판을 제공했습니다. 작전은 맞춤형 악성 코드를 수정된 원격 액세스 트로이목마와 결합하여 사용했습니다. ANEL 외에도 MirrorFace는 강력히 수정된 AsyncRAT, Windows Sandbox 및 VS Code 원격 터널을 새로운 도구로 채택했습니다.

중국 지원 그룹과 관련된 사이버 스파이 활동의 증가는 사이버 방어자들 사이에서 더욱 큰 인식을 유발하고 있습니다. MirrorFace는 도구 및 파일 삭제, Windows 이벤트 로그 지우기, Windows Sandbox에서 맬웨어 실행 등 증거를 지우며 운영 보안을 강화했습니다. 이는 글로벌 조직들이 진화하는 위협에 맞서 경각심을 높이고 적극적으로 보호할 필요가 있음을 강조합니다. 확장되는 공격 표면을 줄이고 모든 규모와 정교함의 APT 캠페인 및 사이버 위협에 대한 최신 정보를 제공하기 위해 SOC Prime 플랫폼 에 의존하십시오.