2025년 7월 중순, 연구진은 Interlock 랜섬웨어 그룹이 ClickFix 변종을 악용해 PHP 기반 새로운 RAT을 배포한 사실을 발표했습니다. 이에 대응해 FBI와 CISA 등 주요 기관이 협력하여 글로벌 사이버 방어 커뮤니티에 경고를 발행했습니다. 공격자는 합법적으로 보이는 웹사이트를 통한 드라이브-바이 다운로드와 ClickFix 사회공학 기법을 사용해 초기 침투를 시도하며, 데이터를 유출·암호화하는 이중 갈취(double-extortion) 모델을 구사합니다.

Interlock 랜섬웨어 활동 탐지

IBM에 따르면 침해사고는 평균 250일 이상 탐지되지 않으며, 복구 비용은 약 499만 달러에 달합니다. 최근 CISA 등 파트너 기관이 발표한 aa25-203a 경고에 따르면, Interlock 그룹은 이미 여러 산업 분야의 피해자를 대상으로 공격을 감행 중입니다.

SOC Prime 플랫폼에 가입하시면 Interlock 랜섬웨어 관련 TTP를 탐지하기 위한 전용 룰 세트에 접근하실 수 있습니다. Explore Detections 버튼을 통해 CTI(위협 인텔리전스)가 포함된 룰 컬렉션과 고급 위협 탐지 및 위협 헌팅 지원 제품군을 활용하세요.

모든 룰은 여러 SIEM, EDR 및 Data Lake와 호환되며, MITRE ATT&CK 프레임워크에 매핑되어 있습니다. 각 룰은 CTI 참조, 공격 타임라인, 트리아지 가이드 등 상세 메타데이터도 포함합니다.

옵션으로 “Interlock Ransomware” 및 “aa25-203a” 태그를 적용하여 위협 감지 콘텐츠를 필터링할 수 있으며, “Ransomware” 태그를 활용해 글로벌 랜섬웨어 탐지용 룰도 확인 가능합니다.

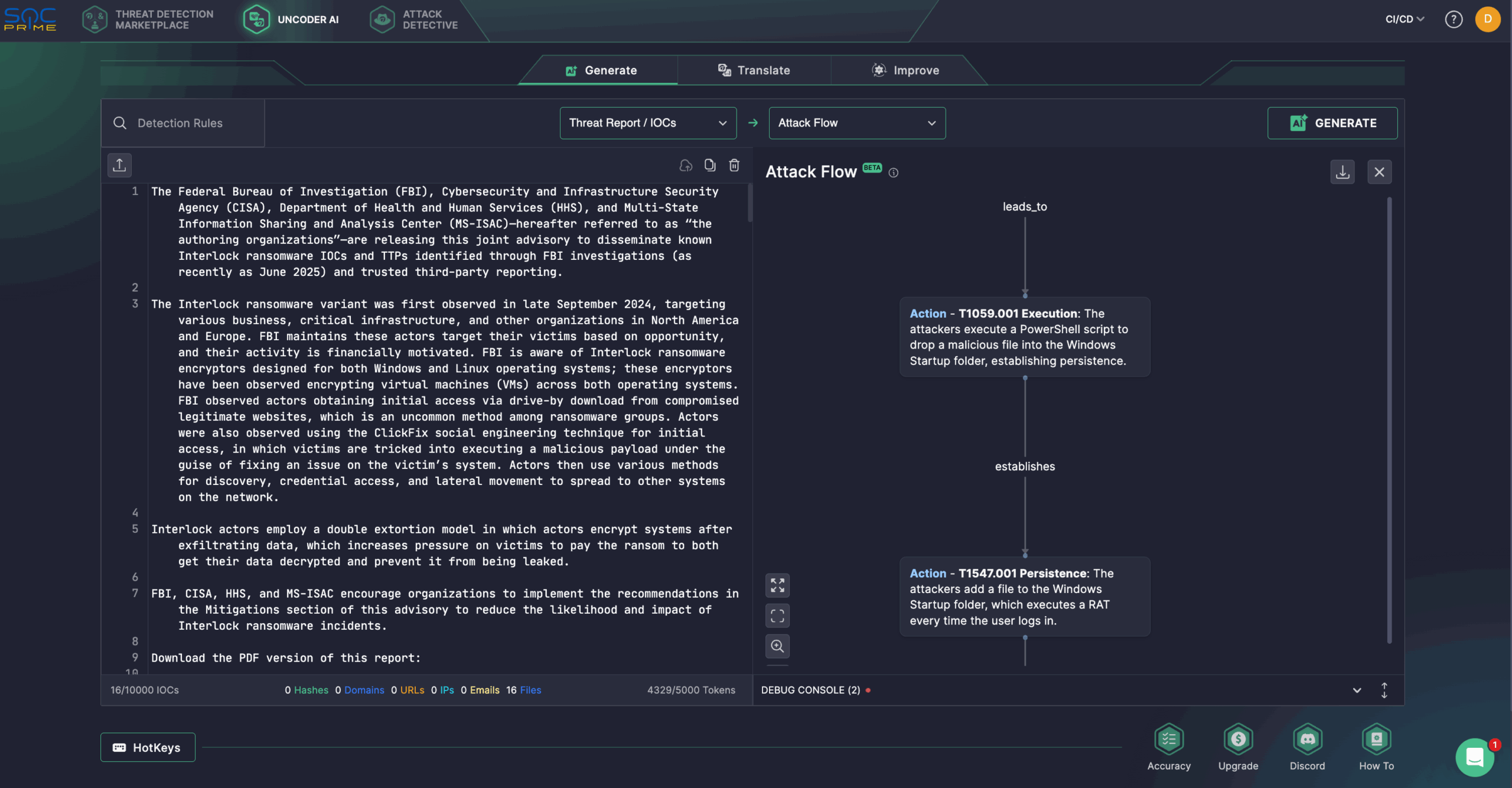

또한 보안 전문가들은 Uncoder AI IDE를 이용해 탐지 알고리즘 생성, IOC 스캔, ATT&CK 태그 예측, AI 코드 최적화 및 SIEM/EDR 언어 변환을 자동화할 수 있습니다. 예를 들어 aa25-203a 경고를 기반으로 단 한 번의 클릭으로 Attack Flow를 생성할 수 있습니다.

aa25-203a 경고 기반 Interlock 랜섬웨어 분석

Interlock 랜섬웨어는 비교적 새로운 위협으로 분류되지만, 빠른 속도로 기술·영향력을 확장했습니다. 2024년 9월 이후 북미 및 유럽의 다양한 조직과 중요 인프라를 타깃으로 공격을 수행했으며, 금융 동기를 가진 공격자들이 시스템 침투 및 주요 서비스 장애를 유발하고 이중 갈취 모델을 통해 데이터를 암호화 및 유출 후 Tor 네트워크 .onion 주소로 피해자에게 고유 코드 제공 후 연락을 요구합니다.

현재까지 Interlock은 주로 가상 머신(VM)만 암호화해왔으며, 호스트나 물리 서버는 대상이 아니지만, 향후 공격 범위 확대 가능성이 있습니다. 또한 오픈소스를 통해 Interlock과 Rhysida 랜섬웨어 변종간 유사성이 보고되었습니다.

연구진은 Interlock이 드라이브-바이 다운로드나 ClickFix 기법을 통해 초기 접근을 시도한다고 밝혔습니다. ClickFix는 사용자에게 Base64 인코딩된 PowerShell 명령 실행을 유도하는 가짜 CAPTCHA 페이지를 이용합니다. 해당 페이로드는 PowerShell을 통해 RAT을 설치함과 동시에 시작 프로그램에 등록되고, “Chrome Updater” 레지스트리 키를 수정해 지속성을 보장합니다.

공격자는 PowerShell을 통한 시스템 정보 수집 이후 Cobalt Strike, SystemBC, Interlock RAT5, NodeSnake RAT 등 C2 도구를 이용하며, 이후 cht.exe (크레덴셜 탈취 도구)와 klg.dll (키로거)을 설치합니다. 또한 Lumma·Berserk Stealer를 활용해 권한 상승을 시도하고, Azure Storage Explorer·AzCopy·WinSCP를 통해 데이터 유출을 수행합니다. 측면 이동은 RDP·AnyDesk·PuTTY·Kerberoasting 등을 통해 이루어집니다.

권장 대응책은 DNS 필터링, 웹 방화벽, NIST 표준 비밀번호 정책, MFA, ICAM 활성화, 패치·펌웨어 업데이트, CVE 우선 패치, 네트워크 세그먼테이션 등 다층 방어 전략입니다. 또한 SOC Prime의 전체 제품군을 통해 AI·자동화·실시간 CTI·제로 트러스트 기반 보안 전략을 구현하면 미래에도 대응 가능한 확장형 사이버 보안 전략이 완성됩니다.