수비수들은 GrayAlpha 위협 행위자들이 조직한 매우 정교한 캠페인을 확인했습니다. 이 캠페인에서 해커들은 가짜 브라우저 업데이트와 기타 감염 벡터를 사용하여 고급 악성 코드, 새로 발견된 사용자 지정 PowerShell 로더로 불리는 PowerNet 및 NetSupport RAT을 제공합니다. 특히 이 캠페인 뒤에 있는 적들은 악명 높은 금융 동기 그룹인 FIN7.

GrayAlpha 작전과 관련된 악성 활동 탐지

사이버 범죄는 세계적으로 2025년까지 연간 10조 5천억 달러의 손실을 초래할 것으로 예상됩니다. 이는 점점 정교해지는 금융 동기 공격이 원인입니다. 디지털 위협이 복잡해짐에 따라 FIN7과 같은 금융 주도 그룹은 2023년 해체 주장에도 불구하고 여전히 활발히 활동하고 있습니다. 최근 보안 연구원들은 새로운 위협 그룹인 GrayAlpha의 정교한 캠페인을 발견했습니다. 이는 지난 10년간 가장 활동적이었던 사이버 범죄 행위자 중 하나의 진화를 나타냅니다.

SOC Prime 플랫폼에 등록 하여 GrayAlpha와 관련된 악성 활동을 탐지하는 Sigma 규칙의 큐레이션된 세트를 얻고 AI 기반 탐지 엔지니어링, 자동화된 위협 헌팅, 고급 위협 탐지를 위한 완전한 제품군을 지원합니다. 아래의 탐지 탐색 버튼을 클릭하여 관련 탐지 스택을 즉시 파악하십시오.

FIN7 그룹과 연결된 사이버 공격을 탐지하기 위해 더 많은 관련 콘텐츠를 찾고 있는 사이버 수호자들은 “FIN7” 태그로 Threat Detection Marketplace에서 관련 탐지 알고리즘의 전체 컬렉션에 액세스할 수 있습니다.

모든 규칙은 다중 SIEM, EDR 및 데이터 레이크 기술과 호환되며 MITRE ATT&CK® 에 매핑되어 위협 조사를 간소화합니다. 또한 각 규칙에는 참조, 공격 타임라인, 감사 구성, 응급 조치 권장 사항 등 광범위한 메타데이터가 포함되어 있습니다. CTI references, attack timelines, audit configurations, triage recommendations, and more.

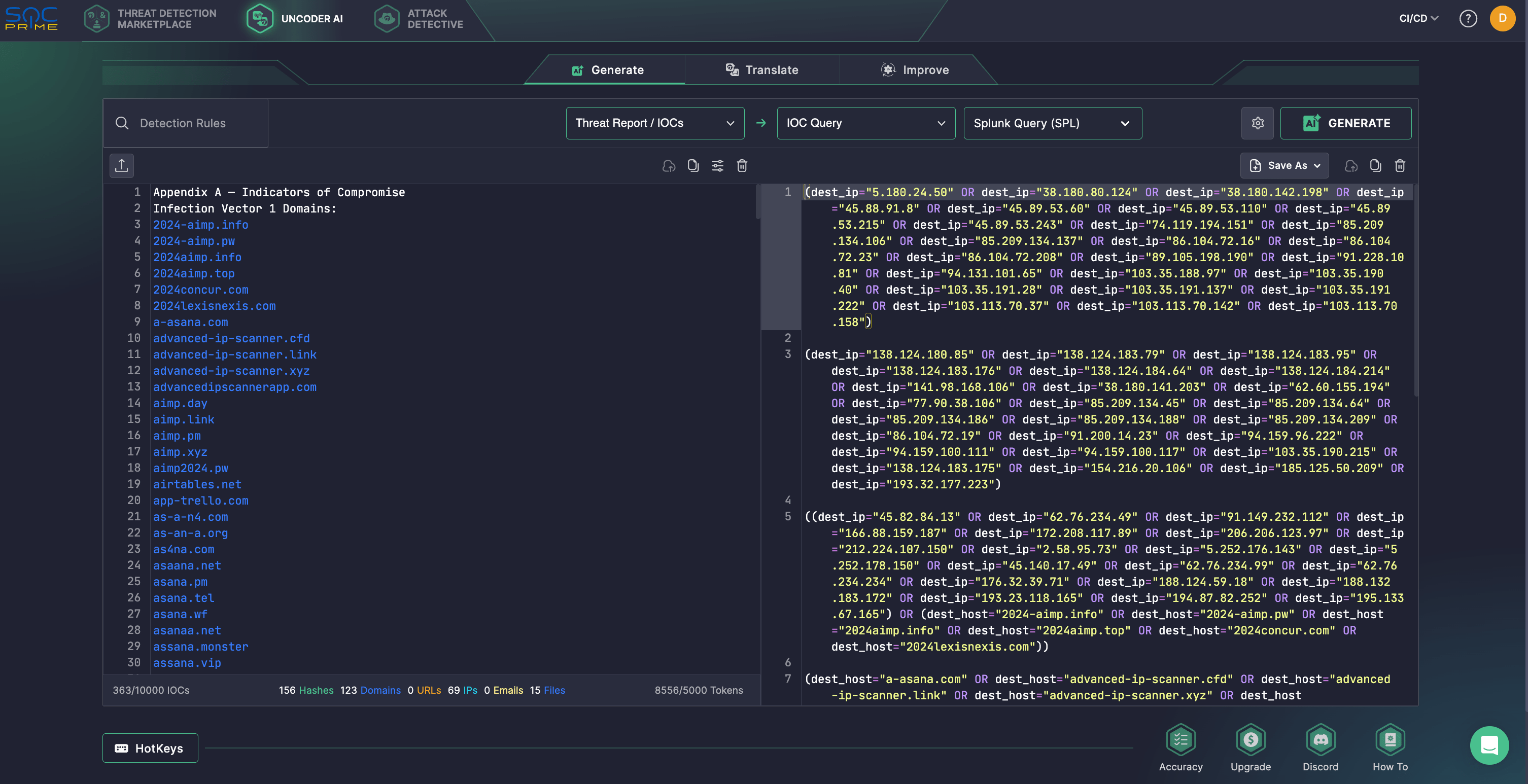

보안 엔지니어는 또한 Uncoder AI—위협 기반 탐지 엔지니어링을 위한 비에이전트 AI를 활용할 수 있습니다. Uncoder를 사용하면 수호자들은 전용 Recorded Future 보고서의 IOC를 자동으로 사냥 가능한 쿼리로 변환하여 GrayAlpha 활동의 효율적인 조사를 할 수 있습니다. 또한 Uncoder는 원시 위협 보고서로부터 탐지 논리를 작성하고, ATT&CK 태그 예측, AI 기반 쿼리 최적화 및 여러 플랫폼 간의 탐지 콘텐츠 번역을 지원합니다. Recorded Future report into actionable hunting queries, enabling efficient investigation of GrayAlpha activity. Additionally, Uncoder supports crafting detection logic from raw threat reports, ATT&CK tags prediction, AI-driven query optimization, and detection content translation across multiple platforms.

GrayAlpha 작전 분석

Recorded Future의 인식 그룹은 악명 높은 FIN7 그룹과 연결된 GrayAlpha라는 해킹 그룹과 연결된 새로운 고급 공격 캠페인을 발견했습니다. 적의 인프라에는 페이로드 제공에 사용되는 최근에 등록된 도메인과 악의적인 캠페인과 연결된 추가 IP 주소가 포함되어 있습니다. 연구원들은 NetSupport RAT를 실행하기 위해 설계된 새로운 사용자 지정 PowerShell 로더인 PowerNet과 함께 FakeBat과 유사한 특성을 가진 MaskBat이라는 또 다른 로더를 발견했습니다. 이 로더는 GrayAlpha와 관련된 아티팩트를 포함하고 있습니다. uncovered a new advanced offensive campaign linked to GrayAlpha, a hacking group with ties to the notorious financially motivated FIN7 group. The adversary infrastructure includes recently registered domains used for payload delivery and additional IP addresses linked to the malicious campaign. Researchers have discovered a new custom PowerShell loader named PowerNet, designed to decompress and execute the NetSupport RAT, as well as another loader named MaskBat, an obfuscated variant sharing similarities with FakeBat, which contains artifacts associated with GrayAlpha.

조사 결과, 세 가지 주요 감염 방법이 드러났습니다: 속임수 브라우저 업데이트 프롬프트, 가짜 7-Zip 다운로드 웹사이트, 및 TDS(트래픽 배포 시스템)인 TAG-124로, 이는 이전에 공개적으로 보고된 바 없습니다. 분석 당시 유일하게 활성 상태였던 가짜 7-Zip 사이트는 활성 상태로 남아 있으며, 2025년 4월에 최근 도메인이 등록되었습니다. 특히 이 도메인에 대한 추가 조사는 잠재적으로 GrayAlpha 작전과 연결된 개인을 식별할 수 있었습니다.

GrayAlpha는 2013년부터 활동 중인 다량의 기술적으로 발전된 사이버 범죄 조직인 러시아 지원 FIN7과 밀접하게 연결된 해킹 갱단입니다. FIN7은 주로 결제 데이터를 훔치고 회사 네트워크에 접근하기 위해 소매, 접대 및 금융 부문을 겨냥하여 멀웨어 개발, 피싱 및 자금 세탁을 위한 전담 팀이 있는 전문 기업처럼 운영됩니다.

시간이 지나면서 FIN7은 랜섬웨어에 진입했고 REvil 과 Maze 등과 파트너십을 맺고 Darkside and BlackMatter와 같은 자체 운영을 했습니다. 2024년 여름 중반, FIN7 해킹 그룹은 MSIX 페이로드를 통해 Google Ads를 무기로 사용하여 인기 브랜드를 위장하는 등의 방식을 사용하여 NetSupport RAT 을 유도했습니다. 이는 사이버 범죄 환경에서 해당 그룹의 지속적인 적응력과 지속성을 강조합니다.

지난 해 동안 연구원들은 NetSupport RAT를 제공하기 위한 GrayAlpha의 세 가지 주요 감염 벡터를 추적했습니다: 가짜 소프트웨어 업데이트 페이지, 악성 7-Zip 다운로드 사이트, 및 TAG-124 트래픽 배포 시스템(TDS). 이러한 캠페인은 PowerNet 및 MaskBat 기반의 PowerShell 로더를 활용했습니다.

첫 번째 공격 벡터로는 GrayAlpha가 2024년 4월 이후로 최소한 가짜 브라우저 업데이트 사이트를 운영해 왔으며, Google Meet, SAP Concur, CNN 등과 같은 브랜드를 가장하고 있습니다. 이러한 사이트는 일반적으로 getIPAddress() and trackPageOpen() 과 같은 피해자 장치 지문 인식 스크립트를 포함하고 있으며, /download.php 또는 그 변형과 같은 엔드포인트를 통해 페이로드를 제공합니다. 일부 캠페인은 심지어 감염된 또는 임의로 명명된 도메인을 활용했으며, 종종 의심스러운 이메일 계정과 연결되고 공유 악성 인프라에 호스팅되었습니다.

두 번째 감염 벡터는 가짜 7-Zip 다운로드 사이트와 관련이 있으며, 다른 가장된 소프트웨어 페이지와 동일한 호스트 지문 인식 스크립트를 사용하여 사용자 지정 PowerNet 로더를 제공합니다. PowerNet은 일반적으로 대상 머신이 기업 도메인에 속하는지 여부를 확인한 후 진행하며, 확인에 실패하면 실행을 중지합니다. 수비수들은 도메인 검사를 우회하는 일부를 포함하여 다섯 가지 PowerNet 변형을 확인했습니다. 또한 일부는 리모트 URL에서 페이로드를 검색하고 MSIX 패키지 대신 로드합니다. 주목할 점은 기업 검사 코드가 FIN7 관련 WaterSeed 그룹과 연결된 Usradm Loader에도 나타난다는 것입니다.

2024년 4월부터 활동했던 7-Zip 캠페인은 인식 그룹이 이 결과를 발표했을 때 여전히 사용 중인 유일한 벡터였으며, 최신 도메인은 2025년 4월에 등록되었습니다.

세 번째 공격 벡터는 TAG-124 TDS라는 네트워크를 사용했으며, 손상된 WordPress 사이트를 통해 가짜 브라우저 업데이트 페이지와 ClickFix 전술을 사용하여 악성코드를 확산했습니다. 이는 2024년 8월 처음으로 등장했으며, TAG-124의 첫 사용이자 PowerNet 배포에도 사용되었습니다.

세 가지 공격 방법 모두 궁극적으로 NetSupport RAT 감염으로 이어졌으며, 이는 이전에 FIN7에 속한 것으로 인증된 샘플과 라이선스 식별자를 공유하여 GrayAlpha와 악명 높은 사이버 범죄 그룹 간의 연결을 강화합니다.

GrayAlpha 공격의 위험을 줄이기 위한 잠재적 완화 조치로는 위협 환경을 면밀히 모니터링하고 최소 권한 원칙에 따라 엄격한 액세스 제어를 시행하며 민감한 데이터의 저장을 제한하여 침해 발생 시 영향을 최소화하는 것이 권장됩니다. APT 캠페인은 일반적으로 국가가 지원하는 위협 행위자와 관련이 있지만, GrayAlpha는 금융 동기 사이버 범죄자들도 유사한 수준의 지속성을 보일 수 있음을 보여줍니다. 공격적인 작전이 더 전문화되고 협력적이 되며 RaaS의 구조를 반영함에 따라, 조직은 진화하는 위협에 앞서 나가기 위해 유연하고 포괄적인 사이버 보안 전략을 채택해야 합니다. SOC Prime 플랫폼 은 AI, 자동화 기능 및 실시간 위협 인텔리전스의 융합으로 구동되는 완전한 엔터프라이즈 준비 제품군을 갖추고 있으며, 진보적인 조직이 정교한 공격을 예측하고 데이터 유출의 위험을 최소화할 수 있도록 보안 팀을 강화합니다.