방어자들은 여러 취약점에 대해 밝혔습니다 Ivanti Cloud Service Appliances (CSA)에서 추가적인 악용을 위해 연결될 수 있는. CISA와 FBI의 최신 공동 경고 는 CVE-2024-8963, CVE-2024-9379, CVE-2024-8190, CVE-2024-9380으로 추적된 Ivanti 취약점을 사용하는 최소 두 가지의 악용 체인에 대해 글로벌 방어자 커뮤니티에 통보합니다. 적대자들은 초기 접근을 달성하고, RCE를 실행하며, 자격 증명을 훔치고, 목표 네트워크에 악성 코드를 배포하기 위해 플래스를 무기화하는 공격 체인을 이용할 수 있습니다.

CVE-2024-8963, CVE-2024-9379, CVE-2024-8190, CVE-2024-9380 악용 체인 탐지

Ivanti Cloud Service Appliances (CSA)의 취약점은 안전한 원격 접속 및 인증을 관리하는 데 있어 이러한 시스템들이 수행하는 중요한 역할 때문에 기업 보안에 상당한 위험을 나타냅니다. 보통 인터넷에 노출된 시스템으로 배치되는 Ivanti CSA는 민감한 기업 네트워크에 대한 비인가 접근을 위해 약점을 악용하려는 공격자에게 특히 매력적입니다.

CVE-2024-8963, CVE-2024-9379, CVE-2024-8190, CVE-2024-9380 취약점을 무기화하는 최신 악용 체인은 현재 활발히 사용되고 있습니다. 이러한 악용은 공격자들이 기업 시스템을 제어하여 다양한 악의적 행위를 실행할 수 있게 합니다. 이 증가하는 위협에 대응하기 위해서는 즉각적인 조치가 사이버 수호자들에게 필수적입니다.

The SOC Prime Platform 은 최근 Ivanti CSA 취약점의 악용 시도를 다루는 큐레이션된 탐지 규칙을 통해 집단 사이버 방어를 제공합니다. 위협 연구 및 탐지 엔지니어링을 위한 완전한 툴킷이 지원되며, 이 플랫폼은 조직이 신흥 위협에 대해 사전적으로 방어할 수 있도록 권한을 부여합니다. 아래의 탐지 탐색 버튼을 클릭하면 폭넓게 설명된 악용 시도의 관련 탐지 스택에 즉각적으로 접근할 수 있습니다 AA25-022A 권고.

모든 규칙은 MITRE ATT&CK® 프레임워크 에 매핑되어 있으며, 40개 이상의 SIEM, EDR, 데이터 레이크 솔루션과 호환됩니다. 각 규칙에는 미디어 참조, 공격 타임라인, 감사 구성 및 기타 메타데이터가 풍부하게 포함되어 있습니다. CTI, including media references, attack timelines, audit configurations, and other metadata.

사전적 취약점 악용 탐지 용도에 맞는 탐지 콘텐츠를 찾고 있는 보안 전문가들은 CVE 태그를 통해 위협 탐지 마켓플레이스를 브라우징하여 전체 Sigma 규칙 컬렉션에 접근할 수 있습니다 CVE 태그을 통해 접근할 수 있습니다. 또한, 사이버 수호자들은 우리의 주요 활성 위협 대시보드 – 이제는 SOC Prime Platform에 개인 접근을 통해 무료로 사용할 수 있습니다.

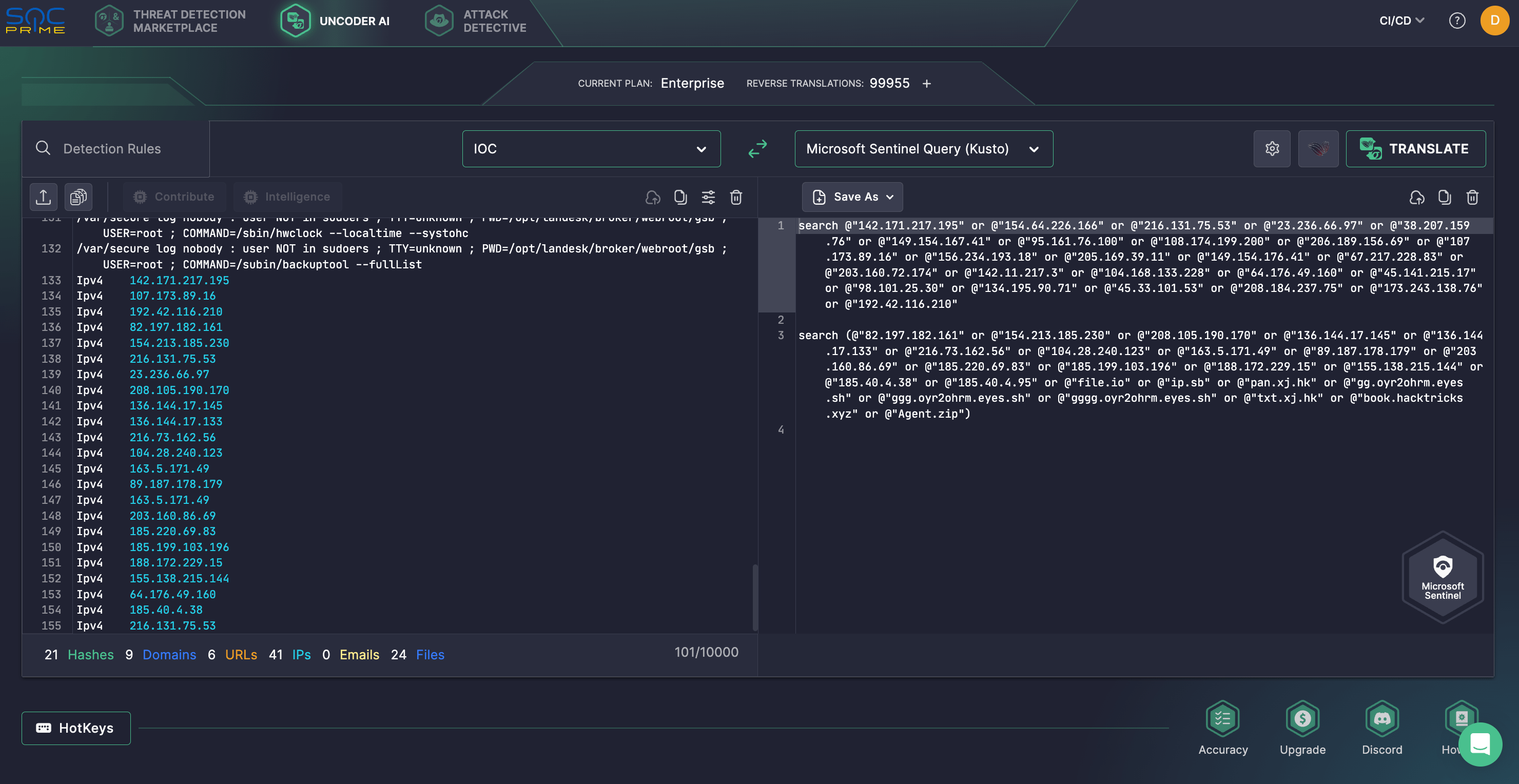

또한, 위협 연구를 간소화하기 위해 보안 전문가들은 CISA의 AA25-022A 권고에서 제공되는 IOC를 매끄럽게 추적할 수 있습니다. SOC Prime의 Uncoder AI 를 사용하여 몇 초 만에 사용자 지정 IOC 기반 쿼리를 생성하고, 선택한 SIEM 또는 EDR 환경에서 자동으로 작업할 수 있습니다. 과거에는 기업 고객에게만 제공되었던 Uncoder AI는 이제 개별 연구자도 그 모든 기능을 이용할 수 있습니다. 세부사항은 여기.

에 있습니다. 주요 Ivanti CSA 취약점 분석

2025년 1월 22일, CISA와 FBI는 주요 Ivanti CSA 취약점을 악용하면서 사이버 보안 경고 AA25-022A 를 발행했습니다. 여기에는 CVE-2024-8963이 포함되어 있으며, 이는 관리 우회 결함입니다, CVE-2024-9379는 SQL 삽입 취약점으로, RCE 결함으로 추적된 CVE-2024-8190 와 CVE-2024-9380이 포함되어 있습니다.

적대자들은 상기 언급된 취약점을 악용 체인에 무기화하여 초기 접근, RCE, 자격 증명 도용, 취약한 네트워크에서 웹셸을 추가로 배포하였습니다. 공격자들은 주로 두 가지 취약점 악용 체인을 사용했습니다: CVE-2024-8963을 CVE-2024-8190 및 CVE-2024-9380과 결합한 하나와, CVE-2024-8963을 CVE-2024-9379와 연결한 것입니다. 확인된 한 사례에서는 공격자들이 두 개의 추가 서버로 횡이동을 했습니다.

2024년 9월, 벤더는 CVE-2024-8190 and CVE-2024-8963의 악용을 공개하는 두 개의 보안 권고를 발행했습니다. 2024년 10월에는 Ivanti가 다른 권고 를 발행했습니다, CVE-2024-9379, CVE-2024-9380, CVE-2024-9381의 악용에 관한 것입니다.

벤더의 권고에 따르면, 모든 4개의 보안 문제는 빌드 519 이전의 Ivanti CSA 버전 4.6x에 영향을 미치며, CVE-2024-9379와 CVE-2024-9380은 CSA 버전 5.0.1 및 이전에도 영향을 미칩니다. Ivanti에 따르면, 이러한 취약점은 버전 5.0에서 악용되지 않았습니다.

사이버 보안 보고서는 이러한 취약점이 제로데이로 악용되었음을 나타냅니다. 액티브 악용의 증거로 인해 CISA는 이를 알려진 악용 취약점 (KEV) 카탈로그.

에 포함시켰습니다. 첫 번째 악용 체인에서는, 해커들이 RCE 보안 결함 CVE-2024-8190 및 CVE-2024-9380와 함께 CVE-2024-8963을 무기화했습니다. 그들은 처음에 세션 및 CSRF 토큰을 획득하기 위해 GET 요청을 보낸 후, setSystemTimeZone 함수를 조작하고 코드를 실행하기 위해 POST 요청을 사용했습니다. 일부 사례에서는, 그들은 base64로 인코딩된 Python 스크립트를 사용해 암호화된 관리자 자격 증명을 훔쳤습니다. 자격 증명을 획득한 후, 적대자들은 로그인하고 CVE-2024-9380을 사용하여 고급 권한으로 명령을 실행했습니다. 그들은 지속성을 위해 웹셸을 심고, 일부 경우에는 역 TCP C2 채널을 생성했습니다. 다른 사건에서는, 그들은 DateTimeTab.php 취약점을 비활성화하고, 웹셸을 제거하고, sudo 명령을 사용해 악용의 흔적을 지우며 접근을 유지했습니다.

두 번째 악용 체인에서는, 적대자들이 특정 GET 요청을 통해 초기 접근을 얻기 위해 CVE-2024-8963과 CVE-2024-9379를 활용했습니다. 타겟 네트워크에 들어간 후, 그들은 SQL 삽입을 사용한 GET 및 POST 요청을 통해 CVE-2024-9379를 악용하여 잠금 시도의 입력에서 웹 쉘을 만들려고 시도했습니다. 삽입은 공격자들에게 user_info 테이블에 사용자 등록을 허가했으며, 엔트리에 bash 코드가 포함되었습니다. 로그인 시도가 실패했으나, 애플리케이션은 실수로 bash 코드를 처리하여, 적대자들이 echo 명령어를 사용해 웹 셸을 구축할 수 있었습니다. 그러나 기능적인 웹 셸을 생성하는 데 성공했다는 직접적인 증거는 없습니다.

Ivanti CSA 버전 4.6은 사용 종료 상태로 더 이상 패치를 받지 않으며, 이는 사이버 공격에 매우 취약하게 됩니다. 조직은 침입으로부터 적시에 방어하기 위해 초고속 대응이 필요합니다. Ivanti CSA 취약점 악용의 위험을 줄이기 위해, 네트워크 관리자들은 최신 지원 버전의 Ivanti CSA로 업그레이드할 것을 강력히 권장합니다. 조직은 악의적인 활동의 징후를 찾기 위해 로그 및 아티팩트를 수집하여 분석하고, CISA & FBI의 권고에 따라 사건 대응 지침을 따를 것을 권장합니다. 방어를 대규모로 향상시키고 사전적 사이버 보안 전략을 구현하기 위해 SOC Prime Platform 은 첨단 위협 감지, 자동화된 위협 수색, 및 정보 주도형 탐지 엔지니어링을 위한 완벽한 제품군을 제공하여 지속적으로 증가하는 취약점 악용 시도에 대한 매우 실현 가능하고 혁신적인 솔루션을 제공합니다.