업데이트: 이 글은 2025년 8월 11일 ESET 연구 인사이트를 반영하여 공격 흐름의 최신 세부사항을 포함하도록 업데이트되었습니다.

여름이 절정에 다다르면서 사이버 위협 환경도 빠르게 뜨거워지고 있습니다. 최근 공개된 CVE-2025-8292, 크롬 미디어 스트림의 use-after-free 취약점에 이어, 보안 연구원들은 새로운 WinRAR 제로데이 취약점을 악용해 RomCom 악성코드를 전달하는 공격을 발견했습니다.

CVE-2025-8088로 추적되는 이 경로 탐색 취약점은 Windows용 WinRAR에서 발생하며, 공격자가 악의적으로 조작된 압축 파일을 만들어 임의 코드를 실행할 수 있게 합니다. 공격 방법과 배후 위협 행위자는 아직 정확히 밝혀지지 않았으나, RomCom 백도어의 사용은 러시아 출신 해킹 그룹의 개입 가능성을 시사합니다.

RomCom 전달을 위한 CVE-2025-8088 악용 시도 탐지

올해 NIST에 등록된 신규 취약점이 29,000건을 넘어서면서 사이버보안 팀들의 경쟁이 치열해지고 있습니다. 취약점 악용은 여전히 주요 공격 벡터이며, 위협이 점점 정교해짐에 따라 사전 탐지는 공격 표면을 줄이고 위험을 완화하는 데 필수적입니다.

지금 SOC Prime 플랫폼에 등록하세요. 풍부한 문맥 기반 탐지 규칙과 AI 기반 위협 인텔리전스를 이용해 새로운 취약점을 악용하는 공격에 한발 앞서 대응할 수 있습니다. 본 플랫폼은 RomCom 전달을 위한 최신 WinRAR 제로데이 악용에 대응하는 엄선된 탐지 기능과 AI 탐지 엔지니어링, 자동화된 위협 헌팅 및 고급 위협 탐지 도구를 제공합니다. 아래의 탐지 살펴보기 버튼을 눌러 관련 탐지 스택을 확인하세요.

사이버 방어 담당자는 “RomCom” 키워드로 Threat Detection Marketplace를 검색해 맞춤형 콘텐츠를 찾아볼 수 있습니다. 취약점 악용과 관련된 더 많은 탐지 규칙을 보려면 “CVE” 태그를 적용하세요.

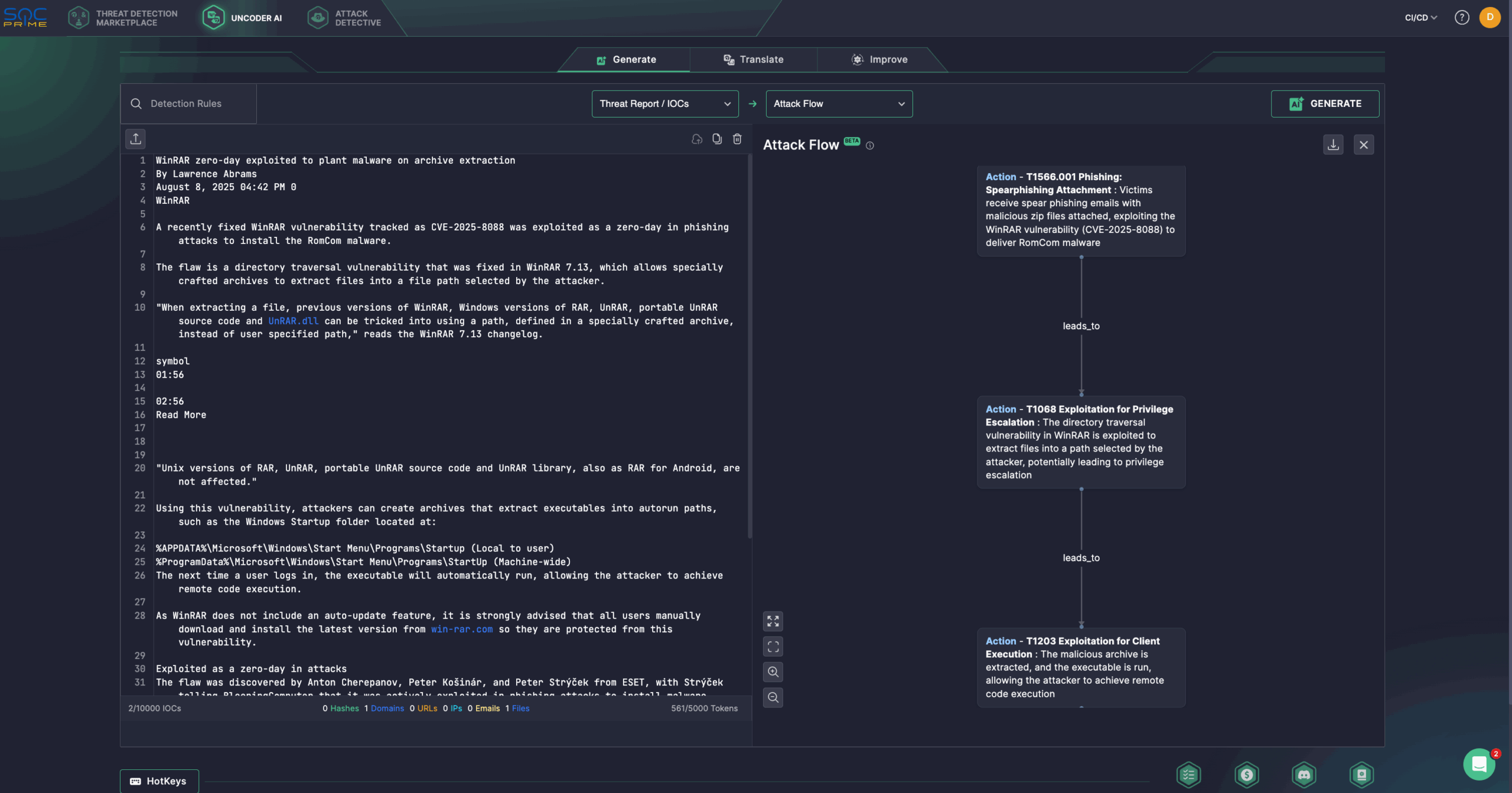

또한 보안 전문가들은 Uncoder AI를 사용해 위협 인텔리전스 기반 탐지 엔지니어링을 간소화할 수 있습니다. 원본 위협 보고서로부터 탐지 알고리즘을 생성하고, IOC 검사를 빠르게 수행하며, ATT&CK 태그를 예측하고, AI 팁으로 쿼리 코드를 최적화하며, 여러 SIEM, EDR, 데이터 레이크 언어로 변환할 수 있습니다. 예를 들어, 보안 전문가들은 최신 Bleeping Computer 기사를 참조하여 CVE-2025-8088에 대한 공격 흐름 다이어그램을 몇 번의 클릭으로 생성할 수 있습니다. 또는 보안 엔지니어들은 ESET GitHub 저장소에서 IOC를 변환해 선택한 SIEM 또는 EDR 환경에서 실행 가능한 맞춤형 IOC 쿼리를 만들어 RomCom 관련 위협을 즉시 탐색할 수 있습니다.

CVE-2025-8088 분석

보안 연구원들은 CVE-2025-8088로 추적되는 WinRAR 취약점이 RomCom 악성코드를 유포하기 위한 제로데이 공격에 실제로 악용되고 있음을 밝혀냈습니다. 이 경로 탐색 취약점은 Windows용 WinRAR에 영향을 미치며, 악성 압축 파일을 만들어 임의 코드 실행이 가능하게 합니다.

WinRAR의 공지문에 따르면, 이전 버전의 WinRAR(Windows RAR, UnRAR, 휴대용 UnRAR 소스 코드 및 UnRAR.dll 포함)은 파일 추출 시 악의적으로 조작된 경로를 사용하도록 속아 파일을 비인가 위치에 배치할 수 있습니다.

특히 공격자는 악성 실행 파일을 사용자별 %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup 폴더나 시스템 전체 %ProgramData%\Microsoft\Windows\Start Menu\Programs\StartUp 폴더에 추출해 자동 실행되도록 할 수 있습니다. 이로써 사용자가 로그인할 때 자동으로 악성코드가 실행되어 공격자가 원격 코드 실행과 RomCom 백도어 설치를 수행할 수 있습니다.

Unix 버전의 RAR, UnRAR, 휴대용 UnRAR 소스 코드, UnRAR 라이브러리 및 Android용 RAR는 이 취약점의 영향을 받지 않습니다.

RomCom 악성코드 패밀리는 UAT-5647, Storm-0978, Tropical Scorpius, UAC-0180, UNC2596 등 여러 별명을 가진 러시아 출신 해킹 집단과 연관되어 있습니다. 이 그룹은 악명 높은 Cuba 랜섬웨어 작전을 수행한 것으로 알려져 있습니다. 2019년부터 활동하며 RomCom RAT, SystemBC 등 다양한 악성코드를 배포해왔습니다. 2022년에는 우크라이나 국가 기관을 표적으로 RomCom 백도어를 사용한 공격을 수행하며 모스크바 정부의 사이버 스파이 활동과의 연관성을 시사합니다.

이 취약점은 ESET 연구원인 Anton Cherepanov, Peter Košinár, Peter Strýček에 의해 발견되어 공급업체에 보고되었습니다. 최신 ESET 보고서에서는 Mythic Agent, SnipBot, MeltingClaw 등 세 가지 RomCom 악성코드 변종을 전달하는 공격 체인이 확인되었습니다. Mythic Agent 실행은 Updater.lnk를 통해 시작되며, msedge.dll을 COM 하이재킹 레지스트리 위치에 추가합니다. 이 DLL은 AES 셸코드를 복호화하며, 시스템 도메인이 하드코딩된 값과 일치할 때만 실행되어 C2 통신, 명령 실행, 페이로드 전달을 수행합니다.

SnipBot 악성코드 배포 체인은 Display Settings.lnk를 통해 시작되며, 인증서가 유효하지 않은 변조된 PuTTY CAC 빌드인 ApbxHelper.exe를 실행합니다. 최근 열어본 문서가 최소 69개인지 확인한 후 셸코드를 복호화해 공격자 서버에서 추가 페이로드를 가져옵니다.

MeltingClaw 악성코드 전달과 관련된 세 번째 실행 취약점은 Settings.lnk에서 시작되어, Complaint.exe(RustyClaw)를 실행합니다. 이 실행 파일은 MeltingClaw DLL을 다운로드하여 공격자 인프라에서 추가 악성 모듈을 받아 실행합니다.

이 문제는 2025년 7월 30일 출시된 WinRAR 7.13 버전에서 해결되었습니다. 사용자들은 신속히 안전한 버전으로 업데이트할 것을 권장합니다. 또한 공격자보다 한발 앞서 잠재적 취약점 악용 시도를 사전 탐지하기 위해 보안팀은 SOC Prime의 AI 및 자동화 기능이 탑재된 완전한 제품군을 활용해 조직의 방어력을 체계적으로 강화할 수 있습니다.