활성 악용 보고 후 CVE-2025-61882, 최근 Cl0p 데이터 도난 공격에서 활용된 Oracle E-Business Suite 결함으로, Fortra GoAnywhere 소프트웨어에서 새로운 치명적인 문제가 발생했습니다. 새로 공개된 취약점인 CVE-2025-10035는 인증되지 않은 명령어 주입을 허용하며 RCE Storm-1175 위협 그룹이 Medusa 랜섬웨어를 배포하는 데 이미 활용되었습니다.

Storm-1175와 연결된 CVE-2025-10035 악용 시도 감지

2025년 NIST에 의해 35,000개 이상의 새로운 취약점이 기록되면서, 사이버보안 팀은 시간과의 치열한 경쟁을 벌이고 있습니다. 취약점 악용이 주요 공격 벡터로 계속 지배하고 위협이 점점 더 진화함에 따라, 공격자의 속도에 맞서기 위한 적극적인 탐지가 가장 중요합니다.

SOC Prime 플랫폼에 지금 등록하십시오 엄선된 탐지 콘텐츠와 AI 기반의 위협 인텔리전스를 광범위하게 이용하여, 취약점 악용을 통해 시스템을 손상시키는 정교한 공격 캠페인을 초월할 수 있도록 팀을 지원합니다. SOC Prime 팀은 최근 Storm-1175 적대적 활동과 관련된 최신 CVE-2025-10035 악용 시도를 해결하는 새로운 Sigma 규칙을 발표했습니다.

GoAnywhere 관리 파일 전송 CVE-2025-10035 악용 패턴 가능성 (cmdline을 통해)

이 Sigma 규칙은 MITRE ATT&CK® 프레임워크, 초기 접근 전술 및 Exploit Public-Facing Application 기술 (T1190)을 해결합니다. 이 규칙은 30개 이상의 SIEM, EDR 및 데이터 레이크 플랫폼에서 여러 환경에 걸쳐 탐지 엔지니어링 절차를 가속화하는 데 사용할 수 있습니다.

이 위협을 해결하는 포괄적인 탐지 스택에 액세스하고 귀하의 조직이 노출 위험을 줄이는 데 도움을 주려면 탐지 탐색 버튼을 클릭하십시오:

보안 엔지니어는 취약점 악용 탐지를 위한 SOC 콘텐츠의 범위를 넓히기 위해서도 적용할 수 있습니다. “CVE” 태그.

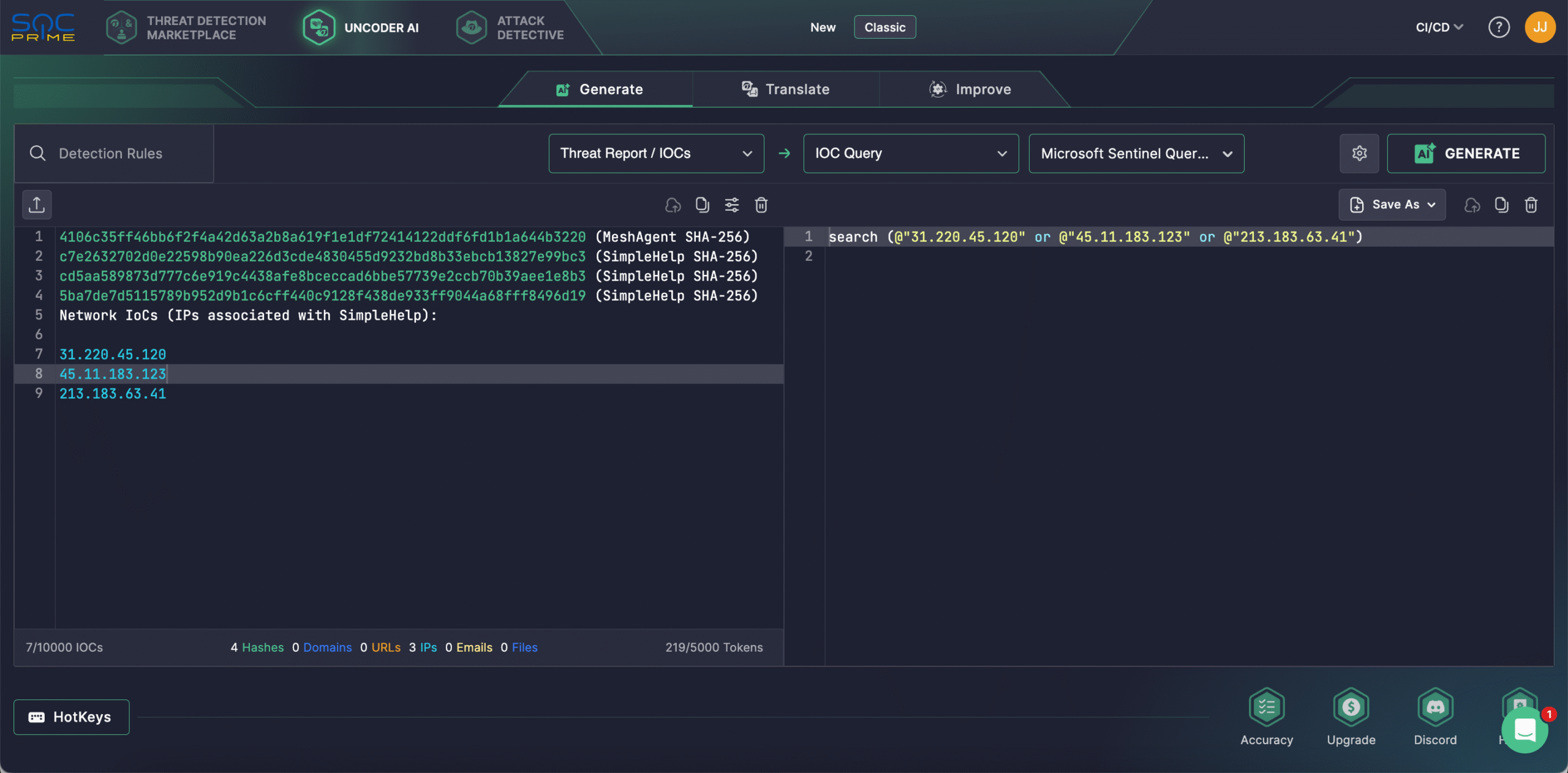

보안 엔지니어는 또한 Uncoder AI를 활용할 수 있습니다. Uncoder로 방어자들은 IOC를 즉시 맞춤형 탐색 쿼리로 변환하고, 원시 위협 보고서에서 탐지 코드를 작성하고, 공격 흐름 다이어그램을 생성하며, ATT&CK 태그 예측을 활성화하고, AI 주도의 쿼리 최적화를 활용하며, 여러 플랫폼에 걸친 탐지 콘텐츠를 번역할 수 있습니다. 예를 들어, 사이버 방어자들은 최신 Microsoft Threat Intelligence 팀 보고서에서 IOC를 즉시 변환하여 선택한 SIEM 또는 EDR 환경에서 실행할 맞춤형 IOC 쿼리를 준비할 수 있습니다.

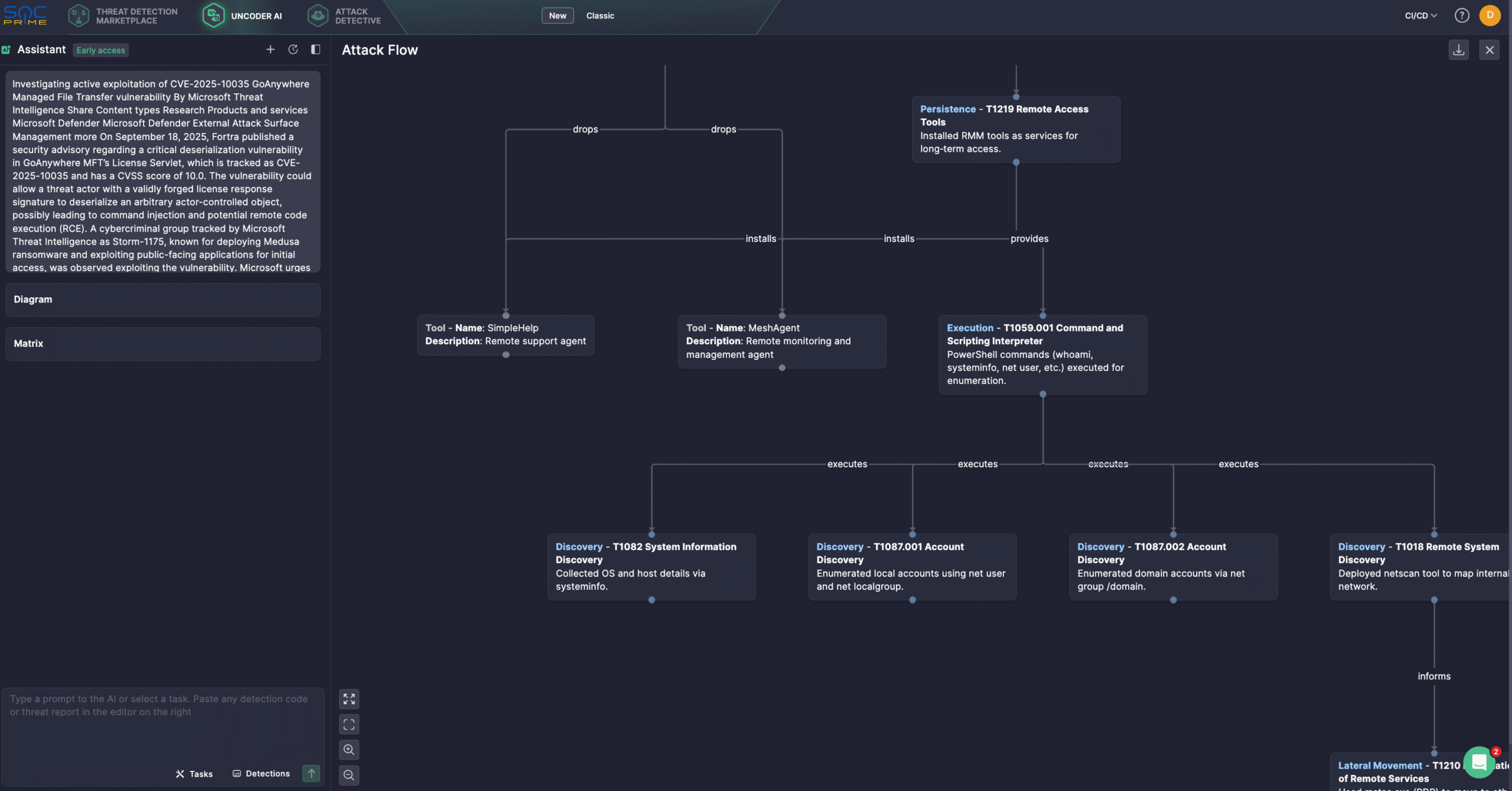

또한 보안 전문가들은 챗봇 기능 및 MCP 도구 지원으로 강화된 새로운 Uncoder AI 모드를 활용하여 몇 번의 클릭만으로 공격 흐름 다이어그램을 생성할 수 있습니다.

CVE-2025-10035 분석

2025년 9월 18일 Fortra는 보안 권고문을 발표했습니다. GoAnywhere 관리 파일 전송 (MFT) 라이센스 서블릿에서 CVE-2025-10035 로 추적되는 치명적인 취약점을 설명합니다. 이 취약점은 최고 CVSS 점수인 10.0을 받았습니다. 이 결함은 공격자가 위조된 라이센스 응답 서명을 작성하여 임의의, 공격자가 제어하는 객체를 역직렬화하게 하여 명령어 주입과 잠재적으로 RCE를 초래할 수 있도록 합니다.

Microsoft Threat Intelligence 팀 활성 악용을 Storm-1175 그룹이 Medusa 랜섬웨어 를 배포하고 초기 접근 차원에서 공개된 애플리케이션을 악용하는 것으로 알려져 있습니다. 이 취약점은 소프트웨어 버전 7.8.3까지 영향을 미치며, 공격자는 라이센스 응답 메커니즘을 조작하여 서명 검증을 우회할 수 있습니다.

연구원들은 여러 조직에서의 악용 활동을 관찰했으며, 관련된 최초의 사건은 2025년 9월 11일에 발생했다고 보고 있습니다. Storm-1175의 다단계 공격 체인은 초기 접근을 위해 제로데이 결함을 악용하는 것으로 시작되었으며, 이는 GoAnywhere MFT 프로세스 아래에 드롭된 SimpleHelp 및 MeshAgent 원격 RMM 도구를 통한 지속성과 함께 이어졌습니다. 공격자들은 또한 MFT 디렉토리에 .jsp 웹셸을 이 RMM 페이로드와 함께 생성했습니다.

이후 활동에는 사용자 및 시스템 정찰, netscan을 사용한 네트워크 스캔, mstsc.exe를 통한 횡적 이동이 포함되었습니다. C2를 위해, 공격자들은 배포된 RMM 도구와 암호화된 통신을 위한 Cloudflare 터널을 구축했습니다. 탈출 단계에서는 Rclone이 실행되어 데이터를 추출했으며, Medusa 랜섬웨어 배포가 확인된 사례가 최소한 하나 있습니다.

성공적인 악용은 인증되지 않은 공격자가 유효한 라이센스 응답을 작성하거나 가로챌 수 있는 경우, 취약한 시스템에서 명령어 주입 및 RCE를 달성할 수 있게 하여 인터넷에 노출된 GoAnywhere 인스턴스에 매우 위험하게 만듭니다. 한 번 손상되면, 공격자는 시스템 및 사용자 발견, 지속성 유지 및 횡적 이동과 랜섬웨어 페이로드 배포를 위한 추가 도구를 수행할 수 있습니다.

CVE-2025-10035 악용 위험을 최소화하기 위한 잠재적 완화 조치는 Fortra의 권장 사항에 따라 즉시 패치를 적용하는 것을 포함합니다. 그러나 업그레이드는 이전 악용 활동을 해결하지 않으며, 영향을 받은 시스템에 대한 검토가 필요할 수 있습니다. 여기에는 라이센스 검증 메커니즘 감사 및 GoAnywhere 환경을 비정상적인 활동에 대해 세심히 모니터링하여 위협에 대한 노출을 줄이는 것이 포함됩니다.

CVE-2025-10035 악용의 증가하는 위협, 그리고 공격자의 한 달 간의 리드 타임 및 확인된 랜섬웨어 배포는 사이버보안 경각심과 적극적인 방어 조치의 긴급한 필요성을 강조합니다. SOC Prime은 완전한 제품군 을 AI, 자동화 기능 및 실시간 위협 인텔리전스로 지원하여, 방어자들이 초기 단계에서 사이버 공격을 예측하고 운영 비용을 최적화하며 확장성을 향상시키는 최첨단 기술을 제공 합니다.