CVE-2025-4427와 CVE-2025-4428의 공개 후, 두 개의 Ivanti EPMM 취약점이 RCE를 위해 체인될 수 있으며, 또 다른 중요한 보안 문제가 발생하여 Active Directory (AD)에 의존하는 조직에 심각한 위협을 제기하고 있습니다. 최근에 발견된 Windows Server 2025의 권한 상승 취약점은 공격자들이 어떤 AD 사용자 계정이든 제어할 수 있게 해줍니다. “BadSuccessor”라고 이름 붙여진 이 기술은 위임된 관리 서비스 계정(dMSA) 기능을 악용하며, 기본 설정에서도 쉽게 악용할 수 있습니다.발견되었습니다.

BadSuccessor 공격 탐지

“BadSuccessor” 취약점은 AD 환경에 광범위한 혼란을 초래할 가능성 때문에 심각한 위협을 제기합니다. 모든 규모의 기업에서 신원 및 접근 관리의 기초인 AD가 손상될 경우, 공격자에게 전체 도메인 제어 권한을 제공할 수 있습니다. 특히 기업 인프라에 깊이 내재되어 있는 AD는 공격자가 수평 이동하고 감지되지 않은 채로 지속하며, 랜섬웨어와 같은 파괴적인 공격을 시작할 수 있게 할 수 있습니다.

BadSuccessor 공격을 제시간에 탐지하려면, SOC Prime 플랫폼에 등록하세요, AI 기반의 탐지 설계, 자동화된 위협 사냥, 고급 위협 탐지를 위한 완전한 제품군이 뒷받침하는 관련 탐지 규칙 세트를 제공합니다. 아래의 탐지 탐색 버튼을 눌러 관련 탐지 스택에 즉시 액세스하거나, ” badsuccessor” 태그“를 사용하여 위협 탐지 마켓플레이스를 검색하세요.

Active Directory에 위협이 되는 악성 공격을 다루는 더 많은 탐지 콘텐츠를 찾는 보안 전문가들은 ” Active Directory” 태그 를 적용하여 모든 탐지 알고리즘 컬렉션을 검토할 수 있습니다.

모든 규칙 알고리즘은 여러 SIEM, EDR, 데이터 레이크 솔루션에서 사용될 수 있으며, MITRE ATT&CK® 에 맞춰 위협 조사를 간소화합니다. 또한, 각 공급업체 독립적인 Sigmac 규칙은 CTI 링크, 공격 타임라인, 감사 설정, 기타 사이버 위협 컨텍스트와 같은 실용적인 메타데이터로 강화됩니다.

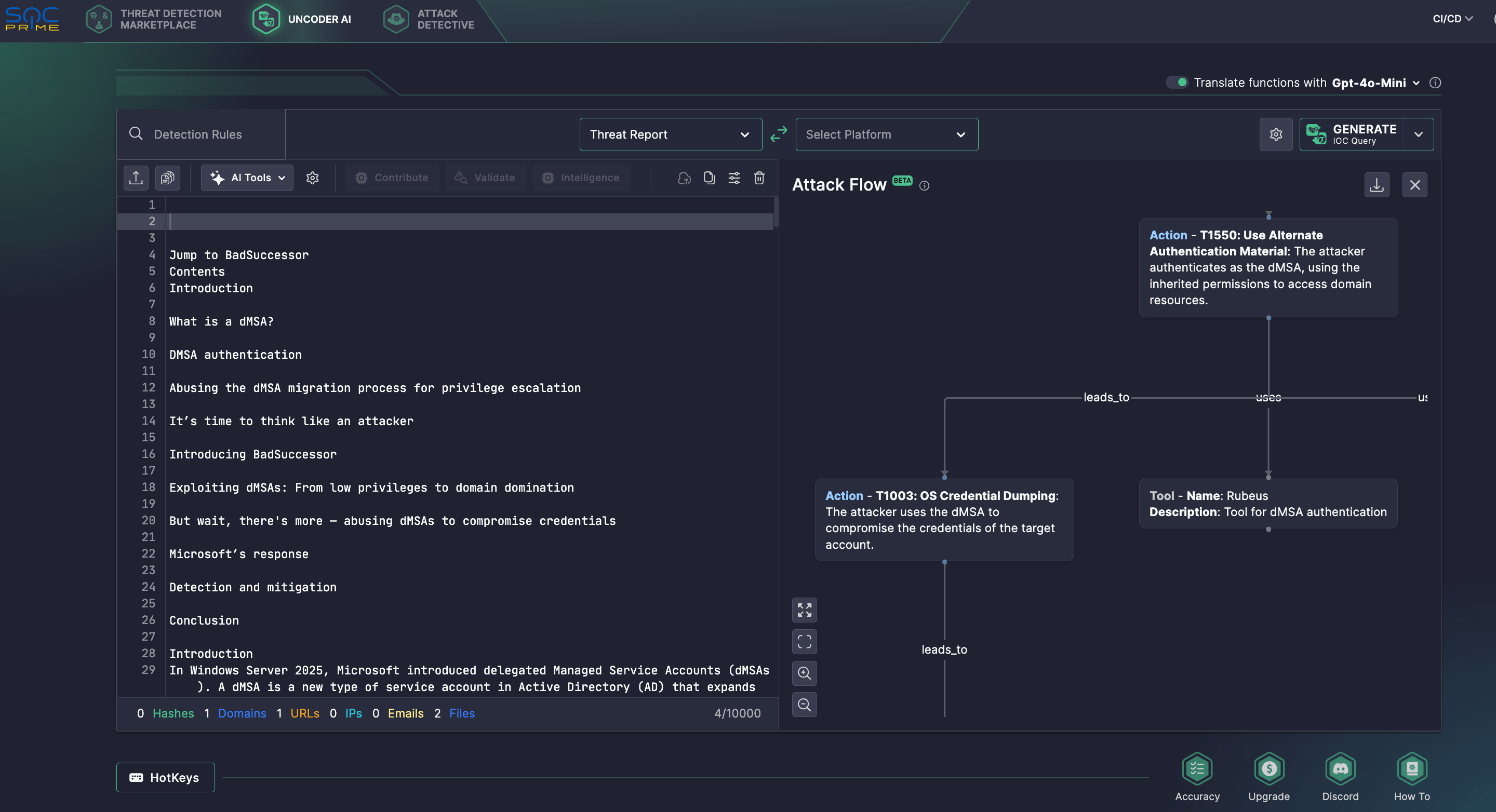

위협 조사를 간소화하기 위해 보안 전문가들은 Uncoder AI – 위협 정보 기반 탐지 엔지니어링을 위한 개인용 IDE 및 공동 운전자 – 를 사용할 수 있으며, 지금은 AI 기능에 대해 토큰 제한 없이 무료로 이용 가능합니다. 원시 위협 보고서에서 탐지 알고리즘을 생성하고, 빠른 IOC 검색으로 최적화된 쿼리를 실행하며, ATT&CK 태그를 예측하고, AI 팁으로 쿼리 코드를 최적화하고, 여러 SIEM, EDR, 데이터 레이크 언어로 번역할 수 있습니다.

추가로, Uncoder AI는 오픈 소스에서 영감을 받은 새로운 기능을 제공합니다 Attack Flow 프로젝트는 방어자들이 고립된 행동에서 전체 적대자 시퀀스로 이동할 수 있도록 지원합니다. 아카마이의 보고서 를 BadSuccessor에 관한 보안 전문가들은 이를 시각적 흐름으로 전환하여 IOC 이외의 사전 탐지 논리를 알리는 TTP 체인을 강조할 수 있습니다. 이를 위해 Uncoder AI는 탐지 엔지니어링 및 위협 정보 처리를 위해 맞춤화된 Llama 3.3을 사용하며, SOC Prime SOC 2 Type II 개인 클라우드에 최대한의 보안, 개인정보 보호, IP 보호를 위해 호스팅됩니다.

BadSuccessor 취약점 악용: 공격 분석

Windows Server 2025에서 Microsoft는 기존 서비스 계정에서의 전환을 단순화하기 위해 그룹 관리 서비스 계정(gMSAs)을 개선한 dMSAs를 도입했습니다. 특히 dMSAs는 기존의 관리되지 않는 계정을 “선행자”로 마크하여 원활한 “마이그레이션”을 가능하게 합니다. 그러나 추가 조사 결과 치명적인 권한 상승 경로가 밝혀졌습니다. dMSAs를 악용하면 공격자는 도메인의 모든 사용자, 특히 Domain Admins와 같은 고권한 계정을 제어할 수 있습니다. 유일한 전제 조건은 dMSA 객체의 속성에 대한 쓰기 접근 권한인데, 이는 많은 환경에서 종종 간과됩니다.

아카마이 연구원 Yuval Gordon은 최근에 소개된 위임된 dMSA 기능에서 비롯된 기본 설정에서 작동하며 쉽게 악용할 수 있는 권한 상승 취약점을 발견했습니다. 이 취약점은 AD에 의존하는 대부분의 조직에 영향을 미치며, 분석된 환경의 91%에서, 도메인 관리자 그룹 외부 사용자들이 이 공격을 수행하기 위한 필요한 권한을 가지고 있었습니다.

주요한 두 가지 악용 시나리오가 있습니다. 첫 번째는 기존의 dMSA를 하이재킹하여 공격을 실행하는 것이고, 다른 하나는 새로운 dMSA를 생성하는 것으로, 표준 조직 단위(OU)에서 msDS-DelegatedManagedServiceAccount 객체를 생성할 권리가 있는 사용자라면 누구나 할 수 있으므로 접근성이 더 높습니다.

기존 사용자의 후속자로 dMSA를 표시함으로써, 키 분배 센터(KDC)는 유효한 마이그레이션을 가정하고 원래 사용자에 대한 모든 권한을 dMSA로 자동 전송합니다. 이는 원래 계정에 대한 제어가 필요 없이, 승인 절차 없이 수행됩니다.

이 적대 기법, “BadSuccessor”라고 불리는 이 기술은 dMSA를 생성하거나 수정할 수 있는 사용자에게 전체 도메인 제어 권한을 효과적으로 부여합니다. 이는 전통적인 관리 장벽을 우회하는 심각한 보안 취약점입니다.

Microsoft는 이 문제를 인정하고 미래에 해결할 계획이지만, 현재 공식 패치는 없습니다. 즉각적인 해결책이 없는 상황에서 고조직들은 dMSA 생성 권한을 제한하고 가능한 곳에서는 권한을 엄격히 해야 합니다. 이를 지원하기 위해, 아카마이는 모든 dMSA 생성 권리가 있는 비기본 사용자들과 이러한 권한이 적용되는 OU를 강조하는 PowerShell 스크립트를 GitHub에 게시했습니다 . 공격의 위험을 최소화하기 위해, 자동화, AI 및 실시간 위협 인텔에 기반을 둔 완전한 제품군을 큐레이팅하는 SOC Prime 플랫폼 을 신뢰하여 다양한 산업 부문의 글로벌 조직들이 예상되는 사이버 위협을 규모로 초월할 수 있도록 지원합니다.