As GenAI 강력한 방어 메커니즘 강화를 위한 장점으로 현대 사이버 보안의 모양을 계속 형성하고 있지만, 위협 행위자들이 악의적인 활동을 위해 기술을 점점 더 악용함에 따라 새로운 위험을 동시에 소개하고 있습니다. 최근 가짜 AI 설치 프로그램을 미끼로 사용하여 CyberLock 및 Lucky_Gh0$t 랜섬웨어 변종과 “Numero”라는 새로 식별된 멀웨어를 포함한 다양한 위협을 유포하는 것이 관측되었습니다.

가짜 AI 도구를 사용한 랜섬웨어 및 멀웨어 공격 탐지

공격자들은 AI의 빠른 채택을 악용하여 주요 비즈니스 자산을 맞추고 있습니다. Gartner의 2025년 상위 사이버 보안 트렌드 보고서는 GenAI의 영향을 강조하면서 조직들이 보안 접근 방식을 강화하고 더 유연하고 확장 가능한 방어 프레임워크를 채택할 수 있는 기회가 나타나고 있다는 점을 보여줍니다.

CyberLock, Lucky_Gh0$t, 그리고 가짜 AI 도구 설치 프로그램으로 위장한 Numero 악성 변종을 유포하는 새로운 사이버 공격 물결에 대비하여 방어자들은 SOC Prime Platform에 등록할 것을 권장합니다. 이 플랫폼은 조직의 사이버 보안 자세를 강화하기 위해 최신 기술로 지원되는 맞춤형 탐지를 제공합니다. 클릭하세요 탐지 살펴보기 버튼을 눌러 관련 위협과 싸우기 위한 Sigma 규칙에 즉시 접근하세요.

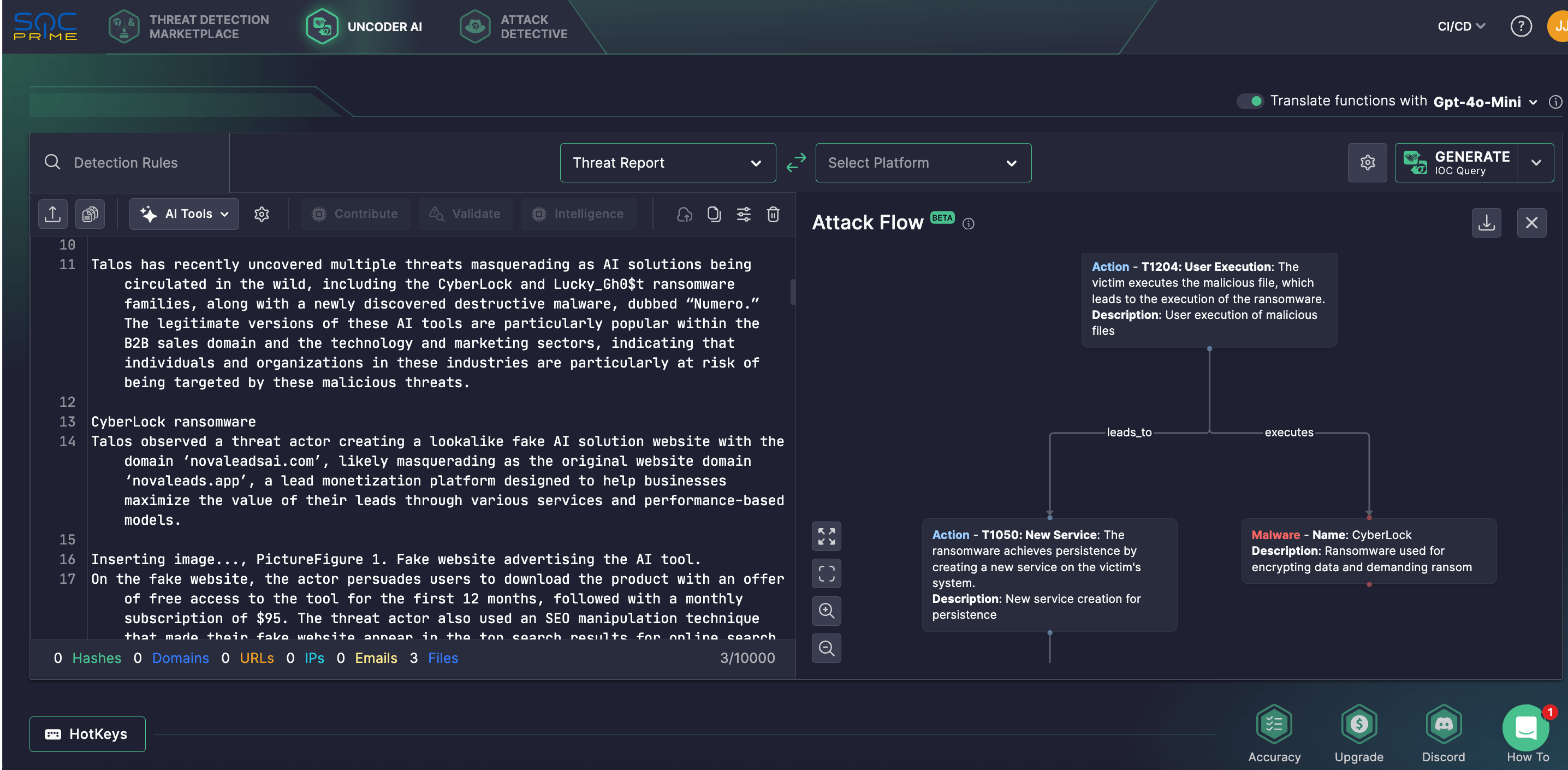

보안 전문가들은 또한 Uncoder AI를 의지할 수 있으며, 이는 탐지 엔지니어의 일상 탐지 엔지니어링 절차를 지원합니다. SIEM / MDR / EDR 사용 사례 개발과 검증에서 최적화 및 문서화에 이르기까지 작업 흐름을 가속화하고 범위를 개선합니다. AI로 지원된 실시간 위협 보고서에서 탐지 규칙을 생성하고, 사용자 지정 AI 프롬프트로 탐지 코드를 작성하며, 56개 이상의 언어 형식에 걸쳐 구문을 검증하고 탐지 로직을 개선할 수 있으며, 개인 AI 코파일럿을 사용하여 MITRE ATT&CK (하위)기술로 Sigma 규칙을 풍부하게 합니다.

Uncoder AI의 실용적인 사용 사례 중 하나로 팀은 Cisco Talos 연구와 관련된 IOC를 추적할 수 있습니다 . 이는 가짜 AI 도구 설치 프로그램을 악용한 최신 공격을 다루고 있습니다. Uncoder AI를 사용하면 보안 엔지니어가 원시 위협 인텔을 즉시 해석하고 선택한 SIEM 또는 EDR 형식에 맞춘 사용자 지정 사냥 쿼리로 변환할 수 있습니다.

Uncoder AI는 MITRE의 오픈 소스 Attack Flow 프로젝트에서 영감을 받은 혁신적인 기능도 도입하여 방어자가 고립된 행동 분석에서 적대자의 전체 시퀀스를 맵핑할 수 있도록 합니다. Cisco Talos의 보고서와 같은 보고서를 활용함으로써 보안 팀은 TTP 체인을 시각화하여 전통적인 IOC를 넘어서서 프로액티브한 탐지 전략을 개발하는 데 도움이 될 수 있습니다.

CyberLock, Lucky_Gh0$t 랜섬웨어 및 멀웨어 Numero: 공격 분석

Cisco Talos 연구원들은 최근 CyberLock 및 Lucky_Gh0$t 랜섬웨어를 비롯한 여러 신흥 위협을 공개했으며, 여기에 “Numero”라는 새로 발견된 악성 소프트웨어가 포함되어 있으며, 합법적인 AI 소프트웨어 설치 프로그램을 가장하여 배포되고 있습니다. 이러한 공격에 미끼로 사용되는 AI 도구 중에는 OpenAI ChatGPT 및 InVideo와 같은 잘 알려진 AI 도구가 포함되어 있습니다.

PowerShell로 개발된 CyberLock 랜섬웨어는 피해자의 컴퓨터에서 대상 파일을 암호화하도록 설계되었습니다. 또 다른 위협인 Lucky_Gh0$t는 더 넓은 Chaos 랜섬웨어 계열의 일부로, 코어 이진파일에 약간의 변화만 반영된 Yashma 랜섬웨어의 변종으로 식별됩니다. 이에 반해 Numero는 Windows GUI 구성 요소를 조작하여 피해자를 방해하는 파괴적인 멀웨어로 분류되며, 감염된 시스템을 사용할 수 없게 만듭니다.

방어자들은 이러한 AI 도구의 진본 버전이 B2B 판매 및 마케팅에서 널리 사용되고 있는 점에 주목하며, 이러한 캠페인을 주도하는 사이버 범죄자들이 해당 부문에서 전문가들을 목표로 하고 있을 가능성이 높다는 점을 지적합니다. 예를 들어, 하나의 위장 사이트인 novaleadsai[.]com은 NovaLeads라는 실제 리드 화폐화 서비스를 속이기 위한 것이라고 믿어집니다. 연구원들은 이 사이트가 검색 결과 가시성을 인위적으로 높이기 위해 SEO 독소를 통해 밀고 있는 것으로 의심됩니다. 사이트 방문자는 1년 무료 AI 도구 허용 후 월 95달러 구독이라는 허위 제안에 매료됩니다. 그러나 다운로드 링크는 .NET 실행 파일 NovaLeadsAI.exe를 포함한 ZIP 파일을 전달하며, 가짜 사이트가 활성화된 동일한 날인 2025년 2월 2일에 컴파일되었습니다. 이 실행 파일은 PowerShell 기반 CyberLock 랜섬웨어를 시작하는 드로퍼로 작동합니다.

CyberLock 랜섬웨어는 .NET 로더를 통해 전달됩니다. 실행되면 Windows API 호출을 사용하여 PowerShell 창을 숨기고, 내장된 공개 키를 해독하여 파일 암호화를 위한 AES 키를 파생합니다. 관리 권한으로 실행되지 않은 경우 권한 승격을 시도하고 스스로를 다시 시작합니다. 대상 파일을 암호화한 후 CyberLock은 ReadMeNow.txt 라는 이름의 랜섬 노트를 바탕 화면에 떨어뜨리고, 사이버 보안 블로그에서 다운로드된 이미지로 바탕 화면 배경을 설정합니다. 그런 다음 내장된 Windows 도구 cipher.exe 를 사용하여 하드 드라이브의 빈 공간을 덮어쓰면서 삭제된 파일을 복구할 수 없게 만들고 포렌식 분석을 복잡하게 만드는 /w 플래그를 사용합니다. 이러한 삭제 기술은 이전 APT 공격에서 확인되었지만, Talos는 이전 캠페인과의 연결고리를 찾지 못했습니다.

연구원들은 공격자들이 ChatGPT의 프리미엄 버전을 가장한 가짜 설치 프로그램을 통해 Lucky_Gh0$t 랜섬웨어를 유포하고 있는 것을 관측했습니다. 악성 자체 추출(SFX) 아카이브에는 “dwn.exe”라는 이름의 랜섬웨어 페이로드가 포함된 폴더가 포함되어 있으며, 이는 Microsoft의 합법적인 “dwm.exe”를 모방합니다. 이 패키지는 일반적으로 Azure 기반 AI 개발에 사용되는 Microsoft의 공식 GitHub 저장소에서 다운로드 가능한 합법적인 Microsoft 오픈 소스 AI 도구도 함께 번들로 제공됩니다. 피해자가 SFX 설치 프로그램을 실행하면 내장된 스크립트가 랜섬웨어를 트리거합니다. Lucky_Gh0$t는 Yashma 랜섬웨어의 변종으로, 1.2GB보다 작은 파일을 암호화하고 복구를 방해하기 위해 볼륨 섀도 사본 및 백업을 삭제합니다. 공격이 끝난 후 남긴 랜섬 노트에는 고유한 암호 해독 ID가 포함되어 있으며, 피해자는 송금을 협상하고 복호기

를 받기 위해 Session 메시징 앱을 통해 공격자에게 연락하도록 지시합니다.

제로 트러스트 SOC Prime Platform, 윤리적이고 책임 있는 AI, 자동화, 실시간 위협 인텔을 뒷받침하고 를 활용하여 글로벌 조직이 미래 지향적인 기술로 보안 팀을 장비하며 공격 표면이 확장되는 상황에서도 원활한 탐색을 할 수 있도록 합니다. 원칙으로 구축된