Microsoft가 적극적으로 악용된 Office 제로데이(CVE-2026-21509)를 2026년 1월 26일에 공개한 직후, CERT-UA는 UAC-0001(APT28)이 이 취약점을 활용하여 우크라이나와 EU의 조직을 악성 Office 문서로 표적으로 삼았다고 보고했습니다. 메타데이터에 따르면 1월 27일 07:43 UTC에 생성된 샘플이 하나 있었으며, 이는 CVE-2026-21509의 빠른 무기화를 보여줍니다.

CERT-UA#19542 경고 기반의 UAC-0001 aka APT28 활동 탐지

APT28(UAC-0001) 는 러시아 국가 이익과 일치하는 사이버 작전을 수행한 오랜 기록이 있으며, 우크라이나와 그 동맹 국가에 지속적으로 집중해 왔습니다. 우크라이나는 종종 새로 개발한 전술, 기법, 절차를 대규모 국제 대상으로 확장하기 전에 초기 시험 환경으로 사용됩니다.

주목받고 있는 최신 UAC-0001 캠페인은 동일한 패턴을 따릅니다. 이에 따르면 CERT-UA#19542, UAC-0001은 CVE-2026-21509를 악용하여 COVENANT 프레임워크를 배포하기 위해 우크라이나 국가 기관을 표적으로 삼았습니다. 이러한 공격 패턴은 이후 EU 조직에 대해 관찰되었으며 우크라이나를 넘어 신속한 운영 확장을 보여줍니다.

SOC Prime 플랫폼에 가입하여 CVE-2026-21509 악용한 UAC-0001(APT28) 공격으로부터 조직을 적극적으로 방어하십시오. 아래에서 탐지 탐색 을 누르고 AI-native가 풍부하게 제공된 관련 탐지 규칙 스택에 액세스하십시오. CTI, MITRE ATT&CK® 프레임워크에 매핑되어 있으며, 다양한 SIEM, EDR 및 데이터 레이크 기술과 호환됩니다.

보안 전문가들은 “CERT-UA#19542” 태그를 기반으로 관련 CERT-UA 경고 식별자를 사용하여 탐지 스택을 직접 검색하고 콘텐츠 변화를 추적할 수 있습니다. UAC-0001 적대자 활동 관련 공격을 탐지하기 위한 더 많은 규칙을 위해 보안 팀은 UAC-0001” 또는 “APT28” 태그를 그룹 식별자 기준으로 검색할 수 있으며, Microsoft Office 제로데이 악용을 다루는 관련 “CVE-2026-21509” 태그를 사용합니다.

또한, 사용자는 전용 능동 위협 항목 을 참조하여 한 곳에서 AI 요약, 관련 탐지 규칙, 시뮬레이션 및 공격 흐름에 액세스할 수 있습니다.

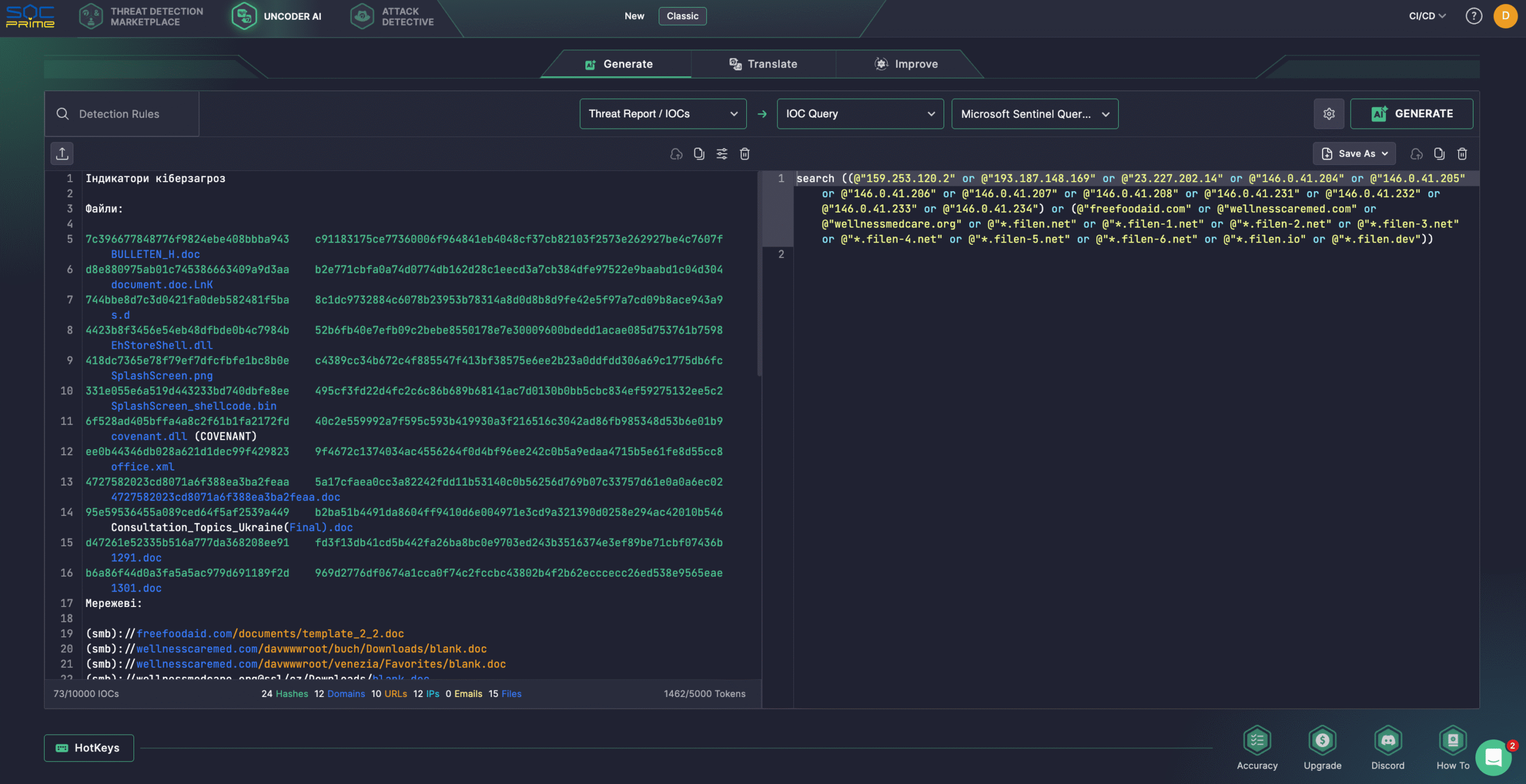

보안 팀은 또한 Uncoder AI 에 의존하여 원시 위협 보고서에서 탐지를 생성하고, 코드를 문서화하고 최적화하며 공격 흐름을 생성할 수 있습니다. 또한, 사이버 수호자들은 최신 CERT-UA#19542 경보에서 IOC를 쉽게 변환하여 보안 스택과 호환되는 성능 최적화된 쿼리를 생성할 수 있습니다.

CVE-2026-21509를 악용하는 UAC-0001(APT28) 공격 분석

2026년 1월 말, CERT-UA는 UAC-0001(APT28)에 귀속된 일련의 표적 사이버 공격을 관찰했으며, 이는 CVE-2026-21509로 추적된 활성화된 Microsoft Office 취약점을 활용했습니다. 악성 활동은 Microsoft가 결함을 공개한 직후 등장했으며 처음에는 우크라이나 정부 기관을 대상으로 하였으며 이후에는 유럽 연합 전역의 조직으로 확장되었습니다. a series of targeted cyber attacks attributed to UAC-0001 (APT28) that leveraged an actively exploited Microsoft Office vulnerability tracked as CVE-2026-21509. The malicious activity emerged shortly after Microsoft publicly disclosed the flaw and was initially directed at Ukrainian government entities before expanding to organizations across the European Union.

초기 접근을 설정하기 위해 공격자들은 CVE-2026-21509를 악용한 특별히 조작된 Microsoft Word 문서를 배포했습니다. “ “Consultation_Topics_Ukraine(Final).doc,” 라는 제목의 한 문서는 EU의 상임 대표 위원회를 참조했으며, 이는 EU 회원국 간 정책을 준비하고 조정하는 역할을 합니다. 이 파일은 1월 29일에 공개적으로 접근 가능했지만, 메타데이터 분석은 Microsoft의 발표 후 하루 만에 1월 27일에 생성되었다는 것을 보여주며, 취약점의 신속한 무기화를 나타냈습니다. 자문), 취약점의 신속한 무기화를 나타내며.

동시에, CERT-UA는 우크라이나 수문 기상청의 공식 서신을 가장한 피싱 이메일 보고를 받았습니다. 이 메시지는 주로 우크라이나의 중앙 집행기관 내 60명 이상의 수신자에게 전송되었으며, 악성 DOC 첨부 파일이 포함되어 있었습니다. Microsoft Office에서 열리면 문서는 WebDAV를 통해 외부 리소스에 네트워크 연결을 설정하고 코드를 가져와 실행 가능한 파일을 시작하도록 설계된 바로 가기 파일을 다운로드했습니다.

다운로드된 페이로드의 성공적인 실행 결과로 인해 EhStoreShell.dll파일이 합법적인 고급 저장소 셸 확장 라이브러리로 위장하여 생성되며, 쉘코드를 포함하는 이미지 파일 (SplashScreen.png)도 함께 생성됩니다. 공격은 또한 CLSID {D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D}의 Windows 레지스트리 경로를 수정하여 COM 하이재킹을 구현하고, 이름이 OneDriveHealth.

인 예약 작업을 생성했습니다. 작업의 예약 실행은 explorer.exe 프로세스를 종료하고 다시 시작하게 하며, 이는 (COM 하이재킹으로 인해) EhStoreShell.dll의 로딩을 보장합니다. DLL은 이미지 파일에서 쉘코드를 실행하며, 궁극적으로 COVENANT 프레임워크를 실행합니다. COVENANT의 명령 및 제어 통신은 Filen (filen.io)이 제공하는 합법적인 클라우드 저장소 인프라를 기반으로 했습니다.

2026년 1월 말 경, CERT-UA는 EU 기반 조직을 대상이라는 공격에서 동일한 익스플로잇 체인과 배달 메커니즘을 사용하는 추가 문서를 식별했습니다. 문서 구조, 내장된 URL 및 지원 인프라의 기술적인 중복은 이러한 사고들이 UAC-0001(APT28) 캠페인의 일환이라는 것을 시사하며, 초기 우크라이나 목표를 넘어서 운영의 신속한 확장을 보여줍니다.

Microsoft Office 제로데이의 적극적인 악용과 많은 조직이 패치나 완화를 신속하게 적용하는 데 직면한 문제를 고려할 때, CVE-2026-21509의 추가적인 악용이 가까운 미래에 예상됩니다.

공격 표면을 줄이기 위해 조직은 Microsoft의 자문에 설명된 완화 조치를 구현해야 합니다. 여기에는 권장 Windows 레지스트리 구성이 포함됩니다. 또한, UAC-0001(APT28)이 COVENANT 명령 및 제어 작업을 위해 합법적인 Filen 클라우드 인프라를 활용하기 때문에 Filen 관련 도메인 및 IP 주소와의 네트워크 상호 작용을 제한하거나 강화된 모니터링 하에 두어야 합니다.

또한, 보안 전문가들은 SOC Prime의 AI-Native Detection Intelligence Platform에 의존할 수 있으며, 이는 SOC 팀에게 최첨단 기술과 최상의 사이버 보안 전문 지식을 제공하여 APT28 공격을 앞서가면서 운영 효율성을 유지할 수 있도록 합니다.

MITRE ATT&CK 컨텍스트

MITRE ATT&CK을 활용하면 CVE-2026-21509 익스플로잇을 활용하여 우크라이나와 EU 엔티티를 표적으로 삼는 최신 UAC-0001(APT28) 공격에 대한 심층적인 통찰력을 제공합니다. 아래 표는 관련된 ATT&CK 전술, 기술 및 하위 기술에 매핑된 모든 관련 Sigma 규칙을 표시합니다. Tactics Techniques Sigma Rule Persistence Scheduled Task/Job: Scheduled Task (T1053.005) Event Triggered Execution: Component Object Model Hijacking (T1546.015) Defense Evasion Masquerading: Match Legitimate Resource Name or Location (T1036.005) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Impact Service Stop (T1489)