새로운 치명적인 제로데이 RCE 취약점이 Microsoft Windows에서 발견되었습니다. 이는 CVE-2025-33053으로 추적되며, 현재 Stealth Falcon (일명 FruityArmor) APT 그룹에 의해 적극적으로 악용되고 있습니다. 이 결함은 시스템의 작업 디렉토리를 조작하여 발생합니다. 공격자는 정당한 Windows 도구의 작업 디렉토리를 변경하여 WebDAV 서버에서 파일을 실행하는 데 이전에 알려지지 않은 방법을 사용했으며, 탐지를 회피하기 위해 고급 반 분석 기술을 활용했습니다. RCE by manipulating the system’s working directory. Attackers leveraged a previously unknown method to run files from a WebDAV server by altering the working directory of a legitimate Windows tool while relying on advanced anti-analysis techniques for detection evasion.

Stealth Falcon APT에 의한 CVE-2025-33053 탐지

취약점 악용은 여전히 가장 일반적인 초기 공격 벡터 중 하나입니다. 2025년에는 공격자들이 초기 접근을 위해 취약점을 활용한 비율이 34% 증가하여, 전년보다 더 많은 보안 침해를 초래했습니다.

고급 해킹 그룹은 자주 제로데이 익스플로잇, 맞춤형 악성코드 및 은밀한 전술과 같은 고급 적대 기술의 융합에 의존하여 전 세계 고위험 프로필 조직에게 심각한 위협을 가합니다. 이는 Stealth Falcon의 최신 캠페인과 같습니다.

관련 탐지 내용을 더 찾고자 하는 보안 팀은 전용 “Stealth Falcon” 태그 를 사용하여 Threat Detection Marketplace를 탐색하거나 “CVE” 태그.

를 적용하여 더 폭넓은 알고리즘 컬렉션을 탐색할 수 있습니다. 모든 탐지는 여러 SIEM, EDR 및 데이터 레이크 기술에서 사용할 수 있으며, MITRE ATT&CK 프레임워크와 정렬되어 위협 조사를 용이하게 합니다. SOC Prime Platform은 보안 팀에게 CTI 링크, 공격 타임라인, 감사 구성, 분류 추천 및 더 관련 있는 콘텐츠로 풍부해진 고품질 탐지 콘텐츠를 제공합니다.

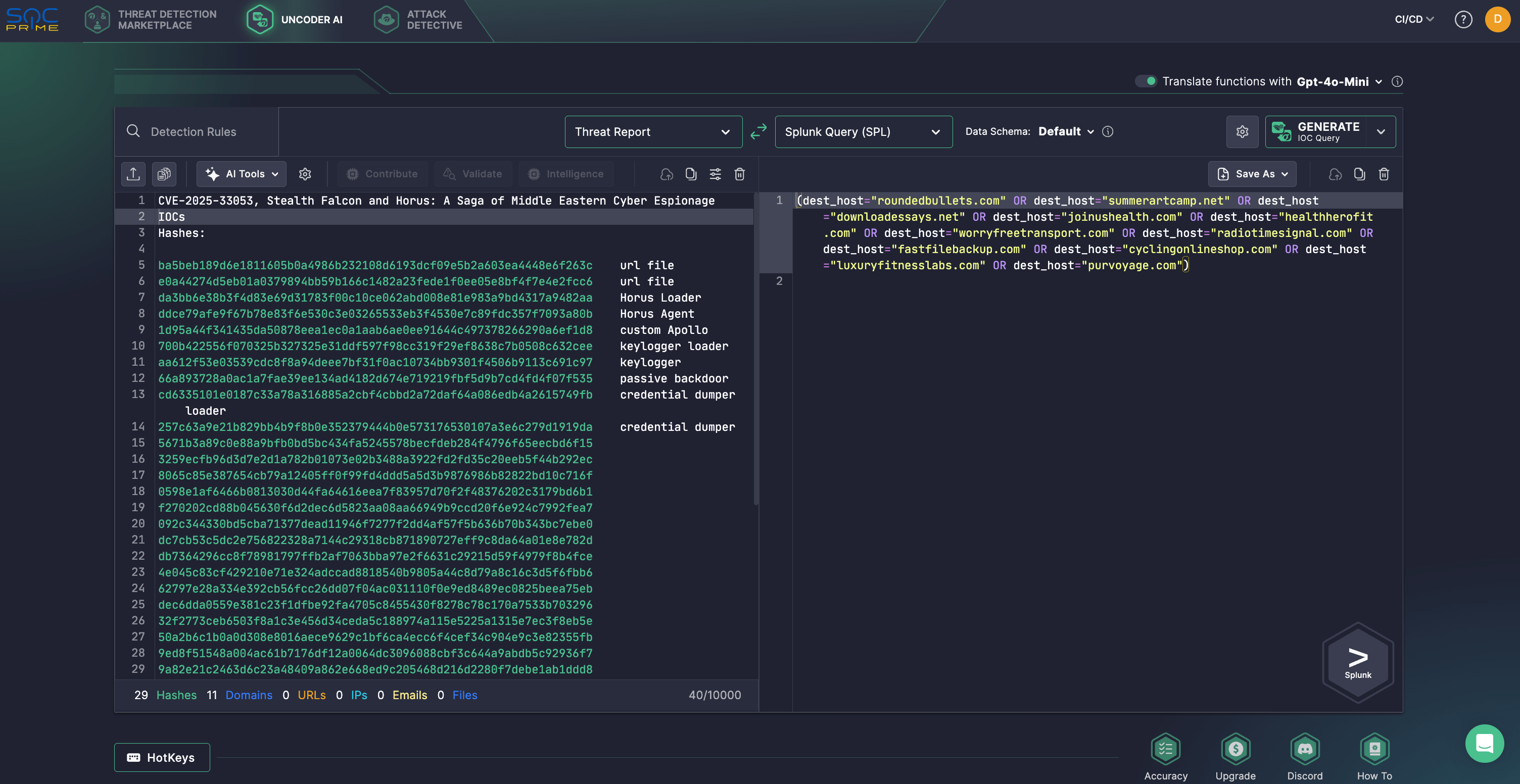

보안 엔지니어는 또한 Uncoder AI—위협 인지 탐지 엔지니어링을 위해 설계된 비대리 AI를 활용할 수 있습니다. Uncoder를 사용하여 수비수는 전용 Check Point 보고서에서 IOC를 자동으로 사냥 쿼리로 변환하여 CVE-2025-33053을 악용하는 Stealth Falcon APT 활동의 효율적인 조사를 가능하게 합니다. 추가로, Uncoder는 원시 위협 보고서로부터 탐지 논리를 작성하고, ATT&CK 태그 예측, AI 주도 쿼리 최적화 및 여러 플랫폼 간 탐지 콘텐츠 번역을 지원합니다.

CVE-2025-33053 분석

Check Point 연구원들 은 Stealth Falcon으로 알려진 APT 그룹에 의한 새로운 캠페인을 발견했는데, 이 그룹은 URL 파일을 사용하여 제로데이 익스플로잇을 무기화하였습니다. 이 결함은 CVE-2025-33053으로 추적되며, CVSS 점수가 8.8에 달할 정도로 높은 외부 파일 이름 또는 경로에 대한 제어를 사용해 네트워크를 통해 원격 코드 실행을 가능하게 합니다.

Stealth Falcon은 최소한 2012년부터 중동에서 사이버 스파이 행위로 알려져 있습니다. 최신 캠페인에서 위협 행위자는 터키, 카타르, 이집트 및 예멘의 공공 및 방위 부문을 포함하여 중동 및 아프리카의 고프로파일 기관을 대상으로 하였습니다. Stealth Falcon은 여전히 WebDAV 및 LOLBins 를 악용하는 링크 또는 첨부 파일을 포함한 스피어 피싱 이메일에 의존하고 있습니다.

이들의 도구 키트에는 오픈 소스 빨간 팀 프레임워크 Mythic에 기반한 맞춤형 임플란트를 포함합니다. 이러한 임플란트는 반 분석 기술을 특징으로 하며, 더 정교한 페이로드를 떨어뜨리기 전에 희생자 시스템을 검증합니다. Stealth Falcon은 이집트의 매의 머리를 가진 신의 이름을 딴 Mythic 기반의 맞춤형 임플란트인 Horus Agent도 배포합니다. 추가로, Stealth Falcon은 키로거, 은밀한 백도어 및 도메인 컨트롤러 Credential Dumper와 같은 이전에 보지 못한 여러 맞춤형 도구를 사용합니다.

공격 흐름은 ZIP 아카이브에 포함되고 정당한 문서로 위장된 악성 URL 파일이 포함된 피싱 이메일로 시작됩니다. 이 파일은 iediagcmd.exe 를 남용하여 route.exe 를 공격자의 WebDAV 서버로부터 실행합니다. 첫 번째 단계는 Code Virtualizer로 보호된 C++ 기반 로더인 Horus Loader가 포함됩니다. 이 로더는 kernel32.dll and 와 같은 고급 반 분석 기술을 사용하여 수동 매핑을 하고, 17개 벤더의 100개 이상의 안티바이러스 프로세스를 스캔하여 탐지를 피합니다. 희생자를 방해하기 위해 페이로드를 IPv6 주소에서 디코딩하여, and scans for 100+ antivirus processes from 17 vendors to avoid detection. To distract the victim, it decrypts and opens a decoy PDF. The loader then employs IPfuscation to decode the payload from IPv6 addresses, injecting it into msedge.exe 에 주입합니다. 시스템 호출인 ZwAllocateVirtualMemory, ZwWriteVirtualMemory와 NtResumeThread.

를 사용하여.

최종 페이로드인 Horus Agent는 문자열 암호화, 제어 흐름 평탄화 및 동적 임포트 해결을 위한 API 해싱을 포함한 맞춤형 OLLVM 기술로 강력하게 은폐됩니다. 이는 AES 암호화된 HTTP를 통해 최대 4개의 도메인과 HMAC-SHA256으로 보호된 C2 인프라와 통신하며, 종료일은 2099년 12월 31일로 설정되어 있습니다.

진행 중인 악용 때문에, CISA는 CVE-2025-33053을 KEV 카탈로그에 추가하였으며, FCEB 기관이 2025년 7월 1일까지 패치를 적용할 것을 요구하고 있습니다. CVE-2025-33053 공개 후 위협에 신속하게 대응하기 위해, Microsoft는 2025년 6월 10일에 패치를 출시하였습니다. CVE-2025-33053 악용 시도를 줄이기 위한 잠재적인 완화 조치로는 최신 수리 버전으로 Windows 시스템을 업데이트하고, 정교한 피싱 시도를 식별하기 위해 직원을 교육하며, WebDAV 트래픽을 의심스러운 도메인으로 모니터링하고, LOLBin 남용 및 무단 프로세스 주입을 탐지하는 실현 가능한 보안 솔루션을 사용하는 것이 권장됩니다. on June 10, 2025. As potential CVE-2025-33053 mitigation measures to reduce the risks of exploitation attempts, defenders recommend updating Windows systems to the latest fixed version, training staff to spot spear-phishing attempts, monitoring WebDAV traffic to suspicious domains, and using feasible security solutions to detect LOLBin abuse and unauthorized process injection.

CVE-2025-33053의 사용은 Stealth Falcon의 고급 능력과 중동의 고가치 표적에 대한 전략적 초점을 입증합니다. 이 취약점은 기업 환경에서 원격 파일 공유 및 협업을 위해 널리 사용되는 WebDAV로 인해 조직에 심각한 위험을 야기합니다. 이러한 중대한 위협에 대비하기 위해서는 즉각적인 패치 및 지속적인 위협 모니터링이 필수적입니다. SOC Prime은 전 체 제품군 을 제로 트러스트 원칙 위에 구축하고 AI, 자동화, 및 실행 가능한 위협 인텔리전스에 의해 지원되어 전 세계 조직이 사이버 위협을 초과하여 상승할 수 있도록 요구되는 모든 것을 제공합니다. principles and backed by AI, automation, and actionable threat intelligence to empower global organizations with everything they need to outscale cyber threats.