우크라이나에 대한 전면 침공 이후, 러시아 출신 사이버 범죄 그룹은 우크라이나 국가 기관 및 비즈니스 부문을 첩보 및 파괴를 목적으로 끊임없이 공격해왔습니다. 최근, 사이버 보안 연구자들은 대규모 사이버 첩보 캠페인을 발견했는데, 이는 7-Zip의 제로데이 취약점을 악용하여 SmokeLoader 악성코드를 전달하고 있었습니다. 이 캠페인의 궁극적인 목표는 사이버 첩보 활동으로, 우크라이나 전쟁의 디지털 최전선을 더욱 강화했습니다.

CVE-2025-0411 익스플로잇 시도 탐지

증가하는 사이버 첩보 캠페인은 우크라이나와 그 동맹국을 겨냥하여 현재 사이버 위협 환경에서 중요하게 부각되고 있습니다. 최근 발견된 대규모 작전은 이 위험을 강조하며, 전 세계적으로 사용되는 오픈 소스 7-Zip 유틸리티의 제로데이 취약점을 악용하고 있습니다.

CVE-2025-0411 결함은 원격 공격자에게 웹 마크(MotW) 보호를 무력화하고 현재 사용자 권한으로 임의 코드를 실행할 수 있게 하여, 결국 SmokeLoader 감염을 초래합니다. 러시아 위협 행위자가 우크라이나에서 새로운 악성 전술을 시험한 후 이를 글로벌 대상에게 확대하는 경향을 감안할 때, 보안 팀은 사전에 조치를 취해야 합니다.

SOC Prime 플랫폼 은 러시아 연계 사이버 범죄 그룹이 우크라이나를 타겟으로 하고 CVE-2025-0411을 악용하여 SmokeLoader를 확산시키는 최신 제로데이 캠페인에 대응하는 일련의 엄선된 Sigma 규칙을 수집합니다. 아래 탐지 탐색 을(를) 클릭하여 즉시 규칙에 접근할 수 있습니다.

탐지는 다수의 SIEM, EDR, Data Lake 솔루션과 호환 가능하며, MITRE ATT&CK® 프레임워크 에 매핑되어 위협 조사를 간소화합니다. 추가로, 각 Sigma 규칙은 참조, 공격 타임라인, 분류 추천 등 풍부한 메타데이터로 강화되어 있습니다. CTI references, attack timelines, triage recommendations, and more.

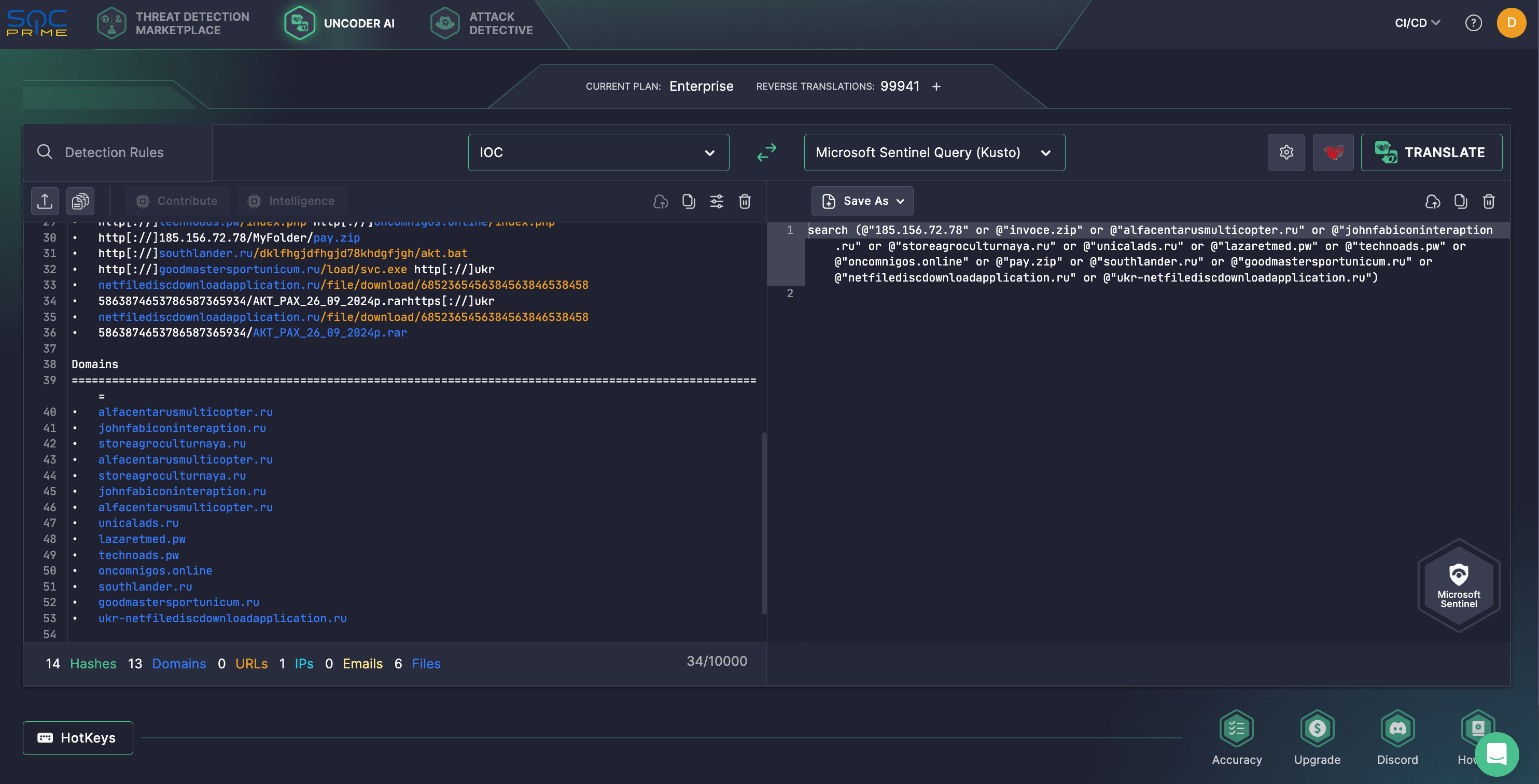

조사를 진행하기 위해 보안 전문가는 해당하는 Trend Micro 연구에서 제공하는 IOC를 사용하여 즉시 헌트를 시작할 수 있습니다. SOC Prime의 Uncoder AI 를 이용하여 몇 초 내에 맞춤형 IOC 기반 쿼리를 생성하고 선택한 SIEM 또는 EDR 환경에서 자동으로 작업할 수 있습니다. 이전에는 기업 고객에게만 제공되던 Uncoder AI는 이제 개인 연구자에게도 완전한 기능으로 개방되었습니다. 자세한 내용을 여기.

에서 확인하세요

2024년 초가을, 방어자들은 CVE-2025-0411로 알려진 7-Zip 제로데이 취약점의 악용을 발견했습니다. 이 취약점은 SmokeLoader 우크라이나 기관을 대상으로 한 악성코드 캠페인에 활용되었습니다.

CVE-2025-0411은 CVSS 점수가 7.0이며, 원격 공격자가 Windows MotW 보호를 회피하고 현재 사용자 권한으로 임의 코드를 실행할 수 있게 합니다. 공급업체는 2024년 11월에 버전 24.09를 릴리스하며 이 문제를 해결했습니다. 그러나 최근 패치된 이 취약점은 SmokeLoader를 배포하는 데 적극적으로 무기화되고 있습니다. 특히, 우크라이나를 상대로 한 실제 캠페인에서, 러시아 연계 해킹 그룹의 유명한 무기고에서 널리 사용되는 공격 도구인 SmokeLoader를 악용하고 있습니다, 예를 들어 UAC-0006.

이 취약점은 우크라이나 국가 기관 및 민간 단체를 대상으로 한 사이버 첩보 캠페인의 일부로 사용된 가능성이 높으며, 더 큰 러시아-우크라이나 갈등과 일맥상통합니다. CVE-2025-0411의 근본적 문제는 패치된 버전 24.09 이전에, 공급업체가 이중 캡슐화된 아카이브 내의 파일에 대해 MoTW 보호를 정확히 적용하지 못한 점입니다. 이 결함은 해커가 악성 스크립트 또는 실행 파일을 포함한 아카이브를 만들어 MoTW 보안 조치를 회피하고, Windows 사용자를 잠재적 위협에 노출시킬 수 있게 합니다.

CVE-2025-0411의 기능적인 PoC 익스플로잇의 릴리스는 감염의 위험을 증가시켰습니다. 진행 중인 SmokeLoader 캠페인에서, 내부 ZIP 아카이브는 동형 공격을 사용하여 악성 파일을 .doc 파일로 위장했습니다. 동형 공격은 자주 피싱 캠페인에서 사용되는 것으로 알려져 있으며, 최근 SmokeLoader 캠페인에서는 러시아 연계 해커들이 피해자를 CVE-2025-0411 악용으로 유도하는 추가적인 속임수를 더했습니다. 키릴 자모 “Es”를 사용하여, .doc 파일을 모방하는 내부 아카이브를 제작하여 사용자를 효과적으로 현혹시키고 익스플로잇을 무의식중에 트리거하게 만들었습니다.

특히, 일부 영향을 받은 이메일 계정은 이전 캠페인에서 획득했을 가능성이 있으며, 새로 손상된 계정은 미래 공격에 사용되어 이메일을 보다 합법적으로 보이게 하고 피해자 조작의 가능성을 높입니다. 이 캠페인에서 또 다른 관찰점은 현지 국가 기관에 침투하려는 적들의 초점입니다. 이러한 기관은 종종 사이버 압박을 받고 있으며, 방어력이 취약하여 공공 부문 내 더 큰 조직에 잠입하는 통로로 이용됩니다.

잠재적인 CVE-2025-0411 완화 조치로는 조직들이 제품 업데이트를 신속하게 버전 24.09 이상으로 적용하고, 스피어 피싱을 방지하기 위해 강력한 이메일 보안을 시행하며, 피싱 시도, 특히 동형 공격을 시기에 맞게 식별할 수 있도록 사이버 보안 인식을 강화해야 합니다. 집단 사이버 방어를 위한 SOC Prime 플랫폼 은 기업용으로 준비된, 미래를 대비한 제품군을 보안 팀에게 제공하여, 실제 세계 공격에서 악용되는 CVE를 포함해 신흥 위협에 적극적으로 대응할 수 있도록 하고, 발전하는 조직들이 탄탄한 사이버 보안 전략을 수립하는 데 도움을 줍니다. e-ready, future-proof product suite to proactively defend against emerging threats, including CVEs exploited in in-the-wild attacks, while helping progressive organizations adopt a robust cybersecurity strategy.