치명적인 Confluence 제로데이가 공개된 지 한 달 만에 추적된 CVE-2023-22515 과 사이버 위협 영역에서 Atlassian 제품에 영향을 미치는 새로운 취약성이 등장했습니다. 적대자들은 Confluence Data Center 및 Confluence Server의 모든 버전에서 인증 우회가 가능한 CVE-2023-22518로 알려진 최근 수정된 최고 심각도의 취약성에 주목하고 있습니다. 공격자는 CVE-2023-22518 익스플로잇을 악용하여 표적 사용자의 파일을 Cerber 랜섬웨어로 암호화합니다.

CVE-2023-22518 익스플로잇 시도 탐지

또 다른 중요한 보안 버그가 레이더에 포착되었습니다. CVE-2023-22518이 높은 심각도 등급을 획득하고 모든 Confluence 버전에 영향을 미친다는 점에서 사이버 방어자는 이 주목받고 있는 보안 문제를 이용한 공격의 급증을 막기 위한 신뢰할 수 있는 탐지 콘텐츠가 필요합니다.

집합적 사이버 방어를 위한 SOC Prime 플랫폼은 수십 개의 보안 분석 플랫폼에 맞춰져 있으며 MITRE ATT&CK® 프레임워크에 매핑된 사전 준비된 Sigma 규칙 세트를 제공하여 간소화된 위협 조사를 제공합니다.

Windows/Linux 환경에서의 가능한 익스플로잇 시도를 식별하기 위해 아래의 전용 콘텐츠를 활용하십시오.

가능한 CVE-2023-22518 (Atlassian Confluence) 익스플로잇 시도 [Windows] (프로세스 생성 경로)

가능한 CVE-2023-22518 (Atlassian Confluence) 익스플로잇 시도 [Linux] (프로세스 생성 경로)

가능한 CVE-2023-22518 (Atlassian Confluence) 익스플로잇 시도 (웹서버 경로)

Confluence Server 및 Data Center 미인가 원격 코드 실행 취약성 [CVE-2022-26134] 이후 가능 실행 활동 (cmdline 경로)

특히, 목록에 있는 마지막 규칙(CVE-2022-26134 익스플로잇 탐지에 전념하고 2022년에 출시된)은 Linux 환경에서의 행위 중첩도로 인해 CVE-2023-22518과 관련된 공격 활동을 포착하는 데 도움이 됩니다.

또한, 아래 규칙은 Windows 인스턴스에서 CVE-2023-26134 익스플로잇과 관련된 일반 악의적인 패턴을 탐지할 수 있습니다:

가능한 웹 서버 또는 웹앱 익스플로잇 (cmdline 경로)

최근 공격과 관련된 Windows 및 Linux 환경에서의 이후 공격 활동을 조사하려면 아래 Sigma 규칙을 확인하십시오:

표준 도구를 통한 원격 파일 복사 (cmdline 경로)

Powershell을 통한 다운로드 또는 업로드 (cmdline 경로)

떠오르는 CVEs 탐지를 위한 SOC 콘텐츠의 포괄적인 리스트에 접근하려면 탐지 탐색 버튼을 클릭하십시오. 보안 전문가는 ATT&CK 참조 및 CTI 링크가 포함된 심층적 정보와 조직 특정 요구에 맞춘 실행 가능한 메타데이터를 얻어 간소화된 위협 연구를 할 수 있습니다.

CVE-2023-22518 분석

Atlassian은 최근에 보안 공지 를 통해 모든 Confluence Data Center 및 Server 소프트웨어 버전에 영향을 미치는 CVE-2023-22518로 식별된 새로운 부적절한 인증 취약성에 대해 방어자들에게 경고했습니다. 2023년 11월 6일에 Atlassian은 CVE-2023-22518의 적극적인 익스플로잇과 랜섬웨어 공격에서의 사용을 강조하는 업데이트를 추가했습니다. 공개된 보안 버그와 관련된 위험의 극적인 증가 및 공개적으로 이용 가능한 PoC 익스플로잇으로 인해 CVE-2023-22518은 CVSS 척도에서 최고 등급인 10을 받았습니다. 다행히 이 취약성은 atlassian.net 도메인을 통해 접근되는 Atlassian Cloud 웹사이트에는 영향을 미치지 않습니다.

공개된 보안 버그는 인증되지 않은 공격자가 Confluence를 재설정하고 모든 관리 작업을 수행할 수 있는 권한이 있는 계정을 생성하여 전체 시스템 손상을 초래할 수 있게 합니다.

Rapid7은 최근 일련의 고객 환경에서 CVE-2023-22518의 익스플로잇을 관찰하였으며, 취약한 Confluence 서버에 Cerber 랜섬웨어를 배포하려는 시도도 포함되어 있습니다.

모든 Confluence Data Center 및 Server 버전이 영향을 받으며 Atlassian은 이 문제를 완화하기 위해 즉각적으로 지정된 LTS 버전 또는 최신 버전의 패치를 적용할 것을 권장합니다. 패치 적용 시 문제가 발생하는 경우, 잠재적으로 영향을 받을 수 있는 인스턴스를 백업하고 외부 네트워크 액세스를 제한하며 특정 Confluence 엔드포인트에서의 액세스를 비활성화하는 것이 공격 백터를 줄이기 위한 임시 해결책으로 사용될 수 있습니다.

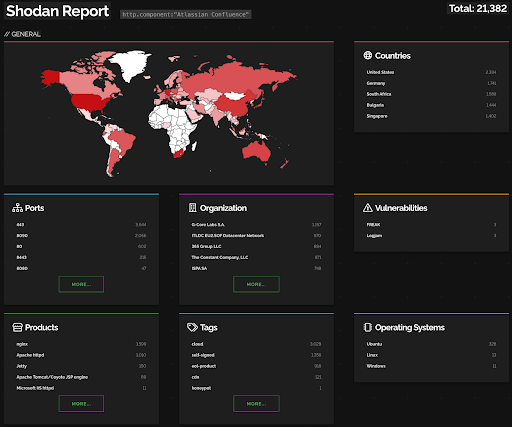

간단한 Shodan 검색에 따르면, 현재 20,000개 이상의 Confluence 인스턴스가 인터넷에 공개되어 있지만, 이들 중 얼마나 많은 것이 CVE-2023-22518 공격에 취약한지는 특정하기 어렵습니다. 이 숫자는 크게 증가했습니다 다른 Confluence 취약성이 공개된 이후인 CVE-2022-26134 2022년에

PoC 발견으로 인한 CVE-2023-22518 익스플로잇 시도의 증가된 위험은 조직의 인프라를 보호하기 위한 방어자의 초고속 대응을 요구합니다. SOС Prime의 위협 탐지 마켓플레이스는 최신 행동 기반 탐지 알고리즘에 대한 접근을 제공하고, 맞춤화된 정보를 통해 사이버 방어자를 지원하여 랜섬웨어 공격 및 모든 범위의 새로운 위협을 앞서 나갈 수 있게 합니다.