BRICKSTORM 악성코드 탐지: UNC5221과 관련된 중국 지원 행위자, 미국 법률 및 기술 부문 표적

목차:

중국 연계 사이버 첩보 작전이 급속도로 증가하고 있으며, 국가 후원의 활동이 150% 증가하고 금융, 미디어, 제조 및 산업 부문을 대상으로 한 공격이 최대 300% 증가하고 있다고 CrowdStrike의 2025 글로벌 위협 보고서에 따르면, 최근 방어자들은 법률 및 기술 회사 등 여러 부문에 걸쳐 미국 조직에서 장기 지속성을 유지하기 위해 사용하는 BRICKSTORM 백도어를 확인했습니다. 이 캠페인은 APT UNC5221 및 관련 중국 연계 클러스터에 귀속되며, 피해자 네트워크에 1년 이상 탐지되지 않은 접근을 허용했습니다.

BRICKSTORM 멀웨어 탐지

지정학적 긴장의 증대 속에서, APT로 인한 위협은 더욱 심각해지고 있습니다. 국가 후원의 행위자들은 점점 더 중요한 인프라, 금융 시스템 및 정부 네트워크를 제로데이 익스플로잇, 스피어피싱 및 고급 멀웨어를 통해 겨냥하고 있습니다.

중국은 APT 분야를 계속 주도하고 있으며, Trellix의 사이버 위협 보고서에 따르면 2024년 동안 중국, 북한, 이란, 러시아 그룹들이 점점 더 정교해지고 적응력을 보여줍니다. 이들은 사이버 작전을 통해 그들의 지정학적 목표를 발전시키기 위한 가장 활발한 행위자들 중 하나로 남아 있습니다. 사이버 첩보는 더욱 표적화되고 은밀하며 기술적으로 진보된 캠페인 중심이 되었습니다.

최근에 발견된 BRICKSTORM 멀웨어 캠페인은 이러한 진화를 상징하며, 법률 부문 조직을 침투하기 위해 매우 정교한 다단계 접근 방식을 활용합니다. 이 기법은 현대 첩보 작전의 정밀성을 부각시키며 방어자들이 이러한 위협에 대비하고 대응할 필요성을 강조합니다.

SOC Prime 플랫폼 등록 하여 BRICKSTORM 멀웨어 공격을 해결하는 최신 CTI 및 큐레이션된 Sigma 규칙을 액세스하세요. 아래의 탐지 탐색 버튼을 누르고 여러 SIEM, EDR 및 데이터 레이크 솔루션과 호환되는 관련 탐지 스택으로 즉시 세부 분석하세요. 이는 MITRE ATT&CK과 정렬되며 실질적인 정보로 풍부하게 제공됩니다. CTI.

사이트의 위협 탐지 시장을 탐색하여 BRICKSTORM 멀웨어 탐지 콘텐츠 업데이트를 추적하려는 사이버 방어자들은 “Brickstorm” 태그 또는 “APT” 태그를 검색하여 국가 후원 행위자에 대한 폭넓은 컬렉션을 탐색할 수 있습니다.

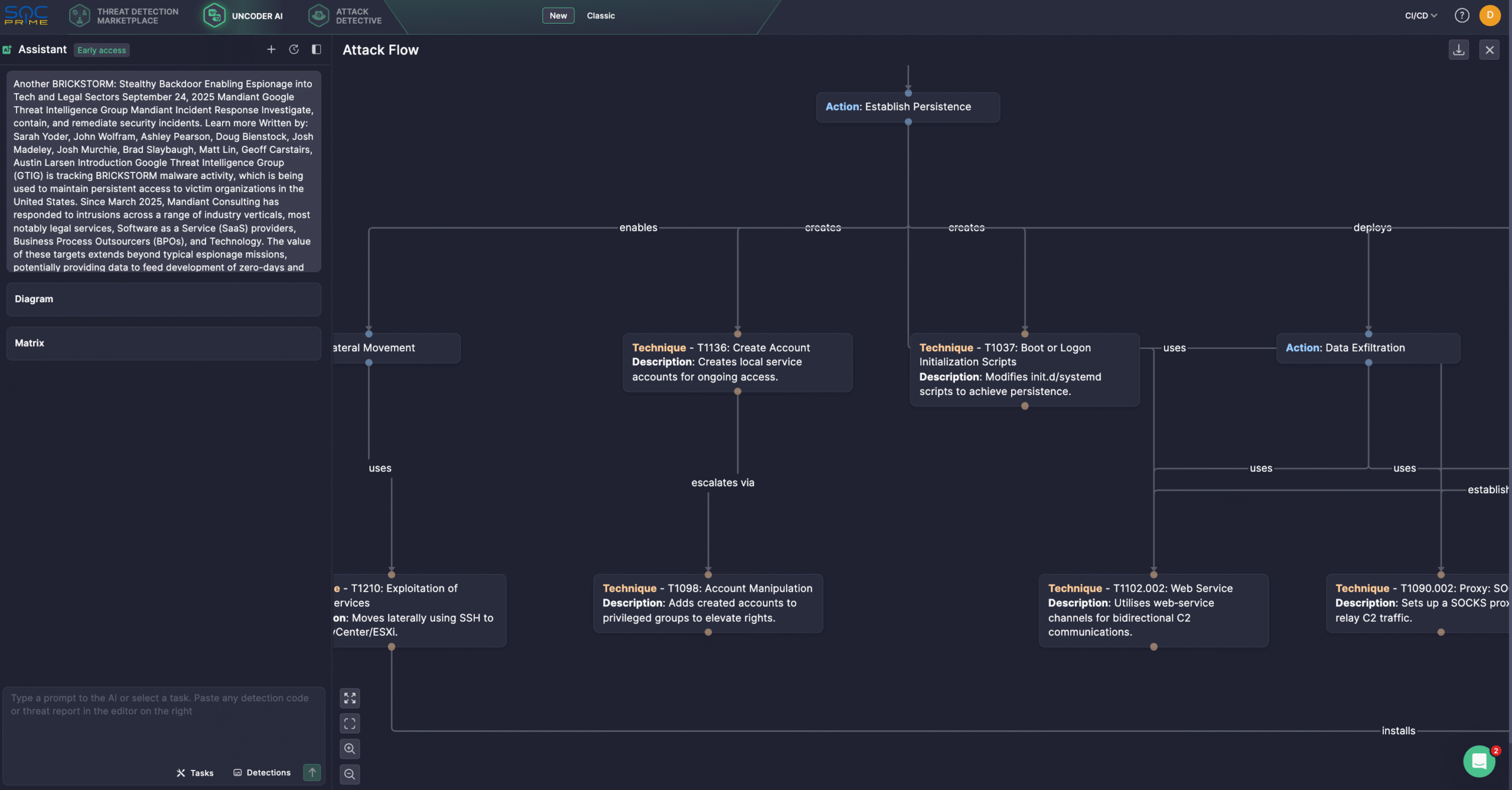

위협 조사를 간소화하려는 보안 전문가들은 Uncoder AI를 사용할 수 있으며, 이는 탐지 엔지니어링을 위한 IDE이자 공동 파일럿으로 이제 새로운 AI 챗봇 모드 및 MCP 도구 지원으로 강화되었습니다. Uncoder를 통해 방어자들은 IOCs를 즉시 맞춤형 헌팅 쿼리로 변환하고, 원시 위협 보고서에서 탐지 코드를 작성하며, 공격 흐름 다이어그램을 생성하고, ATT&CK 태그 예측을 활성화하고, AI 기반 쿼리 최적화를 활용하며, 여러 플랫폼에 걸쳐 탐지 콘텐츠를 번역할 수 있습니다. 예를 들어, 보안 전문가들은 Madinat & Google 위협 인텔리전스 그룹 보고서를 기반으로 BRICKSTORM 멀웨어의 공격 흐름을 시각화할 수 있습니다.

BRICKSTORM 멀웨어 분석

Google 연구원들은 중국 연결 행위자들이 미국의 기술, 법률, SaaS 및 BPO 조직을 감시하기 위해 Go 기반의 BRICKSTORM 백도어를 배포하여 1년 이상 탐지되지 않고 데이터를 탈취했다고 경고합니다. 이 캠페인은 2025년 3월부터 활성화되었으며, Mandiant에 의해 중국 연계 APT UNC5221에 귀속되었으며, 이는 that China-linked actors have been deploying the Go-based BRICKSTORM backdoor to spy on U.S. tech, legal, SaaS, and BPO organizations, stealing data undetected for over a year. The campaign has been active since March 2025 and is attributed by Mandiant to APT UNC5221, a China-nexus group known for leveraging 제로데이 를 첩보 작전에 활용하는 것으로 알려져 있습니다.

UNC5221은 때때로 실크 태풍과 연결되었지만, 방어자들은 현재 이를 별개의 클러스터로 취급하고 있습니다. 이 그룹은 전통적인 EDR 지원이 부족한 장치에 백도어를 배포하여 장기적이고 은밀한 접근을 중시하며, 거의 또는 전혀 원격 정보를 생성하지 않는 측면 이동 및 데이터 탈취 기술을 사용합니다. SOCKS 프록시 기능과 크로스 플랫폼 지원을 갖춘 Go 기반 BRICKSTORM 백도어의 수정은 적들이 피해자 환경에서 1년 이상 레이더 아래에 남도록 허용했습니다.

연구원들은 여러 공급 업체의 Linux 및 BSD 기반 장치에서 BRICKSTORM이 목격되었으며, 일관되게 VMware vCenter 및 ESXi 호스트를 겨냥했습니다. 여러 사례에서, BRICKSTORM은 네트워크 장치에 배포된 후 유효한, 아마도 도난된 자격 증명을 사용해 VMware 시스템으로 피봇했습니다. 주목할 만하게, 공격자들은 사건 대응이 시작된 후에도 vCenter 서버에 BRICKSTORM을 설치하며 적응력을 보여주었습니다.

최소 한 번의 침입에서는, UNC5221이 제로데이 취약점을 악용했으며, 다른 경우에는 반포렌식 능력을 가진 후 익스플로잇 스크립트가 진입점을 숨겼습니다. BRICKSTORM 샘플은 종종 합법적인 프로세스로 위장되며, C2 인프라는 Cloudflare Workers, Heroku 앱, 그리고 sslip.io or nip.io와 같은 동적 DNS 서비스를 활용했습니다. 피해자 전반에서 C2 도메인이 재사용되지 않아 그룹의 운영 보안에 대한 집중을 강조했습니다.

한 사례에서는 공격자들이 Apache Tomcat 웹 인터페이스에서 악성 Java 서블릿 필터를 설치하여 vCenter 서버를 손상시켰습니다. 맞춤형 인메모리 드로퍼를 사용하여, 구성 변경이나 재시작 필요 없이 이를 우회했습니다. BRICKSTEAL로 명명된 그 필터는 HTTP 기본 인증에서 자격 증명을 디코딩하여 HTTP 로그인 요청을 가로채었는데, 일반적으로 높은 권한을 가진 Active Directory 계정을 사용했습니다.

어느 사건에서는 공격자가 유효한 관리자 자격 증명을 활용하여 Delinea(이전 Thycotic) 비밀 서버를 실행하는 시스템으로 측면 이동하였으며, 법의학적 증거로 검출된 도구를 사용하여 저장된 자격 증명을 자동으로 추출하고 복호화한 것으로 나타났습니다.

BRICKSTORM는 일반적으로 직접적인 활동을 위한 주요 백도어로 사용되었으며, 추가로 손상된 장치들이 백업 역할을 했습니다. 이를 배포하기 위해, 공격자들은 종종 SSH를 통해 유효한 자격 증명을 사용해 연결했습니다. 일부 경우에는, 이는 이전에 액세스한 비밀번호 보관소에서 검색되거나 PowerShell 스크립트에서 발견되었습니다. 공격자들은 또한 ESXi 웹 UI 또는 VAMI를 통해 SSH를 설정한 후 BRICKSTORM을 설치하는 것도 관찰되었습니다.

적들은 또한 VMware 환경으로 측면 이동하기 위해 유효한 자격 증명을 사용했으며, init.d, rc.local, 또는 systemd 파일을 수정하여 백도어가 재부팅 시 자동으로 실행되게 했습니다. 다른 경우에는 SLAYSTYLE(일명 BEEFLUSH)으로 추적된 JSP 웹 셸을 배포하여 HTTP 요청을 통해 임의의 OS 명령을 실행했습니다.

조사 결과 적들은 Microsoft Entra ID Enterprise Applications를 사용하여 주로 PRC 경제 또는 첩보 우선 순위와 관련된 개발자, 관리자 및 관련 인사들의 이메일을 타겟으로 하는 경우가 많았습니다. mail.read or full_access_as_app 범위를 사용하여 모든 메일박스에 액세스할 수 있었습니다.

데이터 절도를 위해, UNC5221은 BRICKSTORM의 SOCKS 프록시를 사용하여 피해자 시스템에 터널링하고, 도난된 자격 증명을 사용하여 내부 코드 리포지토리에 로그인하거나 UNC 경로를 통해 파일을 직접 탐색했습니다. 일부 침입에서는 BRICKSTORM이 나중에 제거되었지만, 백업의 법의학 분석으로 그 존재를 확인했습니다. BRICKSTORM 캠페인은 최신 보안 방어를 회피하고 높은 가치 조직을 목표로 하는 매우 정교한 작전입니다. UNC5221의 접근은 이들이 타사 SaaS 제공자의 고객으로 이동하거나 기업 시스템에서 제로데이 취약점을 악용할 수 있게 하여 방어자들이 신속하고 적극적으로 대응해야 함을 강조합니다. 이를 통해, 최고의 사이버 보안 전문 지식, AI, 자동화 기능, 실시간 위협 정보로 지원되는 SOC Prime의 전체 제품군 을 활용하여, 조직이 APT 공격 및 가장 예상되는 기타 중요한 위협을 미리 방어할 수 있습니다.