소개

On 2020년 8월 사이버 위협 환경에 등장한 랜섬웨어 에 속하는 새로운 유형의 멀웨어입니다. 이 멀웨어를 개발한 공격자는 이를 “다크사이드(DarkSide)” 라고 불렀고, 이 유형의 다른 멀웨어와 마찬가지로 빅 게임 헌팅 (BGH) 캠페인에서 운영됩니다. 거의 동시에 전용 유출 사이트(Dedicated Leak Site)가 다크웹 에 제공되었으며, 처음 피해자를 알리기 위해 TOR 네트워크 뒤에 있습니다.

그들의 DLS 다크사이드 운영자는 사이버 작전을 수행하는 경험이 있다는 주장을 했으며, 이전에 다른, 잘 확인되지 않은 랜섬웨어 변형을 사용했다고 합니다. 실제로 그들의 초기 작전의 몇 가지 특성은 이 그룹이 다른 랜섬웨어-서비스-모델 (Ransomware as a Service) 프로그램의 전 소속일 가능성이 있으며, 이로 인해 제3자와 범죄 활동의 이익을 공유하지 않기 위해 자체 랜섬웨어를 작성했을 가능성을 뒷받침합니다.

통찰력

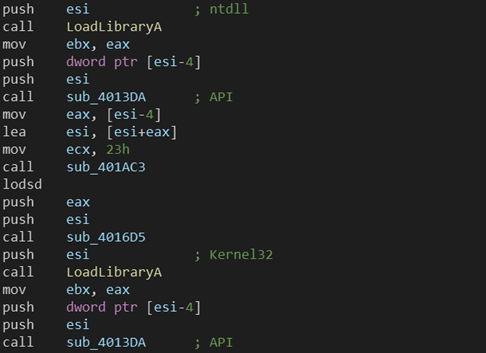

다크사이드 는 잘 작성된 멀웨어 패밀리이며, 2020년 8월/9월에 분석된 첫 번째 버전과 비교했을 때 크게 변하지 않았습니다. 이 계열에 속하는 샘플들은 주로 분석을 더 어렵게 만들기 위한 몇 가지 특징을 나타냅니다. 예를 들어, 최근 샘플(sha256: 17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61)에서 0040182A 에서 동적으로 sub DLL을 해결하기 위한 and API 함수를 찾습니다 LoadLibrary / GetProcAddress. sub_4016D5, sub_4013DA and sub_401AC3 도 이 과정에 관여합니다. 다음 스크린샷은 이 목적을 위해 설계된 전체 함수에서 추출된 코드 조각을 보여줍니다:

이것은 같은 멀웨어 패밀리의 변종을 사냥하는 데 잠재적으로 사용할 수 있는 코드 기반 Yara 규칙을 만드는 데 유용할 수 있습니다. 여러 대표적인 조각을 선택한 후, 다음과 유사한 것을 얻을 수 있습니다:

규칙 DarkSide_Ransomware_827333_39928 : CRIMEWARE {

메타:

저자 = “Emanuele De Lucia”

설명 = “다크사이드 랜섬웨어의 가능한 변종 탐지”

해시1 = “17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61”

/*

콜 0x4016d5

푸쉬 esi

콜 0x408195

mov ebx, eax

푸쉬 dword ptr [esi – 4]

푸쉬 esi

콜 0x4013da

mov eax, dword ptr [esi – 4]

lea esi, [esi + eax]

mov ecx, 0x23

*/

스트링:

$ = { E8 [4] 56 E8 [4] 8B D8 FF 76 ?? 56 E8 [4] 8B 46 ?? 8D 34 06 B9 ?? ?? ?? ?? }

조건:

그들 중 하나

}

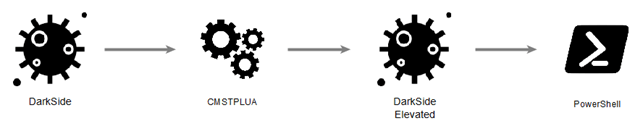

다크사이드는 또한 특권 상승과에 대한 기술을 사용합니다. UAC (사용자 액세스 제어) 우회를 합니다. 이 경우 관찰된 기술은 CMSTPLUA UAC 우회 로 알려져 있으며, 현재의 ShellExec 함수를 CMSTPLUA COM 인터페이스 {3E5FC7F9-9A51-4367-9063-A120244FBEC7}를 악용합니다. 이는 다음 그래프에 따라 확대된 권한으로 프로세스를 시작할 수 있도록 합니다:

파워셸은 예전 백업 파일의 복구를 방지하기 위해 섀도 복사본을 삭제하는 데 사용되며, 이는 다음 구문에 따릅니다:

powershell -ep bypass -c

“(0..61)|%{$s+=[char][byte](‘0x’+’4765742D576D694F626A6563742057696E33325F536861646F77

636F7079207C20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

.Substring(2*$_,2))};iex $s”

디코딩:

Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

간단한 Sigma 규칙은 유사한 시스템 측 행동을 사냥하는 데 사용될 수 있습니다.

제목: 전력 복사본 삭제를 위해 사용된 PowerShell 명령줄을 통한 DarkSide 감염 가능성 탐지

상태: 안정

설명: 전력 복사본 삭제를 위해 사용된 PowerShell 명령줄을 통한 DarkSide 감염 가능성 탐지

저자: Emanuele De Lucia

참조:

– 내부 연구

태그:

– attack.t1086

– attack.t1064

날짜: 2020/12/01

로그 소스:

카테고리: 프로세스 생성

제품: 윈도우

탐지:

선택:

이미지|endswith:

– ‘powershell.exe’

명령줄|contains|all:

– ‘(0..61)|%%{$s+=[char][byte]’

– ‘4765742D576D694F626A6563742057696E33325F536861646F77636F7079207C

20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

조건: 선택

레벨: 높음

주요 페이로드를 실행하기 전에 샘플은 디스크 정보 수집 등을 포함한 여러 다른 활동을 수행합니다.

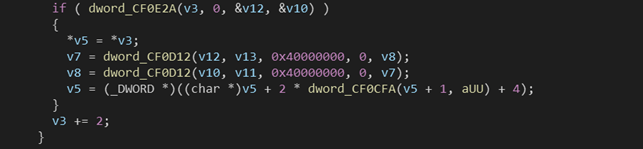

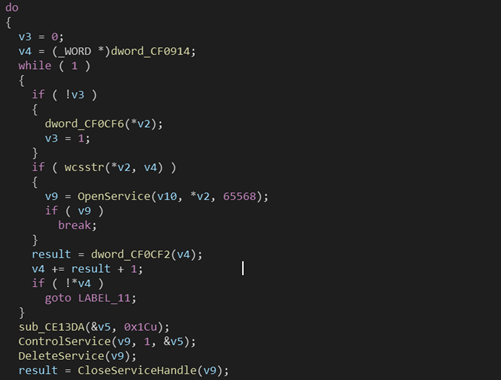

그리고 파일 암호화 프로세스에 영향을 미칠 수 있는 시스템 서비스를 중지하기 위해 미리 정의된 목록과 시스템 서비스를 비교합니다.

분석된 샘플에서는 멀웨어가 찾는 서비스는 다음과 같습니다:

sql

오라클

ocssd

dbsnmp

synctime

agntsvc

isqlplussvc

xfssvccon

mydesktopservice

ocautoupds

encsvc

파이어폭스

tbirdconfig

mydesktopqos

ocomm

dbeng50

sqbcoreservice

엑셀

인포패스

msaccess

mspub

onenote

아웃룩

powerpnt

스팀

thebat

썬더버드

비지오

워드

wordpad

메모장

이 영역도 악성 코드의 알려진 불량 코드 조각을 추출하는 데 고려될 수 있습니다:

규칙 DarkSide_Ransomware_827333_39929 : CRIMEWARE {

메타:

저자 = “Emanuele De Lucia”

설명 = “다크사이드 랜섬웨어의 가능한 변종 탐지”

해시 = “17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61”

/*

푸쉬 0x10020

푸쉬 dword ptr [edi]

푸쉬 dword ptr [ebp – 4]

콜 dword ptr [0xcf0e66]

mov dword ptr [ebp – 8], eax

cmp dword ptr [ebp – 8], 0

je 0xce4d83

푸쉬 0x1c

lea eax, [ebp – 0x30]

푸쉬 eax

콜 0xce13da

lea eax, [ebp – 0x30]

푸쉬 eax

푸쉬 1

푸쉬 dword ptr [ebp – 8]

콜 dword ptr [0xcf0e6a]

푸쉬 dword ptr [ebp – 8]

콜 dword ptr [0xcf0e6e]

*/

스트링:

$ = {68 [4] FF 37 FF 75 ?? FF 15 [4] 89 45 ?? 83 7D [2] 74 ?? 6A ?? 8D 45 ?? 50 E8 [4] 8D 45 ?? 50 6A ?? FF 75 ?? FF 15 [4] FF 75 ?? FF 15 ?? ?? ?? ??}

조건:

그들 중 하나

}

암호화 후, 다크사이드는 는 명령 및 제어 서버와 통신하여 피해자의 세부사항(피해자ID)과 암호화된 파일을 복구 및 제휴자를 식별하기 위한 추가 매개변수를 공유하도록 설계되었습니다.

이 네트워크 기능은 R-a-a-S 모델을 지원하기 위해 추가되었을 가능성이 매우 높습니다. 분석된 샘플에서 CnC(명령 및 제어)는 도메인 이름 securebestapp20.com:에 의해 확인되었습니다. 이 위협과 관련된 잠재적 네트워크 활동을 탐지하려면 다음과 유사한 SNORT 규칙을 작성해야 할 수 있습니다:

alert udp $HOME_NET any -> any 53 (msg:”DNS request for blacklisted domain ‘securebestapp20.com'”; content:”|0f|securebestapp20|03|com|00|”;nocase; reference:url,https://www.emanueledelucia.net/; sid:[SID HERE]; rev:1;)

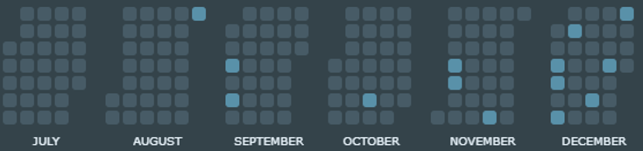

이 도메인은 16/09/2020 에 생성되었으며, 제가 확보할 수 있는 시점에서 그것은 two (2) A 레코드에 연결되어 있습니다. 흥미로운 것은 다음과 연결된 IP입니다. 185.105.109.19. pDNS 카운트 값은 이 도메인 이름에서 21/09/2020 (첫 번째 관찰된 해결일 185.105.109.19)부터 05/01/2021 (마지막으로 관찰된 해결일 185.105.109.19)까지 180 미만이며 대부분은 11월 초부터 오늘까지 발생했습니다. 이는 확산의 증가를 의미하며 물론 랜섬웨어-서비스-모델 비즈니스의 증가로도 연관됩니다. 게다가, 이 수치는 또한 2020년 11월 중순까지 관찰된 캠페인의 낮은 전체 볼륨과 일치합니다. 이는 또한 제가 이 멀웨어 패밀리를 위해 보유할 수 있는 다크사이드 페이로드 측 글로벌 가시성으로도 추가로 확인됩니다. 연말까지 다크사이드 멀패밀리에 대한 감지 결과를 다음에서 확인할 수 있으며, 2020년 12월로 향하면서 감지율의 전반적인 증가를 관찰할 수 있습니다.

다크사이드에 오신 것을 환영합니다

Welcome to Darkside

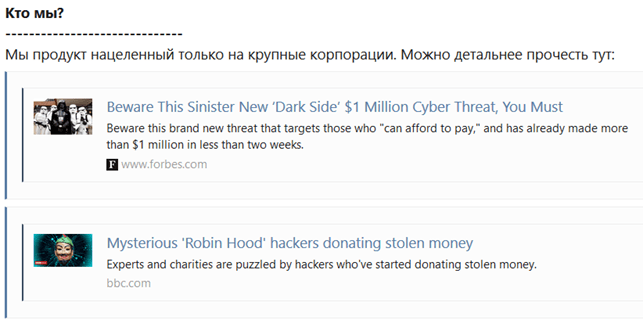

On 11/10/2020 사용자는 “[Affiliate Program] Darkside Ransomware“라는 제목의 발표를 러시아어를 사용하는 다크웹 포럼에 게시했습니다. 그 게시물에 포함된 내용은 공식적으로 프로젝트의 제휴 프로그램을 시작했습니다. 프로그램 자체를 광고하기 위해 보도자료가 사용되었으며, “대규모 기업만을 대상으로 한다“라는 내용으로 원래 게시된 것처럼 그룹의 기술도 자랑했습니다.

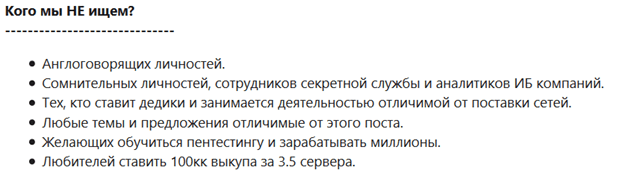

제휴 프로그램에서는 영어를 사용하는 인물들, 비밀 요원, 보안 연구원, 탐욕스러운 사람들(제가 이해하기에는 최소한 그런 것 같음) 등등을 환영하지 않습니다.

또한 교육, 의료, 공공 또는 비영리 부문에서 활동하는 기관 또는 CIS (독립 국가 연합(Содружество Независимых Государств)에 속한 국가의 기관을 목표로 하지 않다는 규칙도 있습니다.

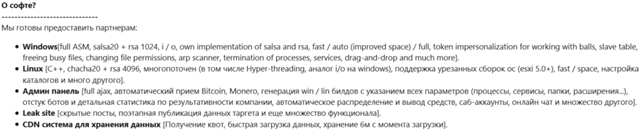

다른 직업과 마찬가지로 프로그램에 포함되기 위해 거쳐야 할 선택 과정이 있습니다. 여기에는 후보자의 기술과 경험을 확인하기 위한 면접 도 포함됩니다. 이전에 다른 프로그램에 소속되어 있었는지 여부를 확인합니다. 그 그룹은 윈도우 and 리눅스 버전의 다크사이드 랜섬웨어와 관리 패널, 유출 사이트, 데이터 저장용 CDN 시스템 을 제공합니다.

ESXi를 가지고 계신가요?

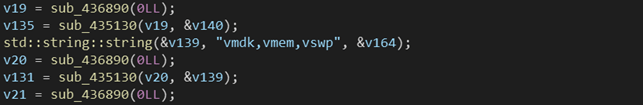

2020년 11월 말에 리눅스 변종 다크사이드 랜섬웨어가 잘 알려진 온라인 멀웨어 저장소에 업로드되었습니다. 업로드 시점에 감지율이 거의 존재하지 않았습니다. 작성 시점( 2021년 1월)에도 여전히 감지율이 매우 낮습니다( 2/63). 이 변종은 윈도우 버전과는 다소 다른 목적을 지니고 있는 듯합니다. 윈도우 랜섬웨어는 워크스테이션의 모든 사용자 파일을 암호화하기 위해 만들어졌지만(문서, 이미지, PDF 등…), 리눅스 버전은 서버의 가상 머신을 손상시키기 위해 만들어졌습니다. 실제로, 샘플은 VMWare 파일과 관련된 확장자를 찾으며, 이 파일에는 .vmdk, .vmem, .vswp 및 일반적인 로그 형식이 포함됩니다.

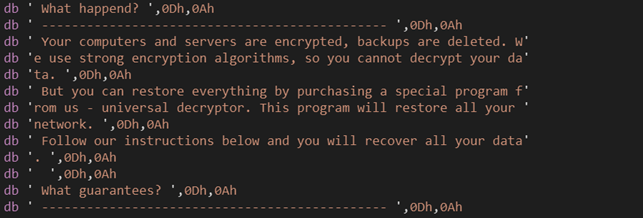

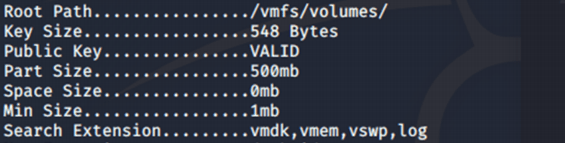

랜섬 메모는 윈도우 버전과 유사합니다

며, 실행 파일을 실행했을 때의 출력은 ESXi 환경에 중점을 둔다는 것을 확증합니다

as /vmfs/volumes/ 는 기본 위치입니다 ESXi 가상 머신. DarkSide의 리눅스 변종을 식별할 수 있는 엄격한 Yara 규칙은 다음과 유사할 수 있습니다:

rule DarkSide_Ransomware_827333_39930 : CRIMEWARE {

메타:

저자 = “Emanuele De Lucia”

description = “Linux DarkSide 랜섬웨어 변종의 가능성을 탐지합니다”

hash1 = “da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5”

스트링:

$ = “vmdk,vmem,vswp,log” fullword ascii

$ = “XChaCha20” fullword ascii

$ = “Partial File Encryption Tool” fullword ascii

$ = “main.log” fullword ascii

조건:

(uint16(0) == 0x457f and all of them)

}

또한 Linux 버전의 경우, 외부와의 통신은 이전에 보고된 도메인 이름과 각 피해자에게 특별히 제작된 URL을 통해 발생합니다. Sigma를 통해 실제로 명령 및 제어가 확인되는 도메인 이름에 대한 DNS 해상도 요청을 탐지하는 규칙을 작성할 수 있습니다:

제목: DarkSide 명령 및 제어 도메인 이름에 대한 해상도 요청을 탐지합니다

status: stable

설명: DarkSide 명령 및 제어 도메인 이름에 대한 해상도 요청을 탐지합니다

참조:

– https://www.emanueledelucia.net/fighting-the-darkside-ransomware/

author: Emanuele De Lucia

날짜: 2020/12/01

태그:

– attack.t1071.001

로그 소스:

category: dns

탐지:

선택:

query:

– ‘securebestapp20.com’

조건: 선택

falsepositives:

– 내부 연구

레벨: 높음

적대자 프로파일

2020년 11월 중순부터, 제휴 프로그램에 따라, 독점적으로 사용을 특정 위협 행위자와 연관짓는 것이 현재 더 어려워졌습니다. 다크사이드 랜섬웨어를 특정 위협 행위자에 연결합니다.

그러나 몇 가지 유사점이 Revil 개발자가 이 솔루션에 익숙할 수 있으며, 이전의 Revil 가입자가 해당 프로젝트를 독립적으로 제휴 프로그램을 통해 진화시켰을 가능성을 시사합니다. 작전의 특정 행위자에 관계없이, 다크사이드 보통 대상에 대해 정보를 수집한 후 여러 벡터를 통해 전달될 수 있습니다.

제 가시성에 따르면, 적어도 한 명의 위협 행위자가 다크사이드 피싱 기법을 채택했습니다 (T1566)를 통해 첫 단계 페이로드를 전달하여 피해자 환경 내에서 DarkSide 변종의 배포를 최종적으로 허용했습니다. 다른 침투 기법은 노출된 애플리케이션의 취약점을 악용하여 (T1190) 첫 발판을 확보한 후 횡적 이동을 수행하는 것을 포함합니다.

침해 지표

|

관찰 가능한 |

설명 |

값 |

|

sha256 |

payload-delivery |

da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5 |

|

sha256 |

payload-delivery |

17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61 |

|

domain |

network-activity |

securebestapp20.com |