脆弱性管理ライフサイクルは、現代のデジタル時代における増加するサイバー脅威に対抗するための欠かせないプロセスです。2023年だけで30,000以上の新たな脆弱性が発見され、 42%の増加が 2024年に観察され、効果的な対策の必要性を強調しています。APT40のような洗練された国家支援のグループなど、敵対者がこれらのセキュリティ欠陥を迅速に悪用する中、 APT40として

組織は、脆弱性管理のための体系的な方法論を採用する必要があります。

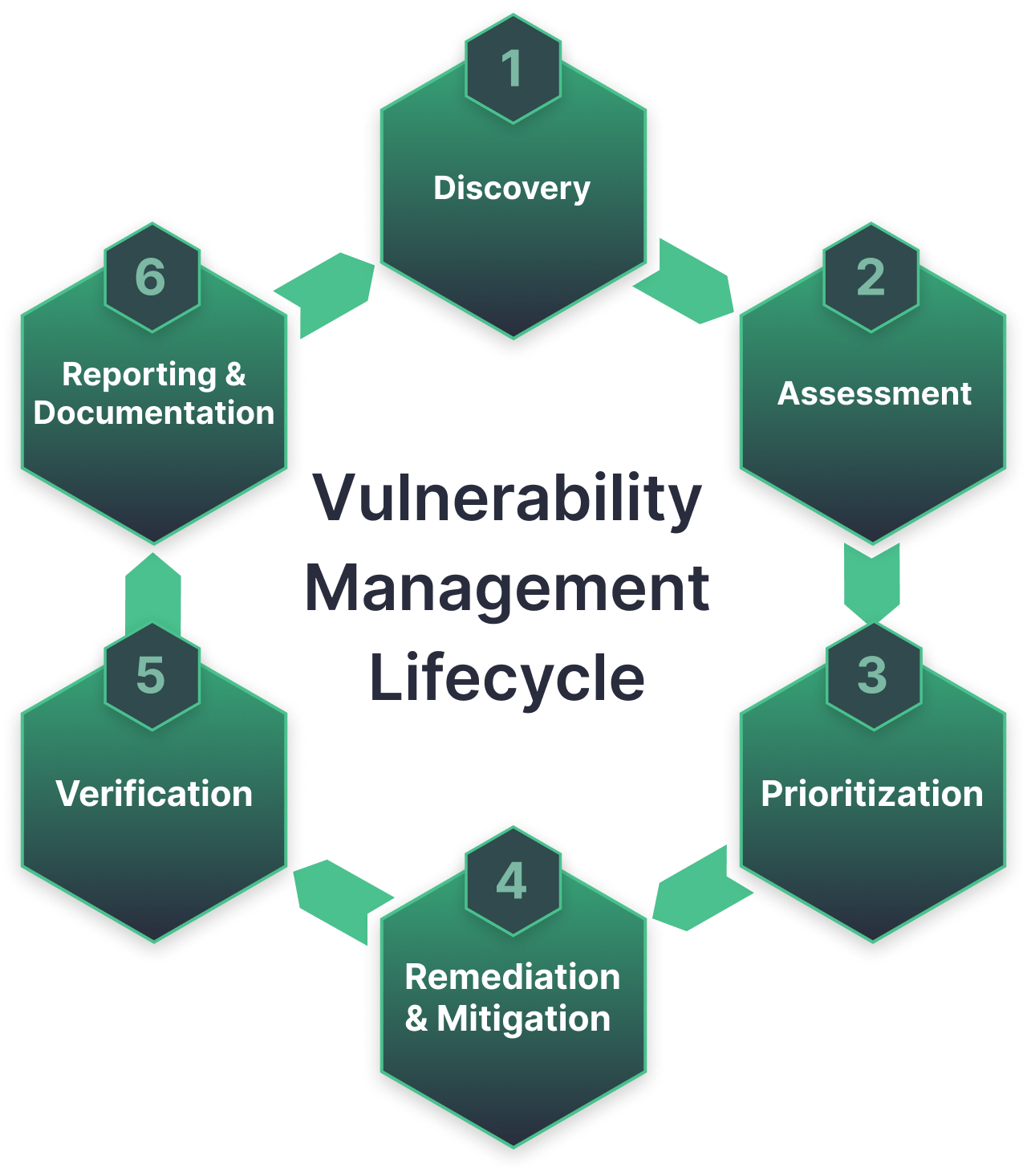

ライフサイクルは通常、無防備なセキュリティ体制を維持することを目的とした6つの主要段階を含んでいます。

- 発見 潜在的な欠陥を含む可能性があり、組織を危険にさらすことになるすべてのIT資産のリスト作成。

- 評価 特定されたセキュリティ欠陥の深刻さと潜在的な影響を評価する。

- 優先順位の設定 リスクファクターに基づいてセキュリティギャップをランク付けし、修復作業を効果的に集中させる。

- 修復と緩和 脆弱性を解決するための修正またはパッチをデプロイし、完全な解決が可能でない場合には、その影響を最小限に抑えるための緩和戦略の策定。

- 検証 セキュリティ問題が効果的に解決されたことを確認するための再評価と再テスト。

- 報告と文書化 利害関係者のために脆弱性管理フローの詳細とその結果をすべて文書化。

上記の6つの段階を継続的に実行することで、セキュリティチームは侵入のリスクを最小限に抑えながら強力な防御を構築することができます。

脆弱性管理ライフサイクル段階

発見

初期段階では、セキュリティの欠陥を潜在的に含む可能性があるすべてのネットワーク内資産を包括的に特定します。組織のITインフラ全体を把握することが、無視された資産がなく、潜在的な感染経路を防ぐために重要です。

セキュリティチームが包括的な脅威発見を可能にするために、関連するデータをすべて収集していることを確認するためには、 SOC PrimeのAttack Detectiveが役立ちます。このソリューションは、組織が行動可能な計画を用いてSIEMの姿勢を強化し、脅威の可視性を最大化し、検出範囲のギャップに対処し、優先順位の高いSIEMユースケースを取得するため、高価値のアラートとして容易に設定でき、導入準備が整った状態で提供します。また、実際の脅威とパッケージ化された脅威ハンティング能力を届け、侵害のリスクを排除します。

評価

すべてのコンポーネントがカタログ化され、分類されると、これらの資産はスキャンと脆弱性評価を受け、リスクがあるものを特定します。この段階では、特定された問題が組織のセキュリティ対策に及ぼす潜在的な影響を評価します。ペネトレーションテストや脅威モデル化などの方法が頻繁に使用され、潜在的な攻撃を再現し、これらのセキュリティの弱点が引き起こす実際のリスクを評価します。

人気のあるソフトウェアで新たに発見される脆弱性の数が増え続ける中で、 脆弱性の悪用のプロアクティブな検出 は最も一般的なセキュリティユースケースの1つであり続けます。 SOC PrimeのThreat Detection Marketplace は、世界最大のDetection-as-Codeライブラリを構成し、24時間SLAであらゆるサイバー攻撃や新たな脅威に対処し、 1,000以上のSOCコンテンツ を含む脆弱性の悪用を検出するためのリソースを提供します。

優先順位付け

セキュリティギャップを発見した後、それらはそれぞれの深刻度、潜在的影響、悪用可能性に基づいて評価され、順位付けされます。通常、この段階でSOCチームは次の基準を採用します。

- 資産価値 最初の段階の評価に基づき、セキュリティ問題を含むインフラコンポーネントの価値を考慮する必要があります。

- CVEおよびCVSSの評価 これは、MITREの Common Vulnerabilities and Exposures (CVE) や Common Vulnerability Scoring System (CVSS)のリストを含むことがあります。しかし、重要度評価だけでは低価値資産に存在する可能性や、ビジネスへの影響が限定される可能性があるため、決定するためには十分ではありません。

- ビジネス活動への影響の可能性 修復努力の優先順位付けを行う際、セキュリティチームはセキュリティの脆弱性がビジネス運用に及ぼす影響、サービスの中断、データ漏洩、金銭的損失を正確に把握する必要があります。

- 悪用の可能性 これは、ITシステム内の欠陥が脅威者によって発見され、被害を引き起こす確率を指します。

- 露出 これは、脆弱性が敵対者にどれだけアクセス可能かを表します。脆弱な資産が公にアクセス可能である場合、それが標的にされる可能性が高くなります。

この段階は、リソースの最適な配分を促進し、重要な脅威に努力を集中させるために不可欠です。脅威インテリジェンスを効果的に運用化するために、防御担当者には最新または既存の脅威に対応する検出アルゴリズムに関連付けられた完全な脅威コンテキストを提供します。これにはCVEの説明、動作の証明、CTIおよびMITRE ATT&CKのリファレンス、緩和策、メディアリンクが含まれます。 SOC PrimeのThreat Detection Marketplace equips defenders with complete threat context linked to detection algorithms addressing the latest or existing threats, including CVE descriptions, exploit POCs, CTI and MITRE ATT&CK references, mitigation, and media links.

修復と緩和

セキュリティチームが優先されるセキュリティ欠陥のリストを得ると、次のステップは潜在的脅威に対抗することです。脆弱性を解決する方法は3つあります。

- 修復 脆弱性を悪用されないようにするためには、オペレーティングシステムのバグをパッチで修正すること、設定ミスを修正すること、または脆弱な資産をネットワークから排除することなどの措置が含まれます。しかしながら、修復は常に実現可能ではありません。時には完全な解決がすぐには利用できない場合があり、ゼロデイ脆弱性の場合です。また、修復プロセスが過剰にリソースを消耗する場合もあります。

- 緩和 は、攻撃者が脆弱性を悪用する能力を抑制するか、その悪用が引き起こす損害を減少させるための戦略で、セキュリティの隙間を完全に解決するものではありません。例えば、ウェブアプリケーション内でより厳格な認証と認可の手続きを強制することで、攻撃者がアカウントを侵害するのを妨げることができます。同じように、特定の脆弱性に対するインシデントレスポンス計画の作成は、サイバーインシデントの悪影響を軽減するのに役立ちます。セキュリティチームは、包括的な修復が実現不可能または過剰に費用がかかる場合には、頻繁に緩和を採用します。

- 受け入れ 非常に限られたケースでは、一部の脆弱性が非常に低い影響または悪用される可能性が低いとみなされ、対処するための費用を正当化しない場合があります。このような場合、組織は脆弱性によって提示されるリスクを受け入れる選択をすることがあります。

検証

介入と緩和の成功を確認するために、SOCチームは最近対処された資産にフォローアップスキャンおよびテストを実施します。これらの監査は、特定された全ての脆弱性が解消され、新たな問題が修正から発生していないことを確認することを目的としています。

この集中再評価に加えて、セキュリティチームは広範なネットワークレビューも行います。これには、最後のスキャン以降に発生した可能性のある新しい脆弱性の特定、古い緩和策の関連性の評価、さらなる介入を要する可能性のある他の変更の指摘が含まれます。これらの活動から得られる結果は、脆弱性管理ライフサイクルの次の段階に対して重要な洞察を提供します。

報告と文書化

最終段階では、セキュリティチームは最新のサイクルの結果を注意深く記録し、発見された脆弱性、取られた修復措置、および達成された結果を詳細に述べます。これらの詳細な報告は、経営者、資産管理者、コンプライアンス責任者などの主要な利害関係者に伝達されます。

さらに、セキュリティチームはサイクルのパフォーマンスを包括的に評価します。これには、検出平均時間(MTTD)、対応平均時間(MTTR)、重大な脆弱性数、および再発率を含む重要なメトリクスの精査が含まれます。時間の経過に伴いこれらのメトリクスを追跡することで、脆弱性管理プログラムのパフォーマンスベンチマークを確立し、改善が必要なエリアを特定します。各サイクルから得られる洞察は、将来の取り組みを改良し強化するために使用されます。

これらの段階を丹念に追うことで、組織はサイバーセキュリティに対して積極的な姿勢をとり、悪意のある者によって悪用される前に潜在的な脆弱性を効果的に特定し対処することができます。

脆弱性管理ライフサイクルの利点

脆弱性管理ライフサイクルを実施することで、組織のサイバーセキュリティ戦略が向上し、資産を保護し強力な防御を維持する能力が強化されます。ライフサイクルは、より安全で回復力のあるIT環境に寄与する一連の利点を提供します。

データ駆動型の洞察に基づく包括的な可視性 定期的な脆弱性スキャンとタイムリーなパッチ適用により、攻撃者がシステムを侵害するのが大きく妨げられます。これにより、セキュリティチームは潜在的な弱点を体系的に検出および評価し、情報に基づいたセキュリティおよびリスク管理の決定に必要な重要なデータを提供します。この徹底した理解により、特定の脆弱性に対応するためのセキュリティ対策のカスタマイズが可能になり、全体的なリスク軽減戦略を改善します。

プロアクティブなサイバー防御 強力な脆弱性管理の実践により、組織は攻撃者が脆弱性を悪用する前にそれらに対処し緩和することができます。この積極的な姿勢は、攻撃の成功の可能性を減少させ、被る可能性のある損害を最小限に抑え、組織のセキュリティ全体の姿勢を強化します。潜在的な脅威の前に立ち、自社の安全に影響を与える可能性があるセキュリティの死角をタイムリーに特定することで、組織は強力な防御を維持し、あらゆる規模や複雑さのサイバー攻撃からその資産とデータを効果的に保護できます。

最適化されたリソース配分 セキュリティリスクを特定し緩和することにより、組織はシステムのダウンタイムを最小限に抑え、データを保護します。脆弱性管理プロセスの改善もインシデント後の復旧時間を短縮します。サイバーセキュリティ戦略に脆弱性管理ライフサイクルを組み込むことで、リスクと影響に基づいてセキュリティの弱点に優先順位を付けることで、時間とお金をより効率的に配分することができます。これにより、組織のリソースが最も重要な問題に焦点を当てることが保証され、より効果的で効率的な脆弱性管理が実現されます。

セキュリティ対策の検証における構造化アプローチ脆弱性管理ライフサイクルは、セキュリティチームにコントロールと修復努力の有効性を検証するための標準化されたプロセスを提供し、セキュリティ対策の継続的な改善を保証します。この構造化されたアプローチはより信頼性のある結果を生み出し、組織が重要なワークフローを自動化し、セキュリティ投資の価値を最大化することを可能にします。継続的な検証は強固なセキュリティ姿勢を維持し、絶えず進化するサイバーセキュリティの状況に適応するのに役立ちます。

NISTガイドラインに基づく脆弱性管理ライフサイクル

何十年もの間、企業のパッチ管理は論争の的となっており、セキュリティとビジネス/ミッション担当者がしばしば相反する見解を持っています。組織は迅速な展開と徹底したテストの間でのトレードオフのバランスを取るという課題によく直面します。迅速にパッチを展開することで攻撃者が利用する機会の窓を狭めることができますが、テストが不十分であるために運用上の混乱のリスクが高まります。NISTは、これらの課題に対処し、効果的なパッチ管理への体系的なアプローチをスムーズに採用するための Special Publication 800-40r4、技術保守の予防保全に関するガイドを、組織のリスクを管理する情報セキュリティ責任者、サイバーセキュリティ責任者、その他に向けて発表しました。

このガイドは、強固な企業パッチ管理プログラムを作成および実行するための広範なマニュアルとして機能します。潜在的な脆弱性を特定し理解するための資産発見と脆弱性評価の必要性を強調する体系的なアプローチを強調しています。このガイドは、資産と脆弱性を優先することの重要性を強調し、情報に基づいた効果的なパッチングプログラムを開発するのに役立ちます。

NIST SP 800-40r4は、コンピューティング技術の予防保全の不可欠な要素としてパッチ適用を提示しており、それを組織がそのミッションを遂行するために必要な経費として捉えています。企業のパッチ管理における一般的な課題に対処し、リスクの低減を強化しつつ、パッチ適用プロセスを簡素化し運用化するための包括的な戦略を構築することを推奨しています。企業パッチ管理を通じた予防的メンテナンスの実施は、妥協、データ漏洩、運用の中断、その他の負のインシデントを防ぐために重要です。

NISTのSpecial Publicationは、効率的な修復と緩和アクションにつながる構造化されたリスク評価を通じて特定された脆弱性の優先順位を設定する必要性を詳述しています。これにより、脆弱性に正確に対処するためのメンテナンス計画と例外を考慮に入れたターゲットパッチ展開が保証されます。

さらに、このガイドは、パッチの有効性を検証するための検証と監視の重要性を強調しており、強力な報告と継続的な改善のメカニズムをサポートすることによって、パッチプロセスを継続的に強化します。

これらの重要な要素を取り入れることにより、この出版物は詳細なガイダンスを提供し、組織がそのサイバーセキュリティの姿勢を強化し、進化する脅威の状況に効果的に対応するために継続的な改善を確実にするための貴重な洞察と行動可能な指標を提供します。

攻撃面が拡大し続ける中で、進歩的な組織がリソースの最適化を促進し、可視性、評価、修復能力を統合した未来の脆弱性管理ソリューションを見つけることが必要不可欠です。グローバルな脅威インテリジェンス、クラウドソーシング、ゼロトラスト、およびAIに基づいた集団的なサイバー防御を提供するSOC Primeのプラットフォームを利用することで、 SOC Prime’s platform for collective cyber defense 組織は脆弱性管理ライフサイクルを加速し、重大な脅威に対抗してデータ侵害のリスクを排除するためのプロアクティブな防御を確保することができます。