導入

多くのブルーチームは MITRE ATT&CK® を使用して、検出と対応の成熟度を向上させています。ブルーチームのEDRツール、イベントログ、トリアージツールの武器庫は、エンドポイントで何が起こっているかのストーリーを開いています。しかし、異常は通常であり、これらのアラートやデータソースは、対応アクションまたはフィルタリングを進めるためにトリアージする必要があります。この MITRE プロジェクトは、防御側が攻撃を理解するためのツールとして使用できる知識ベースとリソースを提供します。したがって、検出のためのルールや方法を提供します。 ATT&CK をこの個人的な振り返りに使用することは、サイバーセキュリティの世界で進歩するのに役立ちます。

要求事項

少なくとも1台のWindows 10またはWindows 11ホストが稼働しているラボは、あらゆる防御者の個人的な進歩にとって重要です。サンドボックス化されたラボ環境での練習なしに前進することは、ATT&CK技術の表面的な理解にしかつながりません。敵対者の技術をテストするためにサンドボックス化されていないコンピュータを使用することは推奨されません。最小限として、デフォルトの ログ設定 (PowerShell、プロセスコマンドラインなど)を増やし、 Sysmonをインストールして設定し、 ProcMon and を常に稼働させてください。 running at all times.

MITRE ATT&CK フレームワーク どのように役立つのか?

まず、 ATT&CKが何を表すかを見てみましょう。コミュニティで「フレームワーク」と呼ばれることが多いが、ATT&CKの創始者はこれを「知識ベース」と定義しています。ATT&CKは、攻撃者の技術を文書化し、敵対者のエミュレーションで使用されるようにするためにMITREによって作成されました。ATT&CKの「CK」は「Common Knowledge(共通知識)」を意味します。 ATT&CKに文書化された戦術と技術は、実際の敵対者の行動を反映しています。したがって、各防御者は各戦術と技術に対する意識を持つべきです。

MITRE ATT&CK チュートリアル:始める前に

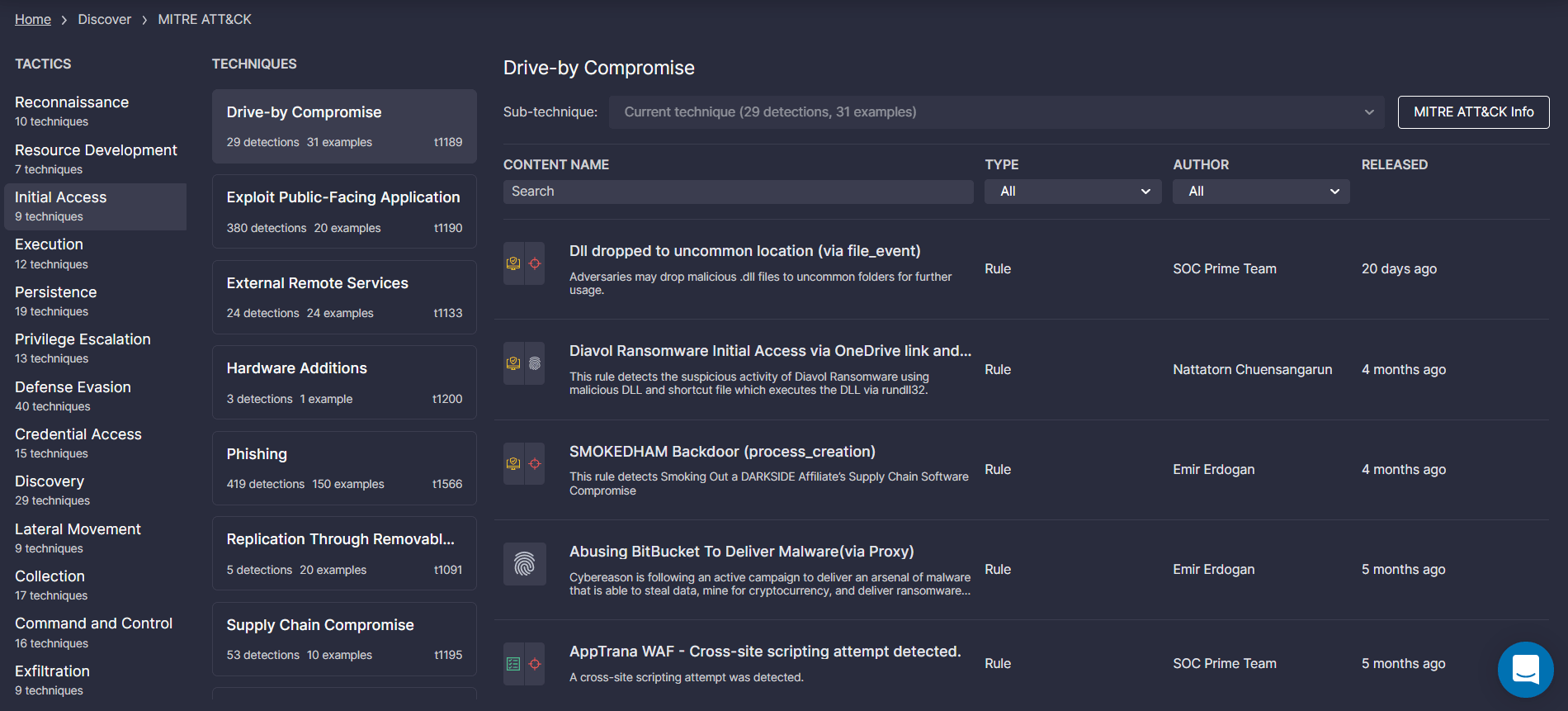

各技術についてメモを取る場所を特定する必要があります。簡単なメモの取得方法は、Excelファイルにマトリックスをダウンロードする機能を持つMITRE ATT&CK Navigatorツールを使用することです。さらに、SOC Primeの Detection as Codeプラットフォーム は、最新の ATT&CKフレームワーク に整合した脅威中心の検出コンテンツを提供し、戦術、技術、関連するサブ技術を掘り下げる能力があります。

MITRE Attack Navigator:

https://mitre-attack.github.io/attack-navigator/enterprise/

SOC Primeのプラットフォーム提供によるATT&CKリソース:

https://tdm.socprime.com/mitre/

取るべき推奨メモは次のとおりです:

- 技術の独自の説明を書いてください。

- PoC(プルーフオブコンセプト)コードのコピーを見つけて保持してください。

- 作成された署名や検出のアイデアのコピーを保持してください。

- 侵害後の技術調査に有用な無料およびオープンソースツールへのリンクやコピーを保持してください。

- 技術ごとに特定された最も有用なリソースを文書化してください。

- 理解を助けた専門家を追い続けてください。

ATT&CKの使用方法:一般的なガイダンス

1. ATT&CK技術を特定する

自己の進捗のために ATT&CKのデータソース を使用する最速で最も簡単な方法は、ATT&CKマトリックスにリストされている各技術に左から右に飛び込むことです。このブルートフォースアプローチにより、各技術を通り抜けることができますが、自分が最も重要な領域で迅速に成熟できていることを保証するための最も効率的な方法ではないかもしれません。

ATT&CK技術の一部の現実は、使用方法に影響を与えるべきです:

- 一部の技術は理解と実行が他よりも難しい;複雑な技術で圧倒されないようにしましょう。

- 一部の技術は非常に具体的であり、一部は「広い」;後でこれについて詳しく述べます。

- 敵対者が他のものより頻繁に使用する技術もあります。たとえば、.NETを悪用する技術は、ブルーチームがPowerShell攻撃に対してより良い姿勢を取るようになったため、より一般的になりました。

幸運なことに、TripwireのTravis Smithは、彼の教育経験に基づいて ATT&CKフレームワーク をリリースし、より簡単な方法を特定しました。理解が難しいと感じた技術をスキップして戻っても恐れることはありません。

詳細については、次のリソースを参照してください:

注意:ATT&CKが進化するにつれて、これらのカスタムマトリックスは古くなるかもしれません。

2. MITREの ATT&CK 技術ページを読む

ATT&CKにリストされている各技術は、MITREが提供する約1,000ワードの要約よりも一般的に関与しています。例えば、「ドライブバイの侵害」としてマトリックスの左上にリストされている最初の技術は非常に広い技術です。この技術に適合する多くの方法が存在し、ブラウザ拡張機能、ブラウザのバグ、オペレーティングシステムのバグのターゲットがあります。これらの方法の検出と理解は非常に異なる場合があります。例えば、悪意のあるフラッシュファイルの検出は、悪意のあるJavaScriptの検出とは異なります。フラッシュファイルのエクスプロイトはおそらくSWF形式に格納され、ActionScriptの解析を伴う可能性が高いですが、JavaScriptベースのエクスプロイトはプレーンテキストファイルであり、おそらくブラウザのJavaScriptエンジンをターゲットにしています。

各ATT&CKページにMITREが提供する資料は技術への良い紹介です。一般に、専門用語と追加研究を導くのに十分な情報を提供します。多くの技術に対しては、ATT&CKの説明を読むことで質問が回答よりも多く残ることがあります。これは良いことです。

考慮すべき事柄

読んでいる間に ATT&CK 技術ページを読む、次のことを考慮に入れるべきです:

-

私にとって曖昧な用語は何か?

例えば、「ActionScript」とは何ですか?

-

この技術を使用しているとリストされている敵対者は何人ですか?

一般に、リストされている敵対者が多いほど、技術がより一般的で悪用しやすいかもしれません。

-

この技術はどの程度具体的ですか?

一部の技術は非常に具体的で、幅広い技術ほど追加の研究を必要としないかもしれません。

- この技術と関連付けられているとリストされた攻撃ツールは何であり、これらはオープンソースでテスト用に利用可能ですか?

3. 研究をする

各技術には、ページの下部に多数のリソースがあります。一般に、リソースは敵対者による技術の実装に関する報告をカバーしています。技術への理解を深めるために最良のリソースは、技術の実装に関する技術的な説明と、敵対者が使用する攻撃的な研究やツールリンクを提供するものです。さらに、技術に関する元の攻撃的な調査報告書やブログ投稿も必ず確認してください。

考慮すべき事項:

リソースを読む際には、次のことを考慮に入れるべきです:

-

私にとって曖昧な名詞は何か?

例えば、「ActionScript」とは何ですか?

- この技術と関連付けられているとリストされた攻撃ツールは何であり、これらはオープンソースでテスト用に利用可能ですか?

- この技術を実装するために使用されたPoCコードやコードのスクリーンショットはありますか?

- 研究者が提案した予防と検出メカニズムは何ですか?それらは特定の技術を指摘していますか?

- この技術を侵害後に検出するために利用可能なツールや技術は何ですか?

- この技術のすべての側面はカバーされていますか?カバーしていないこの技術の追加の方法はありますか?

- この出版物の著者にはGitHubページ、ブログ投稿、Twitterアカウントなどがありますか?

4. 追加のリソース(研究)を探る

は一般的な知識ベースであるため、必ずしもATT&CKに関連付けられていない研究者からの多くのリソースが存在します。リソースは特定の技術例を集約したり、特定の検出を特定したり、攻撃的な技術研究を公表する可能性があります。 ATT&CK たとえば、以下はATT&CKにおける敵対技術をカバーする私のお気に入りのリンクで、多くは追加のリソースの参照を含んでいます:

Sean Metcalfのウェブサイト&ブログ

- Sean Metcalfのウェブサイト&ブログ:

- Roberto RodriguezのThreat-Hunter Playbook at GitHub

- SANSのポスター:

- Casey Smithのブログ

- Adam Hexacornのブログ

- 幸運なことに、これらの技術の多くは、これまでの年々、セキュリティ研究者が会議で説明してきました。以下はいくつかのクラシックなものです:

PowerShell攻撃に対する防御 – Lee Holmes

- Windows Management Instrumentationを悪用する – Matt Graeber

- Active DirectoryのDACLバックドアを設計する – Andy Robbins and Will Schroeder

- ステップ3

考慮すべき事項:

See 5. エミュレーションを実行する(エミュレートする).

注意:エミュレーションツールは、ネットワークの所有者でない限り、または明確な許可を持っていない限り、ダウンロードしないでください。エミュレーションツールはアンチウイルスによってしばしばフラグされることがあり、エクスプロイトを含む可能性があります。

技術をサンドボックス化されたラボでエミュレートするのは素晴らしいことです。PoCコードは、防御者に攻撃の理解を習得するための窓を提供します。多くの無料のエミュレーションスクリプトやPoCコードが存在し、これらのツールセットは、技術を凝縮したコードの形で提供します。単にコードを実行し、結果を見るだけでは不十分です。技術を理解するために、コードを行ごとに読んで歩く試みがされるべきです。加えて、オペレーティングシステム、Sysmon、ProcMonによってネイティブにキャプチャされたログをレビューするべきです。いくつかのインスタンスでは、Wireshark、デバッガー、APIモニター、メモリダンプなどのツールを使用して追加のテレメトリをキャプチャすることが有益かもしれません。さらに、エリック・ジマーマンが利用可能にしているようなフォレンジックツールをエミュレーション後に実行することも、技術によっては有益かもしれません。

その技術の検出を書いてテストすることは、攻撃を理解し、そのイベントに関する警告の制限とコンテキストを理解するためのもう一つの優れた方法です。今日、多くのルールが

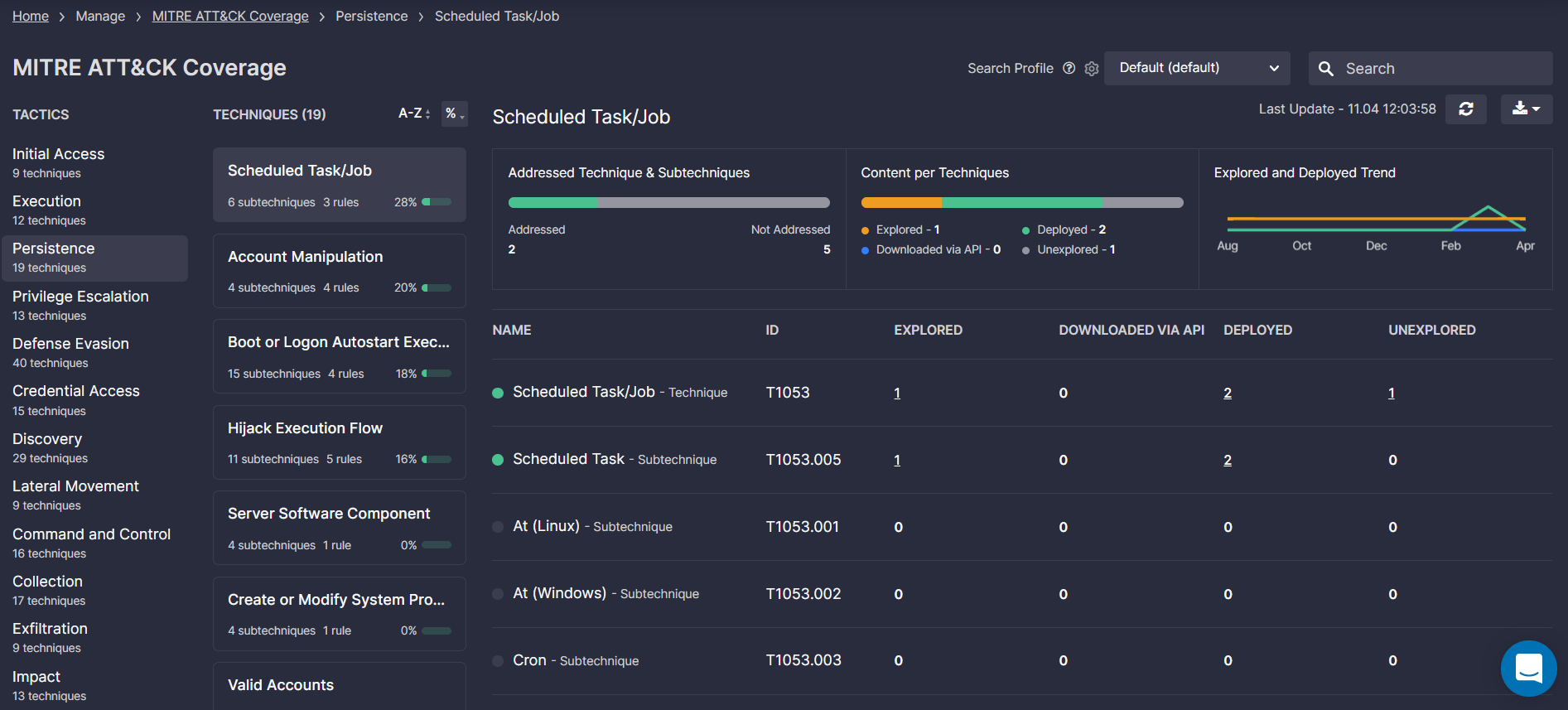

シグマ に基づいており、複数のSIEMシステムでの汎用言語形式です。SOC PrimeのDetection as Codeプラットフォームは、20を超えるSIEMおよびXDR形式の最新の

におけるほとんどの技術のエミュレーションやルールを含む、130,000以上のキュレーションされたSigmaベースの検出をサブスクリプションでネイティブに提供します。無料アカウントを作成して、 ATT&CKフレームワーク組織の脅威プロファイルおよび使用されているセキュリティツールに合わせた最新の検出コンテンツにアクセスしてください。こちらの 組織の脅威プロファイルおよび使用されているセキュリティツールに合わせた最新の検出コンテンツにアクセスしてください。こちらの MITRE ATT&CKカバレッジ ダッシュボードでは、脅威のカバレッジについてのリアルタイムのメトリクスを追跡し、SOC Primeのプラットフォームからのコンテンツで対応するATT&CK技術、戦術、サブ技術の進行を時間とともに評価できます。 一部の技術は、高度なトレーニングと経験がないと理解することや再現することが非常に難しい場合があります。エミュレーションを行い、技術への洞察を得たり、自分自身のコードを書いたりしても、完全には理解できないことがあるのは普通のことです。ここまで来て未解決の質問がある場合は、メンターや研究者に直接問い合わせることが役立つかもしれません。

PoCを変更/改変して検出を回避できますか?

考慮すべき事柄

リソースを読む際には、次のことを考慮に入れるべきです:

- 異なる方法を使用するがこの技術に適合する追加のPoCは利用可能ですか?

- ATT&CKの制限

タイムリーさ

新技術の公開依頼からその技術が公開されるまでの時間は数ヶ月かかることがあります。研究者をTwitterでフォローするなどの代替方法は、状況を先取りするための素晴らしい方法です。しかし、共有される情報の大洪水の中から信号を見分けるのは、大変な作業になることがあります。

深さ

ATT&CK技術でカバーされていないサイバーセキュリティに適用されるすべてのトピックがあるわけではありません。たとえば、use-after-freeベースのエクスプロイトの詳細について学ぶことは、おそらくないでしょう。MITREのCommon Weaknesses Enumerationなどの他のフレームワークや知識ベースを調査することが役立つ場合があります。

コラボレーティブなサイバー防御、脅威ハンティング、発見のためにSOC PrimeのDetection as Codeプラットフォームに参加し、20,000人以上のセキュリティ専門家のグローバルコミュニティの力でデジタル脅威と効率的に戦いましょう。

Join SOC Prime’s Detection as Code platform for collaborative cyber defense, threat hunting and discovery to efficiently combat digital threats with the power of a global community of 20,000+ security experts.