脅威検出エンジニアリング (DE) は、最初に思われるよりも複雑です。イベントや異常な活動の検出を超えたものです。DE プロセスには、状態や条件の検出が含まれており、これはインシデントレスポンスやデジタルフォレンジックスにしばしば適用されます。フロリアン・ロスは彼の ブログで、検出エンジニアリングの定義は「進行中の作業と考えるべきだ」と述べています。これらのセキュリティオペレーションには、脅威アクターが使用する戦術、技術、手順を理解し、それを効果的な検出戦略に翻訳する専門知識が必要です。

検出エンジニアリングとは、複数のチームが連携してリスクに対処し、潜在的な脅威をよりうまく標的にする環境を組織内で構築することです。検出エンジニアリングには、脅威検出ロジックの設計、開発、テスト、および維持が含まれます。この脅威検出ロジックは、ルール、パターン、あるいはテキスト記述のいずれかです。DEの範囲は広く、リスク管理から 脅威インテリジェンスにまで及びます。

出典: SANS

情報セキュリティ分野では、脅威検出エンジニアリングという用語はますます一般的になっていますが、これはまだ発展途上の概念です。我々が利用できる情報は比較的限られており、サイバーセキュリティのこの特定分野に専念している専門家はそれほど多くありません。それでも、多くの企業がこの理論を使用して検出およびレスポンス能力を高める方法をテストしています。

検出エンジニアリングの重要な概念の一つは Detection-as-Code (DaC)です。基本的にDaCとは、現代のアジャイル CI/CD (継続的インテグレーションおよび継続的デリバリー) パイプラインを使用してソフトウェアエンジニアリングのベストプラクティスを取り入れて検出を行うことを意味します。

検出エンジニアリングの利点とは?

セキュリティエンジニアは DEプロセス を活用して、悪意のある活動を警告する検出を作成、テスト、調整し、誤検知アラートを最小限に抑えます。検出エンジニアリングのいくつかの利点は次のとおりです:

動的な脅威識別:高度な技術と戦術により、検出エンジニアは攻撃ライフサイクルの早い段階でリスクを特定できます。クラシックな署名ベースの検出技術に加えて、動的かつ 高度な脅威 をリアルタイムで検出します。このプロアクティブなアプローチは、深刻な被害が発生する前に潜在的な危険を発見するのに役立ちます。

インシデントレスポンスの改善:インシデントレスポンスに関連する活動は、検出エンジニアリングで使用される自動化と適応性によって容易になります。自動化されたシステムは迅速にセキュリティイベントを分析して優先順位を付けることができ、応答時間を短縮します。検出された脅威の種類と程度に応じて応答アクションをカスタマイズする機能により、インシデント緩和の労力が最適化されます。

待機時間の短縮: セキュリティ侵害を見つけるまでの時間を待機時間といいます。検出エンジニアリングは、脅威を直ちに認識して対応することで、侵害発見期間を短縮することを目指しています。包括的な手法を利用し、検出パラメータを定期的に調整することで、組織はネットワーク内で見逃されることがあるエクスプロイトの時間を大幅に短縮できます。

脅威インテリジェンスの向上:検出エンジニアリングを使用することにより、組織は脅威インテリジェンスフィードやデータソースを検出アーキテクチャに組み込むことができます。この関係は、新しい脅威、攻撃パターン、および侵害の指標に関する最新情報を提供することで検出機能を強化します。脅威インテリジェンスの使用は、インシデントレスポンス中にセキュリティチームが新たなリスクに先んじて行動し、情報に基づいた選択を行うのを支援します。SOC Primeの Uncoder AI は、集団の業界専門知識と拡張されたインテリジェンスの力を組み合わせ、関連するCTIを即座に探索できるようにします。これには誤検知、トリアージ、およびアラート構成が含まれます。

検出エンジニアリングはなぜ重要か?

セキュリティアナリストは、 SIEM、EDR、XDRのようなセキュリティツール によって提供されたアラートとデータに密接に取り組み、疑わしい活動や異常な活動を検出します。これらの検出手法の主な問題点は次のとおりです:

セキュリティチームは、DaCを実装することで、複雑な脅威を迅速に特定するためのスケーラブルな検出手法を開発できます。優れたアプリケーションコードと同様に、検出もテスト可能な優れたコードとして扱うべきです。セキュリティチームは、ソース管理をチェックし、ピアとレビューすることで、より適切な警告を提供し、悪質な行動を特定することができるでしょう。

良好な検出エンジニアリングプロセスの特徴

脅威検出エンジニアリングプロセスには、良好なツールと優れた検出コンテンツが必要です。それでも、検出エンジニアリングは複雑なクエリだけではありません。シンプルなルールでも、保存され、再利用され、自動アラートを許可する限り重要です。良好なDEプロセスには、セキュリティアラートを特定して応答するための多くの重要な機能があります。

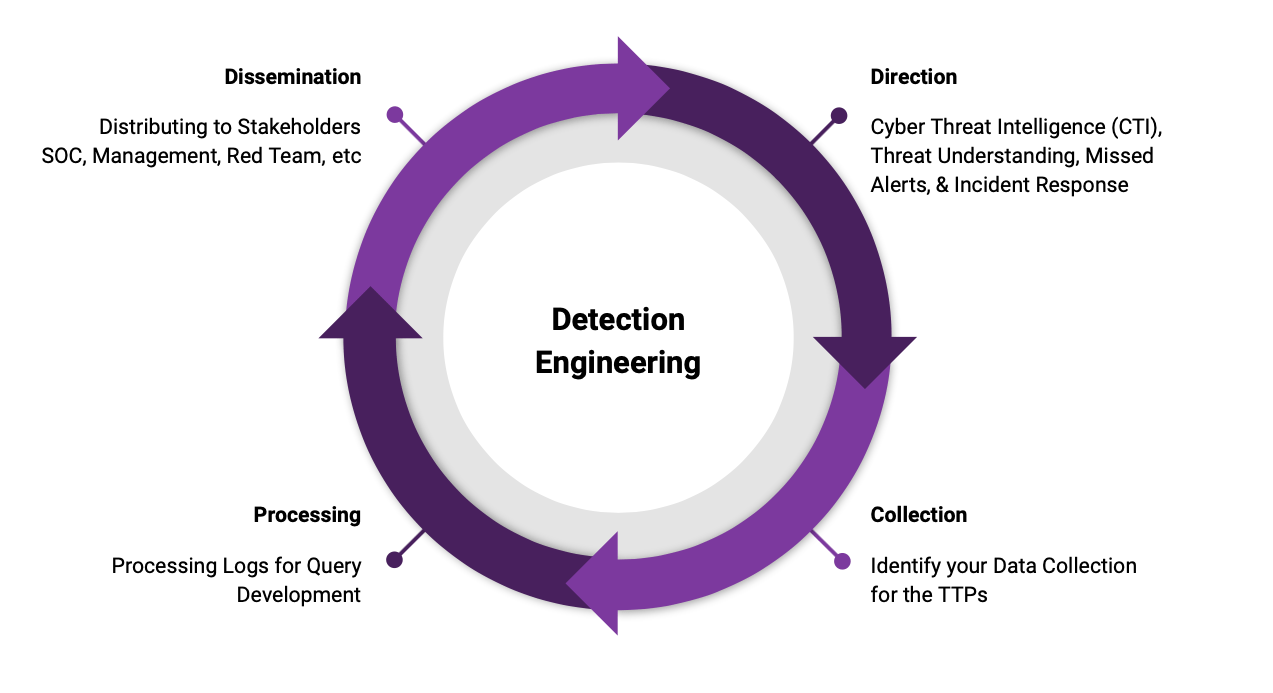

全体のプロセスは、 SANSホワイトペーパーによって一つのグラフィカルビューにまとめられています。検出エンジニアリングは循環プロセスであるため、戦略を構築し、継続的に繰り返す必要があります。効果的なDEプロセスに必要なコンポーネントは次のとおりです:

出典: SANSホワイトペーパー

検出エンジニアリング: DEは、組織が生成するデータの明確なイメージから始まります。次のステップは、イベント生成のための組織のインベントリ能力とデータソースを評価することです。データソースを知って初めて、エンジニアは検出の可能性を理解できるのです。ここでのコツは、大量の誤検知を生成する幅広い検出と、高い誤検知度を持つ正確なルールとのバランスを取ることです。そのため、すべてのクエリはアラートボリュームと精度についてテストされるべきです。

検出維持段階: 検出ルールを導入した後、それを維持する必要があります。どんなコードでもアップデートとバグ修正が必要なように、クエリでも同様です。最善のアプローチは、ルールの検出機能を集団的に向上させるためにできるだけ多くのフィードバックを生成することです。SOC Primeでは、集団的なサイバー防衛に信頼しています。全産業に利益をもたらします。

脅威インテリジェンス: 脅威インテリジェンスは、 検出エンジニアリング にフィードされるものです。DEは脅威のコンテキストを検出に変換するプロセスとして定義することができます。 脅威検出エンジニアリング は、適切なデータ生成と収集がなければ完全に効率的にはなりません。したがって、脅威インテリジェンスはDEに欠かせないものです。

EDR/XDRツールは検出エンジニアリングでどんな役割を果たしているのか?

The EDR (エンドポイント検出および応答) ツールは、ネットワークのエンドポイントを保護するために設計されており、一方で XDR (拡張検出および対応) ツールは、ネットワークのセキュリティポリシーを適用してネットワークセキュリティ管理を簡素化するために使用されます。

EDR と XDR の両方のツールは、セキュリティ解析エンジンとして機能します。これらのツールは、内部および外部ネットワークの知識と脅威インテリジェンスを使用して脅威を自動的に検出できます。これらの検出は特定のイベントに自動的に応答するように設定することもでき、たとえばプロセスを終了する(マシンをシャットダウンする)や、セキュリティチームにアラートを送信することができます。

脅威環境は常に進化しています。EDR/XDRプラットフォームには多数の検出ルールが含まれているかもしれませんが、それらは大多数の設定のためのしっかりした基盤を提供することを目的としています。しかし、一連の規則またはルールがすべてに応用されるわけではありません。したがって、それらのルールや基準にだけ依存することはできません。異なるネットワークや組織には独自の環境があり、検出は設定および各特定のケースのコンプライアンスに従って適合しなければなりません。組織が検出およびレスポンストツールに含める必要がある重要なポイントは次のとおりです:

検出エンジニアリングにおける脅威インテリジェンスの役割

脅威インテリジェンスは、データを収集して動機を分析し、脅威アクターのターゲットを特定するプロセスです。内部および外部データに関する情報を持つセキュリティアナリストは、良好な検出ルールを構築できます。脅威インテリジェンスプラットフォームは、サイバー脅威環境の進展に関する新しい更新とフィードを提供します。また、検出プロセスを強化し改善するために脅威のコンテキストを提供します。

適切な検出エンジニアリングには、戦術、技術、手順 (TTPs) に基づくコンテキストデータが必要です。 MITRE ATT&CK® フレームワーク or や他のフレームワークに記載された内容です。コンテキストは多くのプロセスを単純化するため、その重要性があります。攻撃者は通常、同じキルチェーンを利用する傾向があります。脅威アクターは通常、目標を達成するために最も抵抗の少ない道を選びます。したがって、異なる攻撃ベクトルを分析することは、脅威ハンティングと検出において良い考えです。

検出に最も効果的な指標はTTPs(戦術、技術、手順)であるにも関わらず、 侵害の指標 (IOCs)も検出エンジニアリングで重要です。しかし、IOCsは行動ベースの検出ルールに比べて柔軟性が低いです。しばしばIPアドレス、ドメイン、ハッシュは脅威アクターによって再利用されることはありません。加えて、時間に敏感なエクスプロイトに対処している場合、侵害の指標はまだ公開されていないことがあります。それでも、過去に攻撃を受けたかどうかを発見するためのレトロスペクティブな検出にはIOCsが効果的です。

検出エンジニアリングに加え、組織は 脅威ハンティング を活用してセキュリティ態勢を強化するべきです。脅威ハンティングなしでは、DEは不完全であり、効率が低下する可能性があります。既知の脅威に焦点を当てることは重要ですが、それだけでは完全な防御システムを保証するものではありません。もちろん、サイバーセキュリティは100%の保護が神話にすぎない業界ですが、アプローチが包括的であるほど、システムはより少ない脆弱性を持つことになります。

SOC Primeを活用することで、 Uncoder AIチームはSigmaとATT&CKの力を融合し、ピア主導の専門知識に基づいて高度な検出エンジニアリングを行うための拡張インテリジェンスフレームワークを備えています。これにより、検出のアイデアをコーディング、検証、共有するプロセスがかつてないほど迅速かつ簡単になります。