イントロダクション

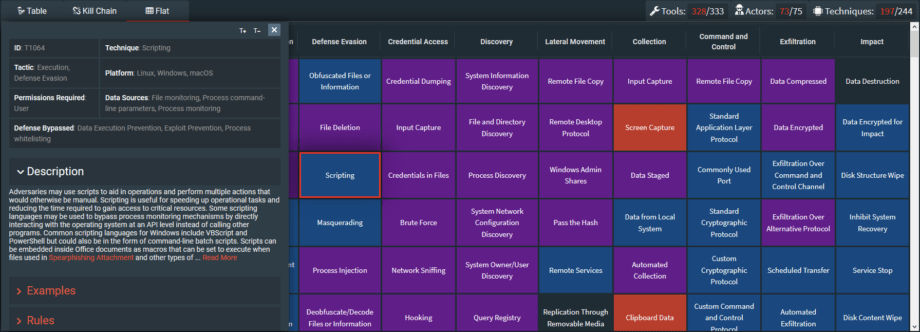

多くのブルーチームは、検出とレスポンスの成熟度を高めるためにMITRE ATT&CKを使用しています。ブルーチームのEDRツール、イベントログ、トリアージツールのアーセナルは、エンドポイントで何が起こっているかを解明しています。しかし、異常は通常であり、これらのアラートやデータソースはトリアージされ、レスポンスアクションやフィルタリングに進む必要があります。ATT&CKプロジェクトは、防衛者に進歩するための知識ベースとツールを提供し、攻撃を理解し、つまり検出のルールと方法を理解するためのリソースを提供しています。この個人的な内省にATT&CKを使用することで、サイバーセキュリティの世界での進歩が得られます。

要件

少なくとも1つのWindows 7またはWindows 10ホストが稼働するラボは、どんな防衛者の個人的な発展においても重要です。サンドボックスラボ環境での練習なしで前進することは、技術の表面的な理解にしかつながりません。非サンドボックス化されたコンピュータを使用して新しい技術をテストすることはお勧めできません。最低限、デフォルトのログ設定(powershell、プロセスコマンドラインなど)を増やし、sysmonをインストールして設定し、常にprocmonを実行しておくことを強く推奨します。

ATT&CKはどのように役立つか?

コミュニティによって「フレームワーク」としてしばしば呼ばれるATT&CKの創設者は、これを「知識ベース」と呼んでいます。ATT&CKは、対抗エミュレーションで使用される攻撃者の手法を追跡するために作成されました。「CK」は「共通知識」を意味します。ATT&CK知識ベースでカバーされている各戦術と技術は、すべての防衛者が知っておくべきものとしてMITREが保持しています。始める前に各手法についてノートを保管する場所を特定しなければなりません。ノート作成のためにすべての手法をダウンロードする簡単な方法は、MITRE ATT&CK Navigatorを通じて、マトリックスをエクセル用xlsx形式でダウンロードできる機能を持っています。さらに、SOC Primeは、無料で利用できるThreat Detection Marketplaceを介して使いやすいATT&CKマトリックスビューを提供しています。アタックナビゲーター:

https://mitre-attack.github.io/attack-navigator/enterprise/

脅威検出マーケットプレイス:

https://tdm.socprime.com/att-ck/

- 手法の独自の説明を記述します。

- PoCコードのコピーを保持します。

- 書かれたシグネチャまたは検出アイデアのコピーを保持します。

- 侵害後の手法調査に役立つ無料かつオープンソースのツールへのコピー(またはリンク)を保持します。

- 各手法に対して、最も有用と判断したリソースを追跡します。

- あなたの理解に最も影響を与えた専門家を追跡します。

一般的なガイダンス

1. ATT&CKマトリックスから手法を特定する自己進行のためにATT&CKを使用する最も速く簡単な方法は、ATT&CKマトリックスに左から右にリストされている各手法と戦術に取り組み始めることです。この力技のアプローチはすべての手法を通過することができますが、最も重要な分野で迅速に成熟するための最も効果的な方法であるかどうかはわかりません。

ATT&CK手法の現実は、どのように学習を導くかに影響を与えるべきです:

- 一部の手法は他の手法よりも理解して行動するのが難しいです。複雑な技術に圧倒されたくないでしょう。

- 一部の手法は非常に特定的であり、一部は「広範囲」です。後でこれについて詳しく説明します。

- 一部の手法は他の手法よりも敵対者によってより一般的に使用されます。たとえば、.NETを乱用する技術は、ブルーチームがpowershell攻撃に対する姿勢を改善したため、より一般的になっています。

幸いなことに、TripwireのTravis Smithが自身の指導経験に基づいてカスタマイズしたATT&CKマトリックスを公開しており、これを使用してより簡単な方法からより難しい方法を特定することができます。特定の手法が理解しにくい場合は、スキップして後で戻ることを恐れないでください。

Travis Smithのブログ投稿:

[https://www.tripwire.com/state-of-security/mitre-framework/using-attck-teacher/]

Travis Smithのアタックナビゲーションカスタマイズ:

[https://github.com/TravisFSmith/mitre_attack/tree/master/teaching]

注意:ATT&CKが進化し続けるにつれて、これらのカスタムマトリックスは古くなる可能性があります。

2. ATT&CKテクニックページを読むATT&CKにリストされている各手法は、MITREが提供する〜1,000語の要約よりも一般的に多くのことが含まれています。例えば、マトリックスの左上にリストされている最初の技術「ドライブバイの妥協」は非常に広範な手法です。この技術にフィットする多くの方法が存在します。例えば、拡張機能、ブラウザバグ、またはオペレーティングシステムバグをターゲットにしています。これらの方法の検出と理解は非常に異なる場合があります。例えば、悪意のあるフラッシュファイルを検出することは、悪意のあるJavaScriptを検出することとは異なります。フラッシュファイルのエクスプロイトは、SWF形式に含まれる可能性が高く、アクションスクリプトの分析を伴うかもしれませんが、JavaScriptに基づくエクスプロイトはテキストファイルであり、JavaScriptエンジンを標的とする可能性が高いです。

MITREが各ATT&CKページで提供する資料は、手法の良い紹介です。通常、追加のリサーチを導くために必要な用語や情報を提供してくれます。多くの手法において、ATT&CKの説明を読むことは、多くの質問を提供する可能性があり、これは良いことです。考えるべきこと:ATT&CKテクニックページを読む際には、以下の点を念頭に置いてください:

- 私にとって漠然としている名詞は何か?

a. 例:「アクションスクリプト」とは何か。 - 敵対者としてこの手法を使用することがリストされている数はいくつか?

a. 一般に、より多くの敵対者がリストされているほど、その手法は一般的であり、乱用しやすい可能性があります。 - この手法はどの程度具体的か?

a. 一部の手法は非常に具体的であり、追加のリサーチをあまり必要としない場合もあります。 - この手法に関連付けられた攻撃ツールは何か、それらはオープンソースかテスト可能か?

3. 資料の調査(リサーチ)各手法には、ページの下部に豊富なリソースが存在します。通常、これらのリソースは、過去に敵対者が手法を使用した際の報告をカバーします。これらのリソースが手法の技術的詳細に入り込むかどうかは異なる場合があります。その手法の下でリストされた最良のリソースは、一般に元の攻撃的研究レポートまたはブログ投稿であることが多いです。考えるべきこと:リソースを読む際には、以下の点を念頭に置いてください:

- 私にとって漠然としている名詞は何か?

a. 例:「アクションスクリプト」とは何か。 - この出版物の著者は、githubページ、ブログ投稿、Twitterアカウントなどを持っているか。

- この手法に関連付けられた攻撃ツールは何か、それらはオープンソースかテスト可能か?

- PoCコードは利用可能か。

- 研究者が提案する予防と検出メカニズムは何か。それらは特定の手法を明確に指摘しているか。

- この手法を侵害後に検出するためのツールまたは手法は何か。

- この手法のすべての側面をカバーしたか。この手法にカバーしていない追加の方法があるかどうか。

4. 追加のリソース(リサーチ)ATT&CKは共通の知識ベースであるため、研究者が提供するリソースはATT&CKに必ずしも結びついていない場合があります。リソースは、特定の手法例を集約し、特定の検出を特定し、攻撃的な技術研究を公開する可能性があります。

ATT&CKにおける敵対者技術をカバーする私の好きなリソースをいくつか以下に示します。多くは追加のリソースへのリンクを含んでいます:土地活用バイナリとスクリプトプロジェクト:

https://github.com/LOLBAS-Project/LOLBAS

Sean Metcalfのウェブサイト&ブログ:

https://adsecurity.org/

Roberto Rodriguezのスレットハンタープレイブック:

https://github.com/Cyb3rWard0g/ThreatHunter-Playbook

SANSのポスター:

https://digital-forensics.sans.org/community/posters

Casey Smithのブログ:

http://subt0x11.blogspot.com/

Adam Hexacornのブログ:

http://www.hexacorn.com/blog/幸運にも、これらの技術の多くは、過去数年にわたってセキュリティ研究者の会議で説明されています。以下にいくつかのクラシックを示します:PowerShell攻撃防御 – Lee Holmeshttps://www.youtube.com/watch?v=LNlxGXGJPl8Windows管理計器乱用 – Matt Graeberhttps://www.youtube.com/watch?v=0SjMgnGwpq8アクティブディレクトリのDACLバックドア設計 – Andy RobbinsとWill Schroederhttps://www.youtube.com/watch?v=ys1LZ1MzIxE考えるべきこと:ステップ3を参照してください。5. エミュレーションの実施(エミュレート)

注意:エミュレーションツールをダウンロードするのは、ネットワークを所有しているか、明示的な許可を受けている場合にのみ行ってください。エミュレーションツールは、しばしばアンチウイルスでフラグが立てられ、エクスプロイトを含んでいる可能性があります。サンドボックスラボで手法をエミュレートすることは素晴らしいことです。概念実証(PoC)コードは、防衛者に攻撃を深く理解するための窓を提供します。多くの無料のエミュレーションスクリプトとPoCコードが存在し、これらのツールセットは簡単なコード形式で技術を理解するための窓を提供します。しかし、単にコードを実行して結果を見るだけでは十分ではありません。PoCを行と行で歩きながら手法を理解する試みを行うべきです。さらに、オペレーティングシステム、sysmon、procmonにネイティブにキャプチャされたログを確認する必要があります。場合によっては、wireshark、デバッガ、APIモニター、メモリダンプなどのツールを使用して追加のテレメトリをキャプチャすることが有益です。さらに、エミュレーション後の法科学ツール(例えば、Eric Zimmermanが提供するもの)を実行することが技術に応じて有益である場合があります。

その手法の検出を作成し、テストすることも、攻撃とイベントについてのアラートの制約と文脈を理解する素晴らしい方法です。今日、多くのルールは SIGMA SIEMのためのオープンソースサインチャーフォーマットを提供しています。

SOC Primeは 脅威検出マーケットプレイス を提供し、それにはATT&CKのほとんどの手法に対するエミュレーションとルールがあります。無料でアカウントを作成し、無料で多くのルールにアクセスできます(https://tdm.socprime.com/login/)。

一部の手法は、詳細なトレーニングや経験がないと理解または再現するのが非常に難しい場合があります。エミュレーションを実施し、理解し、さらには独自のコードを作成した後でも、完全に理解できないことが通常です。ここまで到達したもので、未解決の質問がある場合は、メンターや研究者に直接連絡するのが役立つかもしれません。考えるべきこと:リソースを読む際には、以下の点を念頭に置いてください:

- 検出を回避するためにPoCを変更/改変できるか。

- この技術に合致するが他の手法を使用する追加のPoCが存在するか。

制限

時間新しい手法の発見または公開のリクエストから手法が公開されるまでの時間は数か月かかることがあります。ゲームを先取りするための良い方法として、研究者をTwitterでフォローすることが考えられます。しかし、共有された情報の洪水から信号を分離し、ノイズを取り除くのは大変な作業となる可能性があります。深さサイバーセキュリティに適用可能なすべてのトピックがATT&CK手法でカバーされているわけではありません。例えば、1つは、解放後使用型のエクスプロイトの細部について学ぶことにあまり期待できないかもしれません。他のフレームワークや知識ベース、例えばMITREの共通脆弱性一覧を参照することでここで助けになるかもしれません。