みなさん、朗報です!

長い日や夜、そして朝にわたるニュースの調査と#WannaCryランサムウェアワームの研究により、いくつかの発見が共有できる状況となりました。これにはホストとネットワークのIOC、それらの解析が含まれており、セキュリティ研究者や実践者の助けを借りて得られました。また、C2インフラストラクチャのレビューとTorとの相互作用も含まれています。最後になりましたが、すぐにこれを検知し、前述の問題が拡大するのを防ぐために役立つ無料のSIEMユースケースも紹介しています。 そして、最近発見したばかりのSIGMAシグネチャ(SIEM用のYara)についての簡単なレビューがあります。免責事項:この投稿の目的は、SIEMツール、OSINT、ファイアウォール、プロキシ/セキュリティゲートウェイを駆使して#WannaCryランサムウェア脅威を検出し、ブロックするためのIOCとガイダンスを提供することです。この投稿はマルウェアの逆解析やメディア記事ではありませんが、すでにその点で多くの人々によって多くの作業が行われています(手伝ってくれた皆さんに感謝しています!)。

マクロ解析

12日の金曜日に世界を襲った#WannaCry / #WannaCryptランサムウェアワームの発生について、メディアによる大爆発を逃してしまった場合のためにth、これまでに読んだ40以上の記事の中で、最も包括的で理解しやすいと感じた2つのハイレベルな記事を紹介します:forbes.com, blog.qualys.com。

また、マルウェアドメインの一つを制御したMalwareTechによる攻撃地図の記録もあります。

しかしなぜCisco Talosがないのでしょうか?こちらがリンクです http://blog.talosintelligence.com/2017/05/wannacry.html、ですがその記事は長読み物であり、技術的な部分についての疑問が生じます(理由は続きを読んでください)。これを読んでいるということは、我々はこのインシデントの技術的性質を解決し、将来同様の攻撃が発生するのを防ぐために一緒に取り組んでいることを意味します。

マクロ解析を締めくくると、セキュリティの同僚から次のようなことが : 「それはそれでいいのだけれど、私が本当に言いたいのは、今やCIA / NSAのハッキングツールが漏えいしたので、これが再び起こるのは確実です…企業はプロアクティブである必要がある、CMDBを照会し、これらのサポート終了システムを見つけ、迅速にアップグレードし、非本質的なWindowsサービスを無効にすることで強化し、最も重要なものを3rd partypenetrationテストに提出する必要があります…ビジネスがコストを避けるために「リスクを受け入れる」ことを選択する場合、そのリスクは完全に説明されるべきです。」

「それはそれでいいのだけれど、私が本当に言いたいのは、今やCIA / NSAのハッキングツールが漏えいしたので、これが再び起こるのは確実です…企業はプロアクティブである必要がある、CMDBを照会し、これらのサポート終了システムを見つけ、迅速にアップグレードし、非本質的なWindowsサービスを無効にすることで強化し、最も重要なものを3rd partypenetrationテストに提出する必要があります…ビジネスがコストを避けるために「リスクを受け入れる」ことを選択する場合、そのリスクは完全に説明されるべきです。」

次は楽しい部分です!

ネットワークIOCとその使い道

OSINTに関しては、McAfee, Cisco Talos, Payload Securityサンドボックスサンプルから39のIPアドレスを、時にはポート、プロトコル、およびコメントとともに発掘することができました。IP自体は良い#threatintelにならないことは分かっているので、見たものの分析をして、どうすればWannaCry / WannaCryptや何でも#wannamesswithourpropertyを検出してブロックできるかを説明します。各IPはpingされ、VirusTotalとSOCPrime DetectTorフィードを介して分析されました。後者はリアルタイムで収集された1.5年間のTorネットワークの活動のコレクションです。参考用の初期テーブル。

| IP | ポート | プロト | ソース | Geo | ASN | 組織 | Torタイプ | VTステータス |

| 104.131.84.119 | 443 | McAfee | US | 393406 | Digital Ocean | 出口ノード | クリーン | |

| 128.31.0.39 | 9101 | TCP | Payoad Security | US | 3 | MIT | 出口ノード | 悪意のある |

| 128.31.0.39 | Cisco Talos | Yes | 悪意のある | |||||

| 136.243.176.148 | 443 | TCP | Payoad Security | DE | 24940 | Hetzner Online AG | 出口ノード | 悪意のある |

| 146.0.32.144 | 9001 | Cisco Talos | DE | 24961 | myLoc managed IT AG | 出口ノード | 悪意のある | |

| 163.172.153.12 | 9001 | TCP | Payoad Security | GB | ONLINE SAS | Yes | 悪意のある | |

| 163.172.185.132 | 443 | TCP | Payoad Security | GB | ONLINE SAS | Yes | 悪意のある | |

| 163.172.25.118 | 22 | McAfee | GB | Yes | 悪意のある | |||

| 163.172.35.247 | 443 | TCP | Payoad Security | FR | ONLINE SAS | 出口、ガード | 多分クリーン | |

| 171.25.193.9 | 80 | TCP | Payoad Security | SE | 198093 | Foreningen for digitala fri- och rattigheter | 出口ノード | 悪意のある |

| 178.254.44.135 | 9001 | McAfee | DE | 42730 | EVANZO e-commerceGmbH | 出口ノード | 悪意のある | |

| 178.62.173.203 | 9001 | TCP | Payoad Security | NL | 200130 | Digital Ocean | 出口ノード | 悪意のある |

| 185.97.32.18 | 9001 | TCP | Payoad Security | SE | 44581 | AllTele Allmanna Svenska Telefonaktiebolaget | 出口ノード | 悪意のある |

| 188.138.33.220 | Cisco Talos | DE | 8972 | intergenia AG | 悪意のある | |||

| 188.166.23.127 | 443 | Cisco Talos | NL | 202018 | Digital Ocean | 出口ノード | 悪意のある | |

| 192.42.115.102 | 9004 | McAfee | NL | 1103 | SURFnet | 出口ノード | 悪意のある | |

| 193.23.244.244 | 443 | Cisco Talos | DE | 50472 | Chaos Computer Club e.V. | 出口ノード | 悪意のある | |

| 198.199.64.217 | 443 | McAfee | US | 46652 | ServerStack | 出口ノード | 悪意のある | |

| 2.3.69.209 | 9001 | Cisco Talos | FR | 3215 | Orange | 出口ノード | クリーン | |

| 212.47.232.237 | Cisco Talos | FR | 12876 | Tiscali France | 出口ノード | 悪意のある | ||

| 213.239.216.222 | 443 | McAfee | DE | 24940 | Hetzner Online AG | 出口ノード | 悪意のある | |

| 213.61.66.116 | 9003 | TCP | Payoad Security | DE | 8220 | COLT Technology Services Group Limited | 出口ノード | 悪意のある |

| 213.61.66.116 | Cisco Talos | DE | 8220 | COLT Technology Services Group Limited | 出口ノード | 悪意のある | ||

| 217.172.190.251 | 443 | TCP | Payoad Security | DE | 8972 | intergenia AG | 出口ノード | クリーン |

| 217.79.179.77 | Cisco Talos | DE | 24961 | myLoc managed IT AG | クリーン | |||

| 38.229.72.16 | Cisco Talos | US | 23028 | Team Cymru | 悪意のある | |||

| 50.7.151.47 | 443 | TCP | Payoad Security | US | 174 | FDCservers.net | 出口ノード | 悪意のある |

| 50.7.161.218 | 9001 | Cisco Talos | NL | 174 | FDCservers.net | 出口ノード | 悪意のある | |

| 51.255.41.65 | 9001 | McAfee | FR | 16276 | OVH SAS | 出口ノード | 悪意のある | |

| 62.138.10.60 | 9001 | McAfee | DE | 61157 | Heg mas | 出口ノード | 悪意のある | |

| 62.138.7.231 | 9001 | TCP | Payoad Security | DE | 61157 | Heg mas | 出口ノード | 悪意のある |

| 79.172.193.32 | Cisco Talos | HU | 29278 | Deninet KFT | 出口ノード | 悪意のある | ||

| 81.30.158.223 | Cisco Talos | DE | 24961 | myLoc managed IT AG Vserver Netz | 出口ノード | 悪意のある | ||

| 82.94.251.227 | 443 | McAfee | NL | 3265 | XS4ALL Internet BV | 出口ノード | 悪意のある | |

| 83.162.202.182 | 9001 | TCP | Payoad Security | NL | 3265 | XS4ALL Internet BV | 出口ノード | 悪意のある |

| 83.169.6.12 | 9001 | McAfee | DE | 20773 | Host Europe GmbH | 出口ノード | 悪意のある | |

| 86.59.21.38 | 443 | McAfee | AT | 3248 | Tele2 Telecommunication GmbH | 出口ノード | 悪意のある | |

| 89.45.235.21 | Cisco Talos | SE | 1653 | SUNET/NORDUnet | Yes | 悪意のある | ||

| 94.23.173.93 | 443 | TCP | Payoad Security | FR | 16276 | OVH.CZ s.r.o. | 出口ノード | 悪意のある |

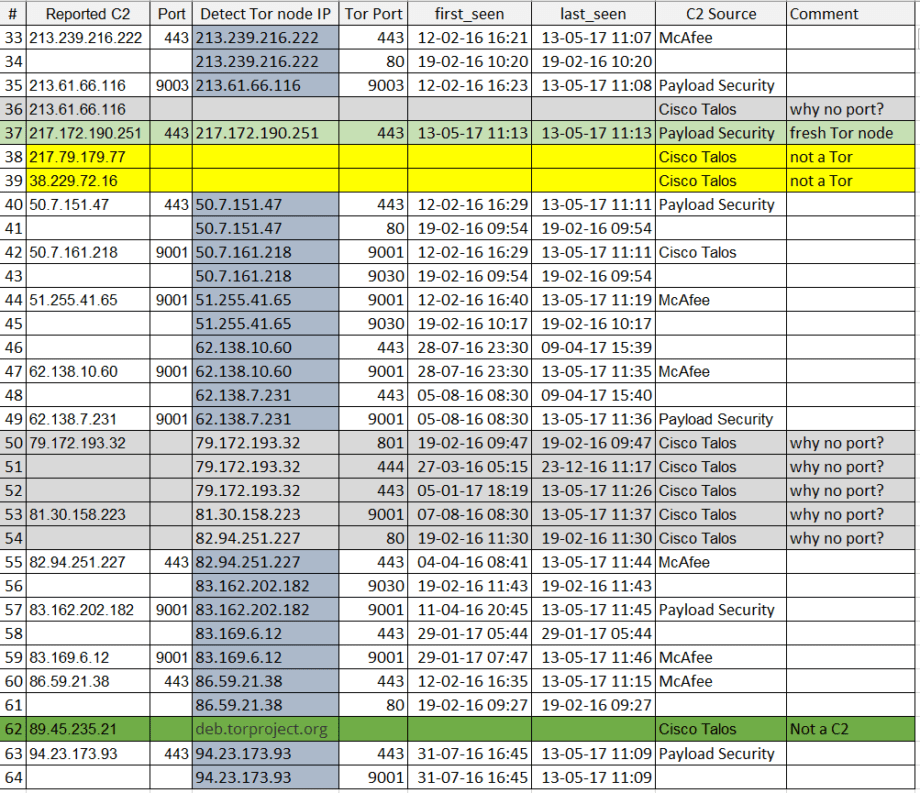

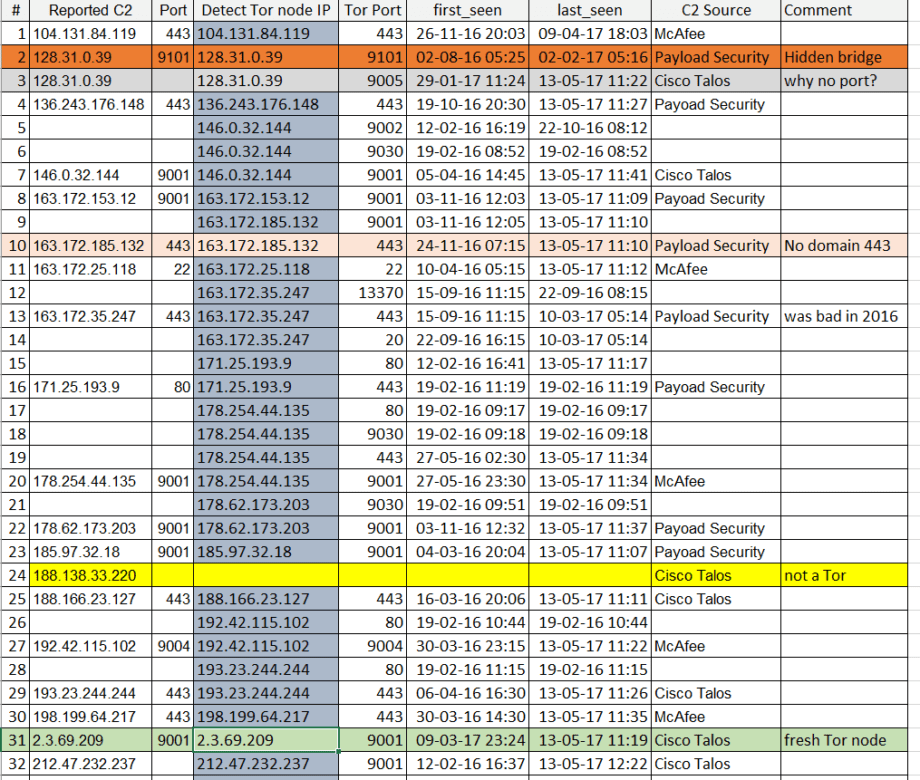

ではどう見るでしょうか?報告されたC2アドレスのうち、39のIPのうちの36、つまり92%が、なんと!Torノードであることが判明しています。そして37のIPがインシデントの日から数日から1.5ヶ月以内にVirusTotalによって悪意のあるものとしてフラグを立てられていますが、これは87%に相当します。しかし、なぜほとんどポートが見えないのか?さらなる分析が必要です。綺麗な図を描く時間がないので(また私の描画スキルも低いので)他の.XLSテーブルの画像を2枚共有します:

1) 隠されたTorブリッジ(オレンジ)は1つのみです。これは攻撃者が立ち上げを急いだことを意味し、サイバー犯罪者であり、国家が後ろにいるAPTアクターではない可能性が高いです。APT攻撃と比較して、隠されたTorブリッジはインフラをよりステルスにし、対処しにくく、また高コストです。

2) Torノードに使用されるトランスポートは隠蔽されておらず、最新のTor meekやObfs4も使用していません。これはトラフィックが企業環境で簡単に区別できることを意味し、DPIを使用する必要もありません。

3) 報告されたIPはDetect Torと比較され、1.5年以上のTorノード、トランスポート、レピュテーション履歴があり、これによりTorノードが使用したポートを発見し、IOCに付加情報を与えることができます。また、新しいノード(31と37)、39のうちわずか2つは見つかりましたが、これは攻撃のための新しい特別なTorインフラが展開されず、.onion Webの後ろにC2ドメインを隠した既存のTorネットワークが使用されたことを意味します。

4) 報告されたC2のうち13ポート、すなわち33%が443で、13が9001(デフォルトTorポート)で、さらに3が900Xポートです。適切にセグメント化されたネットワークでは、ポート9001への外部接続は企業のほとんどのセグメントからは通過しません。豊富なデータセットでは、59ポートが処理され、ポート443と9001が全ポートの59%を占めます。また、Talosによって報告されたIPのうち4つにはポートがありませんが、彼らは13.05.17の時点でアクティブであり、ポートが発見されています。

5) #28, 38, 39はTorノードではありませんが、VirusTotalによって悪意のあるものとしてフラグされています。また、Talosによって再びポートが報告されていません。これはおそらく配布サイトでしょう。

6) #62はTalosによって報告された誤判断であり、deb.torproject.orgやその他の複数のtorprojectサブドメインに導き、それらは非常に無害で、Torブラウザをホストしており、C2や悪意のあるウェブサイトではありません。

C2情報にどう対処するか?次の1-2週間はハードコードされたIOCとして使用できますが、時間が経つごとに正確さは低下します。最も重要なのはC2ネットワークが完全にTorの背後にあるため、企業の境界線およびエンドポイントデバイスにライブブラックリストを作成することで、C2トラフィックを完全に防ぐことができることです。少なくともこのバリエーションの為のWannaCryランサムウェアワーム、なぜならDNSトンネリング能力はこの書き込みの時点で報告されていないためです。

ホストベースIOC:

Githubにプロジェクトの著者Florian Rothが作成したSIGMAシグネチャがあります:github.comプロジェクトサイトからの引用「Sigmaは、関連するログイベントをストレートフォワードに記述するための一般的でオープンなシグネチャ形式です。ルールフォーマットは非常に柔軟性が高く、書きやすく、あらゆるタイプのログファイルに適用できるものを提供します。このプロジェクトの主な目的は、研究者やアナリストが一度開発した検出方法を構造化形式で記述し、他の人と共有できるようにすることです。

Sigmaは、ネットワークトラフィック用のSnort、ファイル用のYARAと同じです。

ユースケースには:

- 発見した検出方法をSigmaで記述して共有可能にする

- ファイルハッシュとC2サーバーとともに分析の付録にシグネチャを共有する

- MISPなどの脅威インテリジェンスコミュニティでシグネチャを共有する

- 自身のアプリケーション内の不正行動(エラーメッセージ、アクセス違反、操作)に対するSigmaシグネチャを提供する

- SIEMに新しいログを統合し、利用可能なルールについてSigmaリポジトリを確認する

- カスタムログ解析ツール用のルールコンバーターを作成し、新しいSigmaルールを自動でプロセスする

- Sigmaシグネチャの無料または商用フィードを提供する」

Sigmaチームと協力して、より多くのSIEM技術への機能拡張に取り組んでいます。

Payload Securityのサンドボックスでさらに多くのホストIOCを見つけることができます:hybrid-analysis.com追加のホストIOCが準備中であり、次の24時間以内に記事に含まれる予定です。

緩和策、別名CryNoMore

- 企業からのTorアクセスを入出力ともに遮断。FW/NGFW、セキュリティゲートウェイ/プロキシおよびDNS RPZでACLを使用する。Unix DNSの場合、OSINTまたは我々のUCLからTorフィードを取得し、ここで登録してくださいmy.socprime.com/en/ucl/tor/、ユースケースはすべての企業および公共部門組織に対し無料で永続的に提供されます。これにより、配信とC2通信の大部分をブロックできます。

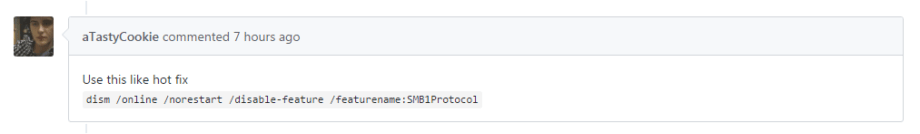

- 古いMS OSを使用していてパッチを適用できませんか? これをホットフィックスとして使用してください “dism /online /norestart /disable-feature /featurename:SMB1Protocol” またはSMBサービスを無効にするための任意の方法を使用します。 アイデア参考元:

- MS17-010のパッチをまだ適用していない場合は今すぐ適用してください:technet.microsoft.comまた、Shadow Brokersが明らかにしたすべてのエクスプロイトに対して早急にパッチを適用してください。 リスクを測定するためのヘルプが必要ですか? Qualys、Tenable、またはCVE IDを理解するものを使用してネットワークをスキャンします。 CVEのリストはこちらから入手できます:https://github.com/misterch0c/shadowbroker

- 境界にSMBがありますか? それなら、おそらく既に暗号化されているでしょう 🙁 Shodanを使用して境界のオープンポートを見つけましょう。無料です。 継続的なポートマッピングとスキャンの方が良いでしょう、良い古いNMAPでも仕事をこなせます。

- もしすべての外向きポート443の接続をVirtusTotalでチェックすれば、この攻撃でのC2トラフィックの87%以上をブロックできたでしょう。 よく考えてください。

- 経験則としてこう自問してみてください: なぜそもそもポート9001への外向きトラフィックを許可するのでしょうか?あるいは80と443以外のポートを?

- 名前を解決しないドメインへのポート80と443のすべての外向きリクエストをブロックします。 より創造的になり、Alexaトップ1Mのホワイトリストでこれを制限し、dsl/自宅インターネット/モバイルインターネットのサブネットを除外することができます。 高度なセキュリティウェブゲートウェイを持っている場合は、すべての悪意のあるものだけでなく未分類のURLもアクセスをブロックします。

- まだ予期しないメールに添付された不明なファイルを開いていますか? やめましょう。 ただ、やめてください。

p.s. 直近48時間は”楽しい”感じでした:まず私はHPオーディオドライバーのバックドアを探してラップトップを中から外から見ましたが、何も見つかりませんでした。そして突然、MS17-010が私のマシンに正しくインストールされていないことが判明しました。つまり、ここにあるのは、昔の”信じて検証”から「信用せず常に検証」するサイバー2.0のモットーに移行することです。それはこれまでにないほど正しいもので、それに従って生きる時が来ました。

/安全に過ごしてください。そして定期的にバックアップをテストしてください。

Credits:

Florian Roth and Tom U. for sharing hosts IOCs, developing and supporting SIGMA initiative for SIEM rules

Aleks Bredikhin for waking up late night and starting the update on ArcSight use case.

If you read this far, here are the links to all mentioned goodies:

ArcSight rule package:at Use Case Library https://ucl.socprime.com/use-case-library/info/403/ そしてProtect724で: https://www.protect724.hpe.com/docs/DOC-15255ユースケースライブラリのSplunkパッケージ https://ucl.socprime.com/use-case-library/info/405/ユースケースライブラリのQRadarパッケージ https://ucl.socprime.com/use-case-library/info/404/Splunk、Elastic、LogPointに変換可能なSIGMAシグネチャ: https://github.com/Neo23x0/sigma/blob/master/rules/windows/sysmon/sysmon_malware_wannacrypt.ymlSplunk、Elastic、LogPointに変換可能なSIGMAシグネチャ:github.comIOCと行動指標を含むペイロードセキュリティサンドボックスの結果:hybrid-analysis.com

投票 / 共有 / コメント /招待して議論に参加してください

CSV:WannaCry_IOCs_公的なソースとVTCSV:WannaCry_IOCs_Torフィードとクロスチェック