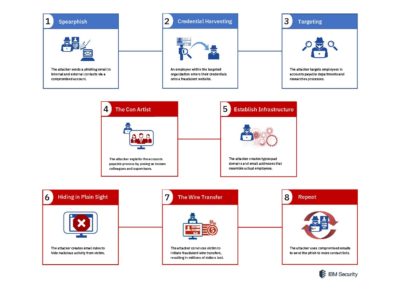

約1週間前に、パートナーの一人から「我々の環境(内部から内部)でフィッシングメールが飛び交っている」との情報を受け取り、メールサンプルを共有してもらいました。今日は、Fortune 500およびGlobal 2000企業を標的とした最近のフィッシング攻撃、「Stealthphish」を分析します。この攻撃はビジネスメールを(BEC)を危殆化し、財務専門家をだまして間違った口座に送金させることを目的としています。この事件は、2月21日のIBM X-force IRISレポートで述べられた同じアクターによって実行されています: https://securityintelligence.com/ibm-x-force-iris-uncovers-active-business-email-compromise-campaign-targeting-fortune-500-companies/では早速、インフラストラクチャと攻撃メカニズムの技術的詳細に入り、いくつかのIOCを採掘し、帰属を試みましょう。

メールヘッダーの断片から始めましょう:

X-MS-Exchange-Organization-AuthMechanism: 04

X-Originating-IP: [154.118.XXX.YYY]

LTE顧客のための動的割り当て

CityLagos

NameNigeria

ASNは上記レポートのIPと同じです。メールがリダイレクトされていた2つのURL:

hXXps://arcadiansilverspring[.]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[.]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

関連するIPアドレス:

184[.]173[.]132[.]214

50[.]2[.]225[.]147

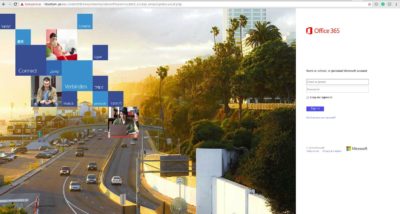

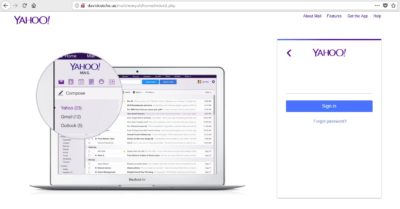

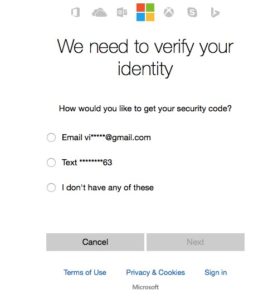

libertym[dot]usは最近ハッキングされたドメインのようです: このドメインは、Office365用のフィッシングログインページをホスティングしており、資格情報を収集しています。この場合、ページ上部にSSL証明書の警告が少なくとも表示されており、警戒しているユーザーを止めるかもしれません。

このドメインは、Office365用のフィッシングログインページをホスティングしており、資格情報を収集しています。この場合、ページ上部にSSL証明書の警告が少なくとも表示されており、警戒しているユーザーを止めるかもしれません。 libertym[.]usドメインは2月16日に悪意があると一覧に載せられましたので、比較的簡単に検出されました。

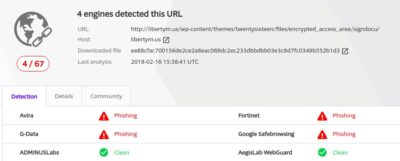

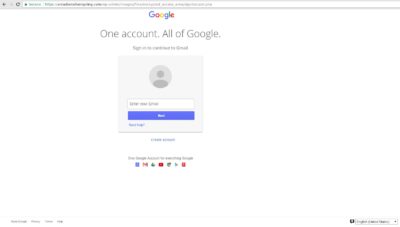

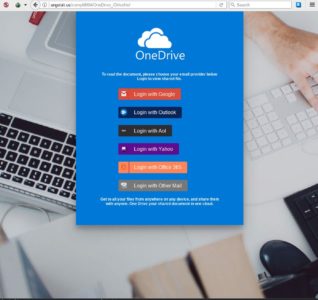

libertym[.]usドメインは2月16日に悪意があると一覧に載せられましたので、比較的簡単に検出されました。 さらに危険なドメインhXXps://arcadiansilverspring[dot]comも最近ハッキングされ、適切なSSLが実装されています。HTTPSが緑色だというだけで信頼性や安全性が保証されるわけではない良い例です。この例でのGoogle AppsとDocuSign用のフィッシングページは、これまでに見たものと似ており、Stealthphishへのもう一つのリンクです。フィッシングURLのスクリーンショット:

さらに危険なドメインhXXps://arcadiansilverspring[dot]comも最近ハッキングされ、適切なSSLが実装されています。HTTPSが緑色だというだけで信頼性や安全性が保証されるわけではない良い例です。この例でのGoogle AppsとDocuSign用のフィッシングページは、これまでに見たものと似ており、Stealthphishへのもう一つのリンクです。フィッシングURLのスクリーンショット:

攻撃が進行中であるにもかかわらず、ドメインはしばらくの間リストされませんでした。

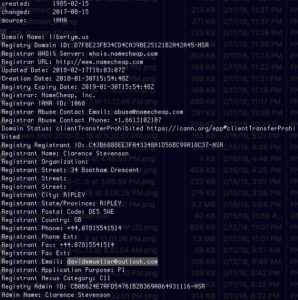

攻撃が進行中であるにもかかわらず、ドメインはしばらくの間リストされませんでした。 今日の状況はやや改善しています: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detection最初に我々は最初の悪意あるドメインのWhoisを行い、davidwmueller[at]outlook[.]com、別名Clarence Stevensonに行き着きました:

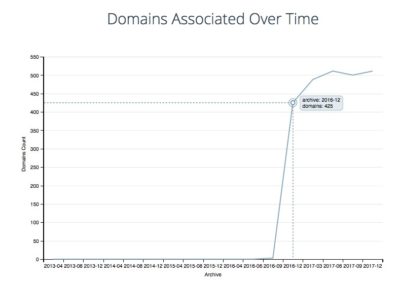

今日の状況はやや改善しています: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detection最初に我々は最初の悪意あるドメインのWhoisを行い、davidwmueller[at]outlook[.]com、別名Clarence Stevensonに行き着きました: davidwmuellerのメールを使い、一部の無料で利用可能なツールを用いてリバースWhoisを行うと、2016年12月以来登録された500以上のドメインが見つかりました。

davidwmuellerのメールを使い、一部の無料で利用可能なツールを用いてリバースWhoisを行うと、2016年12月以来登録された500以上のドメインが見つかりました。 発見されたドメインは、タイプスクワッティングの試みや、DGAよりも実際のWebサイトのように見えるものがあります:

発見されたドメインは、タイプスクワッティングの試みや、DGAよりも実際のWebサイトのように見えるものがあります:

• mobile-india.us

• hextracoin.us

• nikemail.us

• tipclub.us

• travelworld123.com

• treasurea.us

• app-android.us

• jumail.us

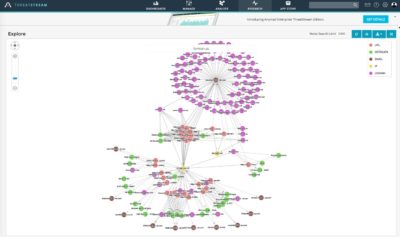

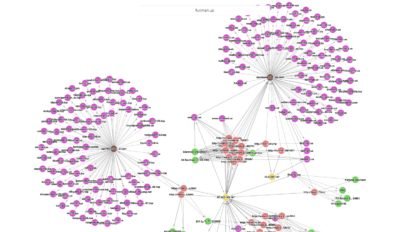

多くのドメインは非アクティブのままで、いくつかは攻撃の当時にはすでに期限切れになっていたため、我々はOSINTを手動でレビューし、ノイズを除外することに決めました: Anomali ThreatStreamで我々の発見を調べ始めると、さらに興味深いことがわかりました:

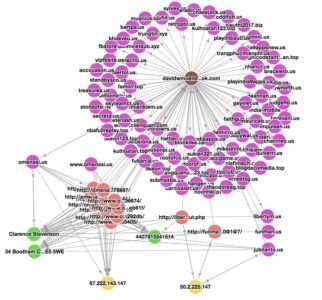

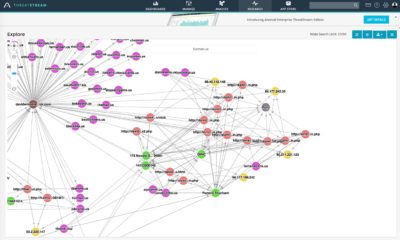

Anomali ThreatStreamで我々の発見を調べ始めると、さらに興味深いことがわかりました: davidwmueller[at]outlook[.]comに関するWhois情報を追加し、ThreatStreamでClarence Stevensonを照会:

davidwmueller[at]outlook[.]comに関するWhois情報を追加し、ThreatStreamでClarence Stevensonを照会: それではこれらのURLやドメインの背後に何があるのか見てみましょう(自宅で試さないでください!):

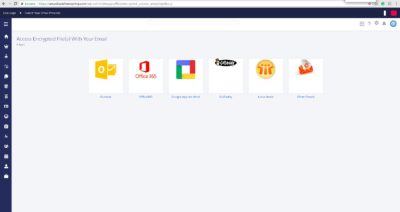

それではこれらのURLやドメインの背後に何があるのか見てみましょう(自宅で試さないでください!):

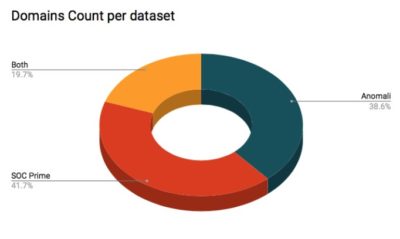

Stealthphishは明らかにO365、OneDrive、Google Apps、Yahoo Mailもターゲットにしています。次のステップとして、500を超えるドメインをさらにOSINTと我々のプロプライエタリな脅威インテリフィードを活用して検証し、ThreatStreamにデータセットを一致させました。その結果、攻撃に関連する合計528のドメインが確認され、204がThreatStreamに、220がSOC Primeに、104が両方のフィードにリストされています:

Stealthphishは明らかにO365、OneDrive、Google Apps、Yahoo Mailもターゲットにしています。次のステップとして、500を超えるドメインをさらにOSINTと我々のプロプライエタリな脅威インテリフィードを活用して検証し、ThreatStreamにデータセットを一致させました。その結果、攻撃に関連する合計528のドメインが確認され、204がThreatStreamに、220がSOC Primeに、104が両方のフィードにリストされています: ThreatStreamでIPを調べて、他にリンクがあるかどうか確認する時が来ました:

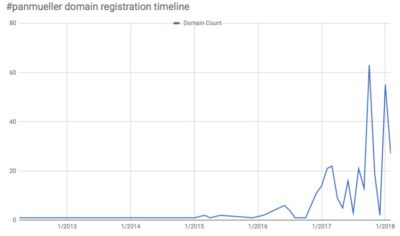

ThreatStreamでIPを調べて、他にリンクがあるかどうか確認する時が来ました: 新しい名前(盗まれたものや擬似的なもの)と、Whoisおよび脅威インテリ研究に使用する10のGmailアドレスを手に入れました。見つかったOSINT IPについて詳しく調べることはできませんでした。これは、それらがまだ活発な攻撃に使用されていないことを意味します(まだIOCではありません)。この時点で、PanMuellerのOutlookアカウントの基本的なセキュリティ対策をチェックしてみました(PANはPhishing Attack Nigeriaの略で、またウクライナ語で「Mr.」を意味し、研究者によって内部名として使用されました)。

新しい名前(盗まれたものや擬似的なもの)と、Whoisおよび脅威インテリ研究に使用する10のGmailアドレスを手に入れました。見つかったOSINT IPについて詳しく調べることはできませんでした。これは、それらがまだ活発な攻撃に使用されていないことを意味します(まだIOCではありません)。この時点で、PanMuellerのOutlookアカウントの基本的なセキュリティ対策をチェックしてみました(PANはPhishing Attack Nigeriaの略で、またウクライナ語で「Mr.」を意味し、研究者によって内部名として使用されました)。 10のGmailアカウントを調べることにしました。まずはバックアップメールに似ているものから始めましょう:vip01667790762[at]gmail[.]com

10のGmailアカウントを調べることにしました。まずはバックアップメールに似ているものから始めましょう:vip01667790762[at]gmail[.]com グラフ上のすべてのメールをリッチ化し続けると、多くの関連するドメインを持つnguyenthilinh110591[at]gmail.comに気づきます:

グラフ上のすべてのメールをリッチ化し続けると、多くの関連するドメインを持つnguyenthilinh110591[at]gmail.comに気づきます: WhoisGuardやプライベート登録で保護されているドメインを見始めます。しかし、PanMuellerはドメインを大量に登録する際に自分の身元を隠すことをそれほど気にしていなかったようです。vip01667790762[at]gmail.comおよびdavidwmueller[at]outlook[.]comアカウントの背後に誰がいるのか、単にGoogleで調べてみましょう:

WhoisGuardやプライベート登録で保護されているドメインを見始めます。しかし、PanMuellerはドメインを大量に登録する際に自分の身元を隠すことをそれほど気にしていなかったようです。vip01667790762[at]gmail.comおよびdavidwmueller[at]outlook[.]comアカウントの背後に誰がいるのか、単にGoogleで調べてみましょう:

どうやら、PanMuellerは2年以上にわたって世界を支配しようと計画していた悪の天才ではなく、自分のサイバーセキュリティにそれほど関心のない人のようです。VPNサービスを販売し、迅速なホスティングとドメイン登録を行っており、これは犯罪活動とはいえません。それどころか、彼は自分のモバイル番号をFacebookページに公然と載せ、ドメイン登録のGmailアドレスでも使っていました。彼がハッキングされたのか、あるいは本当にすべてを計画して7,681人のフォロワー/友達を獲得したのか。このキャンペーンの最新の展開とは非常に異なる行動を取っています。「arcadiansilverspring」ドメインは単純に一致しません!PanMuellerは架空の名前で安価に登録されたドメインを使用し、情報は公開されています。StealthPhishは合法的なWebサイトをWordPressの脆弱性を利用してハッキングする能力を明確に示し、彼らのドメインはWhoisGuardサービスの背後に隠れています。我々は攻撃者のインフラストラクチャの大部分を明らかにしましたが、それでも依然として影に残るドメインのプールがあります。それらは合法なSSL証明書を持つハッキングされたドメインであり、はるかに高い脅威を潜在的に持っています。これらのドメインを発見することは、すべての脅威ハンター、SOC、SIEMアナリストにとって適切な任務であり、適切な脅威検出コンテンツで支援する準備を整えます。

どうやら、PanMuellerは2年以上にわたって世界を支配しようと計画していた悪の天才ではなく、自分のサイバーセキュリティにそれほど関心のない人のようです。VPNサービスを販売し、迅速なホスティングとドメイン登録を行っており、これは犯罪活動とはいえません。それどころか、彼は自分のモバイル番号をFacebookページに公然と載せ、ドメイン登録のGmailアドレスでも使っていました。彼がハッキングされたのか、あるいは本当にすべてを計画して7,681人のフォロワー/友達を獲得したのか。このキャンペーンの最新の展開とは非常に異なる行動を取っています。「arcadiansilverspring」ドメインは単純に一致しません!PanMuellerは架空の名前で安価に登録されたドメインを使用し、情報は公開されています。StealthPhishは合法的なWebサイトをWordPressの脆弱性を利用してハッキングする能力を明確に示し、彼らのドメインはWhoisGuardサービスの背後に隠れています。我々は攻撃者のインフラストラクチャの大部分を明らかにしましたが、それでも依然として影に残るドメインのプールがあります。それらは合法なSSL証明書を持つハッキングされたドメインであり、はるかに高い脅威を潜在的に持っています。これらのドメインを発見することは、すべての脅威ハンター、SOC、SIEMアナリストにとって適切な任務であり、適切な脅威検出コンテンツで支援する準備を整えます。

グラフに戻り、ThreatStreamが見つけたメタデータの各ピースを検索し、「Pamela Touchard」に関連する特に興味深い結果を見つけました: Pamelaは我々に悪名高いPonyへの手がかりを与えました。PanMuellerは単なる代理人で、自分のものを間違った相手に売ったのでしょうか?Ponyに関するAnomali Threatの簡単な情報:

Pamelaは我々に悪名高いPonyへの手がかりを与えました。PanMuellerは単なる代理人で、自分のものを間違った相手に売ったのでしょうか?Ponyに関するAnomali Threatの簡単な情報:

「Ponyはパスワード盗難ツールで、さらにシステムを危殆化するために追加のマルウェアをダウンロードするローダーです。Ponyはソースコードとして広く利用可能で、複数のハッカーフォーラムを通じてホストされています。Ponyはロシアやウクライナのインフラストラクチャでバレットプルーフホスティングに頻繁にホストされ、Chanitor/HancitorやNeverquest/Vawtrakと密接に関連しています。Ponyは世界中の何百万もの被害者に影響を与えてきました。」

Ponyの使用に関連する約4000以上のIOCがあり、2018年だけで250以上の新しいURLがあります。この件についてさらに掘り下げるために以下をお勧めします https://ui.threatstream.com/tip/7073 and https://ui.threatstream.com/search?status=active&value__re=.*pony.*StealthphishはCyber Crimeが組織したグローバルスケールのフィッシングキャンペーンで、重要なリソースを持っていると結論できます。このアクターはステルスで操作し、ハッキングされた被害者からの活動を隠すためにメールフィルターを活用し、巧妙にビジネスメールアカウントをマスクして金融専門家をだましてサイバー犯罪者に送金させることで活動しています。これまでにこのアクターの最終目標を見たことがないかもしれません。PanMuellerドメイン(とアカウント?)の悪用は、Stealthphishに資格証明採取のためのかつてない量のドメインを提供しました。これらのドメインはほとんどのOSINT、商業的な脅威インテリジェンスではリストされておらず、VirusTotalのようなマルウェアリストやOpenPhishやPhishTankといった専用のフィッシング資源でも除外されています。また、最初の攻撃段階でマルウェアも含まれておらず、Stealthphishは巨大な「事前IOC」インフラストラクチャを整えました。さらに、ドメインを詳細に見てみると、これは典型的なDGA(ドメイン生成アルゴリズム)によるケースとは全く異なり、最新の機械学習ベースの検出を回避することを目的としていないことがわかります。そして、資格が取得されたら、Stealthphishは企業のメールアカウントを活用して、フィッシング行為を合法的なビジネスコミュニケーションと融合させます(Living off the land 2.0: クラウドメールサービス)。これらすべてを組み合わせると、今日のほとんどのフィッシング防御を回避する巧妙に実施された攻撃が見て取れます。

下記に提供されたIOCへの接続はすべてブラックリストに追加し、検出技術での監視リストに追加することを強くお勧めします。さらに、Ponyに関連するすべての脅威インテリジェンス、とりわけURLやハッシュの緊密な統合が非常に重要です。その間にも、我々の発見をAnomali ThreatStreamにすべて貢献し、自身のThreat Detection Marketplace用コンテンツを最終化しています。

攻撃に関与したASNは、状況に応じてブラックリスト化することを推奨します:

AS37340

Original image source: IBM Security

The goals of the Stealthphish campaign is to leverage social engineering to trick personnel responsible for financial operations to wire transfer money to the cyber criminals masking this as legitimate operation. We may not have seen the endgame of this actor yet. The compromise or misuse of PanMueller domains (and accounts?) has given Stealthphish an unprecedented amount of domains for the Credential Harvesting. These domains are not listed or even marked as clean on most OSINT, commercial threat intelligence. They are not registered recently, excluded from malware listings such as VirusTotal and even dedicated anti-phishing resources like OpenPhish and PhishTank. There is also no malware involved at initial attack stage and Stealthphish got itself a huge “pre-IOC” infrastructure. Additionally if we take a thorough look at the domains we see that this is far from a typical DGA (domain generated algorithms) case in order to avoid modern machine learning based detections. And as we know once credentials are obtained Stealthphish leverages corporate email accounts to blend the phishing actions with legitimate business communications (Living off the land 2.0: cloud email services). With all of this combined we see a carefully executed attack that will avoid most of today’s phishing defenses.

It is highly recommended to blacklist any connections to IOCs supplied below and adding them to watch lists in detection technologies that you have. Additionally, close integration of any threat intelligence related to Pony be it URL’s or hashes is of high importance.

Meanwhile we are contributing all our findings to Anomali ThreatStream as well as finalizing content for our own Threat Detection Marketplace.

ASNs involved in attack, recommended for blacklisting if applicable:

AS37340 https://ipinfo.io/AS37340AS36873 https://ipinfo.io/AS36873TLP:WHITE Indicators of Compromise (IOC):IP:184[.]173[.]132[.]214

50[.]2[.]225[.]147

67[.]222[.]143[.]147

50[.]2[.]225[.]167ドメイン:aamape[dot]com

angelalt[dot]us

app-android[dot]us

davidcutche[dot]us

getartifa[dot]top

hextracoin[dot]us

jumail[dot]us

libertym[dot]us

likeviet[dot]top

mobile-india[dot]us

nhacsan[dot]pro

nikemail[dot]us

omenaxi[dot]us

passethus[dot]com

ribbinkx[dot]xyz

tintuc36h[dot]com

tipclub[dot]us

travelworld123[dot]com

treasurea[dot]usURL:hXXps://arcadiansilverspring[dot]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[dot]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

他のすべてのIOCはまだ公には公開されておらず、528以上のドメイン(SOC Primeによって324以上発見)、120以上のIPとハッキングされたメールを含みます。これらは検出コンテンツと共に配布する過程にあります。 https://my.socprime.com/en/tdm/ and https://ui.threatstream.com/SIEM脅威検出コンテンツへのリンク:

ArcSight QRadarとSplunkhttps://tdm.socprime.com/login/調査をスピードアップするのに役立った最初の77の疑わしいドメインとメールサンプルを共有してくれたパートナーの一人に特別な感謝を捧げます – ありがとう!君は最高だ!

このレポートはVader Divisionによってお届けされました

/安全を保ちましょう